Las estafas de phishing se están acelerando en el mundo cripto y se están volviendo más inteligentes con la

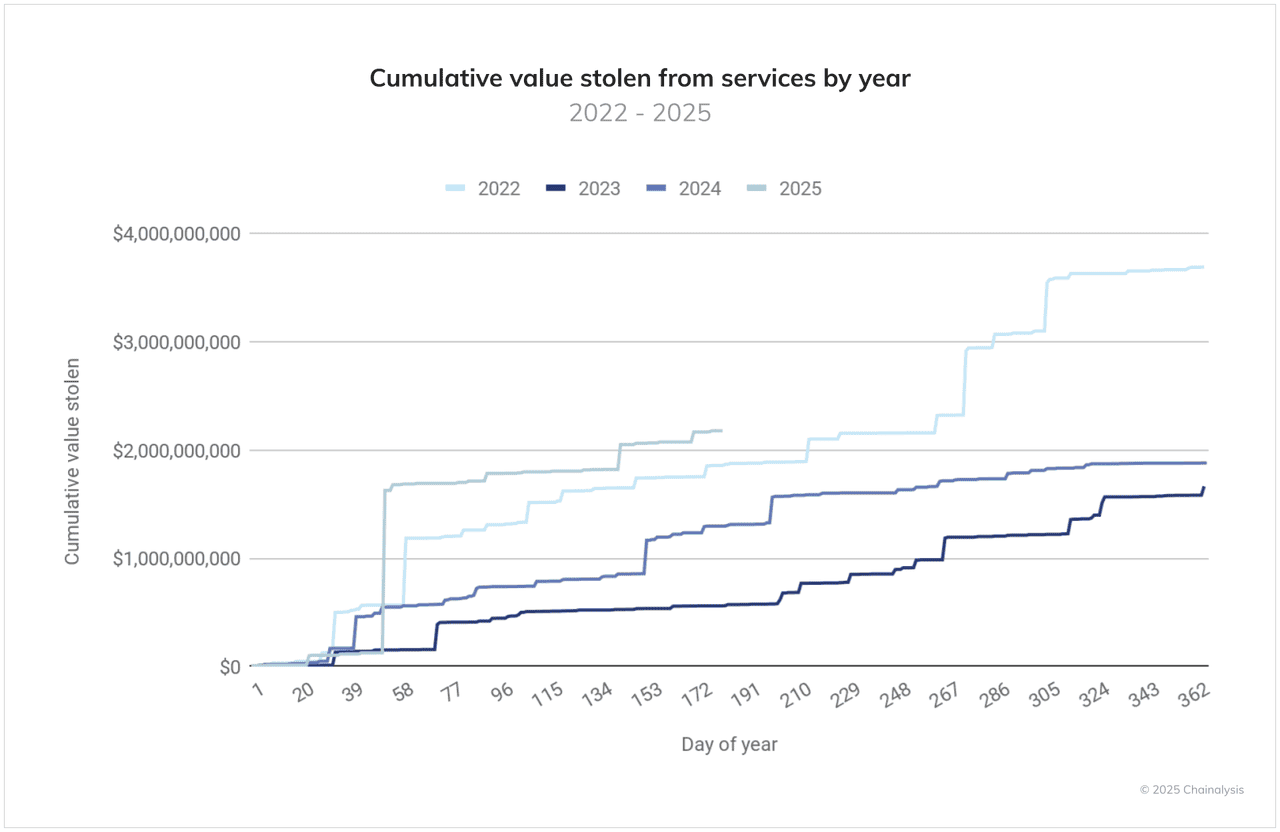

IA. La revisión de 2024 de CertiK atribuye $1.05 mil millones en pérdidas a 296 incidentes de phishing únicamente, convirtiéndolo en el vector de ataque más costoso del año. En 2025, los fondos robados ya han superado los $2.17 mil millones para noviembre, impulsados por grandes brechas en exchanges y

ingeniería social cada vez más sofisticada, incluyendo señuelos asistidos por IA y deepfakes.

Valor acumulado robado de servicios entre 2022 y 2025 | Fuente: Chainalysis

Tanto Chainalysis como Reuters señalan a la IA Generativa como una fuerza clave detrás de los ingresos récord de estafas de al menos $9.9 mil millones en 2024, mientras que los datos de cumplimiento muestran que las estafas de ingeniería social representan el 40.8% de los incidentes de seguridad de este año, muy por delante de los exploits técnicos puros. Un ejemplo contundente: una sola víctima perdió 783 BTC valorados en alrededor de $91 millones en agosto de 2025 después de ser estafada por un agente de "soporte" falso de

billetera hardware.

Como usuario de BingX, este contexto importa: los estafadores ahora combinan sitios que se parecen, soporte falso, suplantación de WhatsApp/Telegram, y voces generadas por IA para apresurarte a cometer errores.

Esta guía explica cómo funciona el phishing cripto, cómo detectar señales de alerta rápidamente, y qué

controles de seguridad de BingX como código antiphishing, Lista blanca de retiros, bloqueo de cuenta de emergencia ayudan a mantener tus fondos seguros, para que puedas operar con confianza.

¿Qué es una Estafa de Phishing Cripto?

Una estafa de phishing cripto es un tipo de ciberataque donde los estafadores fingen ser alguien en quien confías, como un exchange de cripto, proveedor de billetera, o agente de atención al cliente, para robar tu información sensible. Su objetivo es obtener acceso a tus claves privadas, frases semilla de billetera, o credenciales de inicio de sesión de cuenta para que puedan tomar control de tus activos cripto.

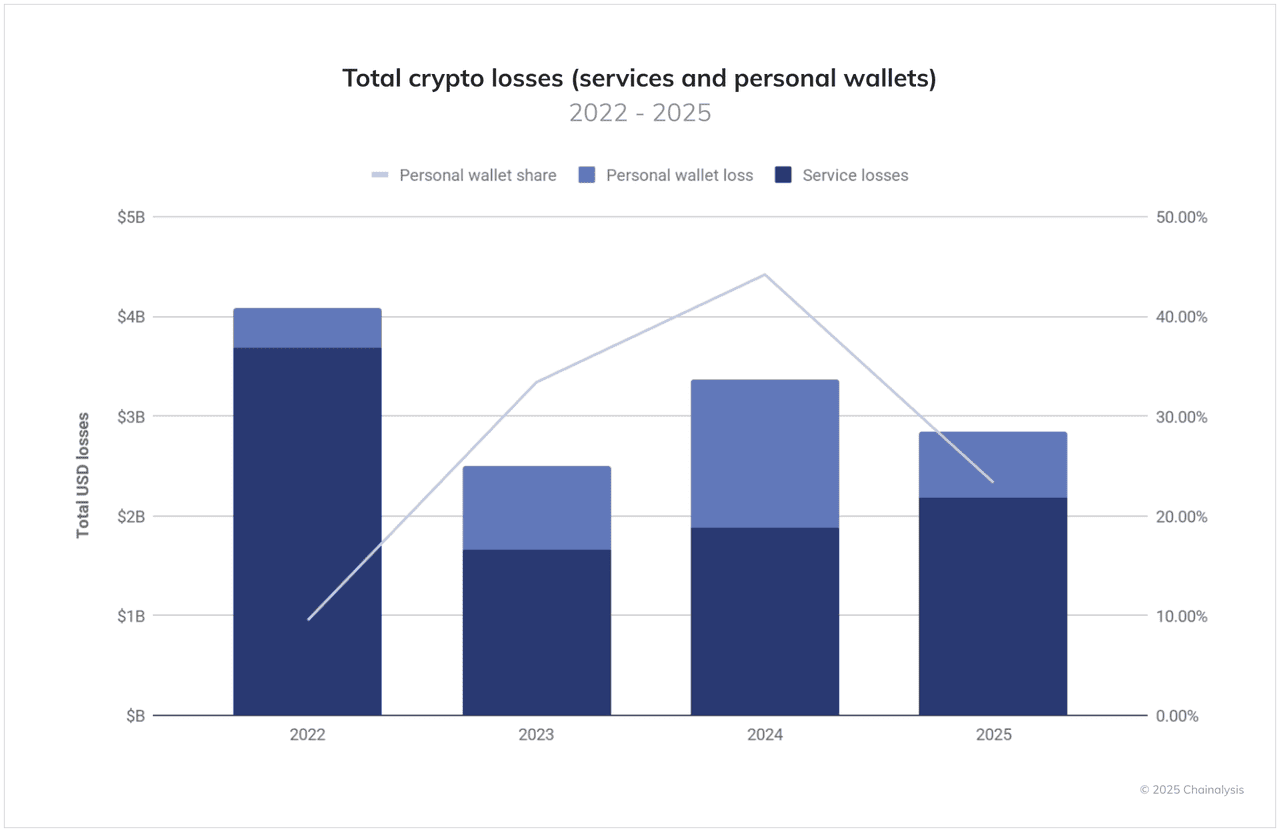

Pérdidas totales de cripto, incluyendo servicios y billeteras personales | Fuente: Chainalysis

Diferentes Formas de Ataques de Phishing

• Phishing por correo electrónico: Los estafadores envían correos electrónicos similares con advertencias urgentes y enlaces a páginas falsas de inicio de sesión o restablecimiento de contraseña diseñadas para robar tus credenciales. Fue el principal vector de pérdidas cripto en 2024, según firmas de seguridad.

• Smishing (SMS): Los mensajes de texto falsos contienen URLs acortadas o similares que afirman verificar tu cuenta u ofrecer airdrops, pero redirigen a sitios que roban credenciales. Estos ataques se enfocan en usuarios que confían en las alertas móviles.

• Vishing (voz): IDs de llamada falsificados, y ahora clones de voz de IA, fingen ser atención al cliente y engañan a las víctimas para que revelen códigos

2FA (autenticación de dos factores) o frases semilla. Las estafas de voz de ingeniería social han sido uno de los mayores impulsores de pérdidas en 2025.

• Ventanas emergentes/superposiciones falsas: Las ventanas emergentes maliciosas en sitios web con errores tipográficos o infectados piden a los usuarios "reingresar" contraseñas de billetera o realizar verificaciones de seguridad falsas para recopilar datos sensibles.

• Envenenamiento de direcciones/transferencias de valor cero: Los atacantes envían transacciones de valor cero desde direcciones de billetera similares, esperando que copies la incorrecta después; una víctima perdió aproximadamente $91 millones en BTC con esta táctica.

• Suplantación de aplicaciones/mensajería instantánea: Los estafadores crean cuentas falsas de WhatsApp o Telegram con marca oficial para pedir fondos o claves privadas, aunque las plataformas legítimas advierten públicamente que nunca enviarán DM a los usuarios con oportunidades de inversión.

¿Cuáles son Algunos Tipos Comunes de Estafas de Phishing Cripto?

Las estafas de phishing en cripto se están volviendo más avanzadas cada año. Tanto Chainalysis como CertiK reportaron pérdidas por phishing récord a principios de 2025, con más de $2.17 mil millones robados solo en la primera mitad del año a través de una mezcla de trampas de correo electrónico, sitios web falsos, llamadas generadas por IA, y ataques de envenenamiento de billeteras. Todas estas estafas apuntan a robar tus credenciales de inicio de sesión, frase semilla, o aprobaciones de firma en cadena.

A continuación se presentan ejemplos de algunos de los ataques de phishing más comunes y cómo operan.

1. Correos Electrónicos Falsos: Phishing por Correo Electrónico

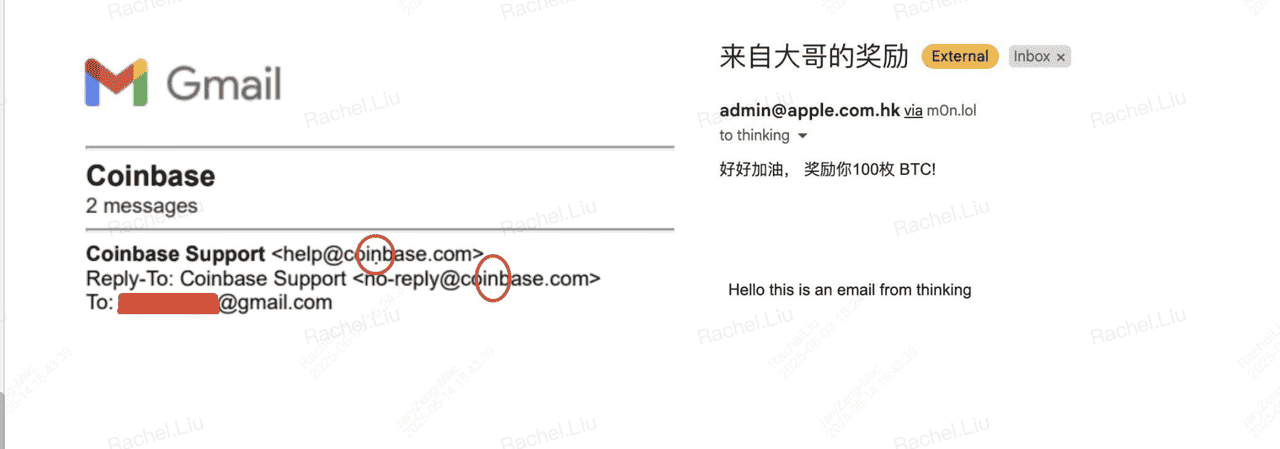

Ejemplo de un intento de phishing por correo electrónico

El correo electrónico sigue siendo una de las herramientas de phishing más efectivas porque los estafadores pueden hacer que los mensajes se vean oficiales fácilmente. Copian logotipos, colores y estilos de escritura de plataformas confiables, a veces incluso falsificando el nombre del remitente.

Podrías recibir un correo electrónico diciendo:

• "Inicio de sesión sospechoso detectado"

• "Tu retiro está en espera"

• "Verifica tu cuenta para evitar suspensión"

El correo electrónico incluye un enlace a una página de inicio de sesión falsa. Una vez que ingresas tu contraseña o código 2FA, el atacante lo roba e inmediatamente drena tu cuenta.

Verificación de datos: CertiK reportó que el phishing fue el vector de ataque #1 en 2024, representando más de $1.05 mil millones en pérdidas hasta noviembre de 2025, y el phishing por correo electrónico sigue siendo el punto de entrada principal.

Consejo de Seguridad: Siempre verifica la dirección de correo electrónico completa del remitente y busca errores ortográficos. Si tienes dudas, ve directamente al sitio oficial en lugar de hacer clic en enlaces de correo electrónico.

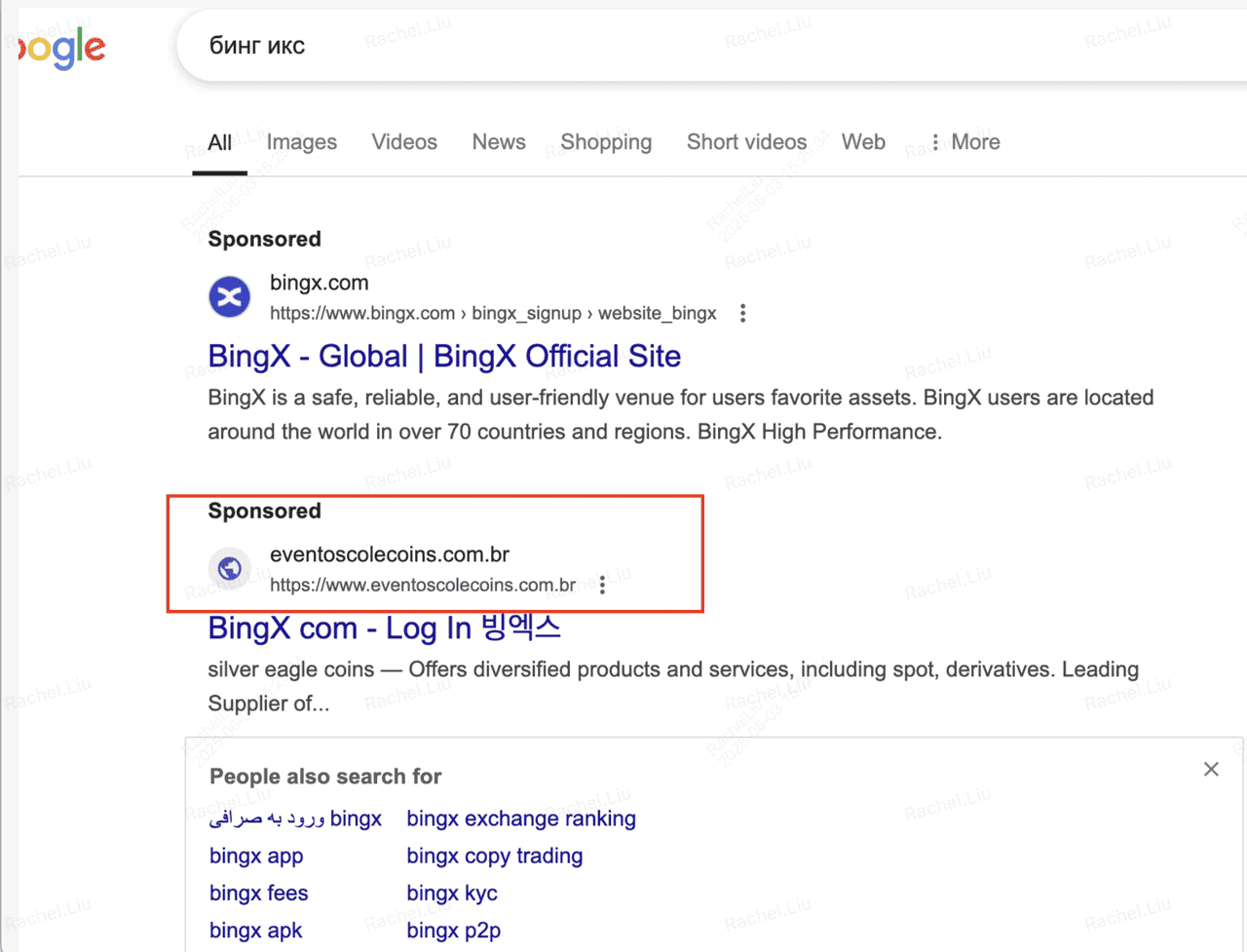

2. Sitios Web Falsos: Sitios Imitadores y Suplantación de URL

Ejemplo de ataque de phishing por suplantación de URL

Los estafadores construyen páginas de inicio de sesión falsas que se ven casi idénticas a los exchanges reales. A menudo usan URLs que difieren por uno o dos caracteres del dominio real; por ejemplo:

• bingx-secure.com

• bıngx.com (usando un carácter diferente)

• bingx-app.help

Si ingresas tus detalles de inicio de sesión, frase semilla, o código 2FA, los atacantes obtienen acceso completo a tu billetera o cuenta del exchange.

Ejemplo real: Un estudio de 2025 publicado en arXiv por investigadores de The Hong Kong Polytechnic University y UC San Diego analizó más de 6,600 incidentes de envenenamiento de direcciones en Ethereum y BNB Chain, estimando más de $83.8 millones en pérdidas vinculadas a URLs similares e interfaces de billetera falsas.

Consejo de Seguridad: Guarda en favoritos el sitio web oficial de BingX y solo inicia sesión desde marcadores guardados. Verifica dos veces cada URL antes de ingresar credenciales.

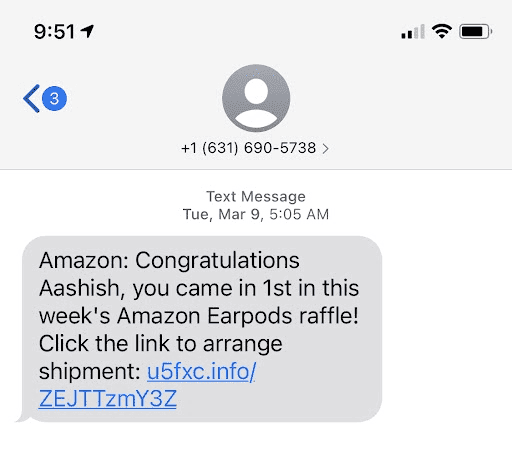

3. Smishing o Phishing por SMS

Ejemplo de un ataque de smishing (phishing por SMS) | Fuente: Berkeley IT Lab

El smishing ocurre a través de mensajes de texto diseñados para asustarte y hacerte actuar urgentemente. Estos mensajes pueden afirmar:

• Tu cuenta está bloqueada

• Tu retiro falló

• Calificas para un Airdrop gratuito

El SMS incluye una URL corta (como enlaces bit.ly o tinyurl) que lleva a un sitio web malicioso.

Por qué funcionan los ataques de smishing: Las personas confían más en las alertas móviles que en el correo electrónico, por lo que reaccionan rápidamente, y los estafadores aprovechan esa urgencia.

Consejo de Seguridad: Nunca hagas clic en enlaces de SMS que afirmen resolver problemas de cuenta. En su lugar, abre la aplicación o sitio web de BingX directamente y verifica las notificaciones allí.

4. Vishing o Phishing por Voz

Las estafas de vishing llegan a través de llamadas telefónicas de alguien que finge ser "Soporte de BingX", "Equipo de Seguridad del Exchange", o incluso tu banco. Afirman que hay un problema con tu cuenta y piden:

• Códigos 2FA

• Contraseñas

• Frases semilla de billetera

• Acceso remoto al dispositivo

Gracias a la IA, los estafadores ahora usan clonación de voz para sonar como agentes de soporte reales—o incluso como alguien que conoces.

Punto de datos: Según el reporte de seguridad 2025 de WhiteBIT, las estafas de ingeniería social (incluyendo vishing) representaron el 40.8% de los incidentes de seguridad cripto este año.

Advertencia: BingX nunca te llamará para solicitar una contraseña, código de verificación, o frase semilla. Si alguien llama pidiendo esto, cuelga inmediatamente.

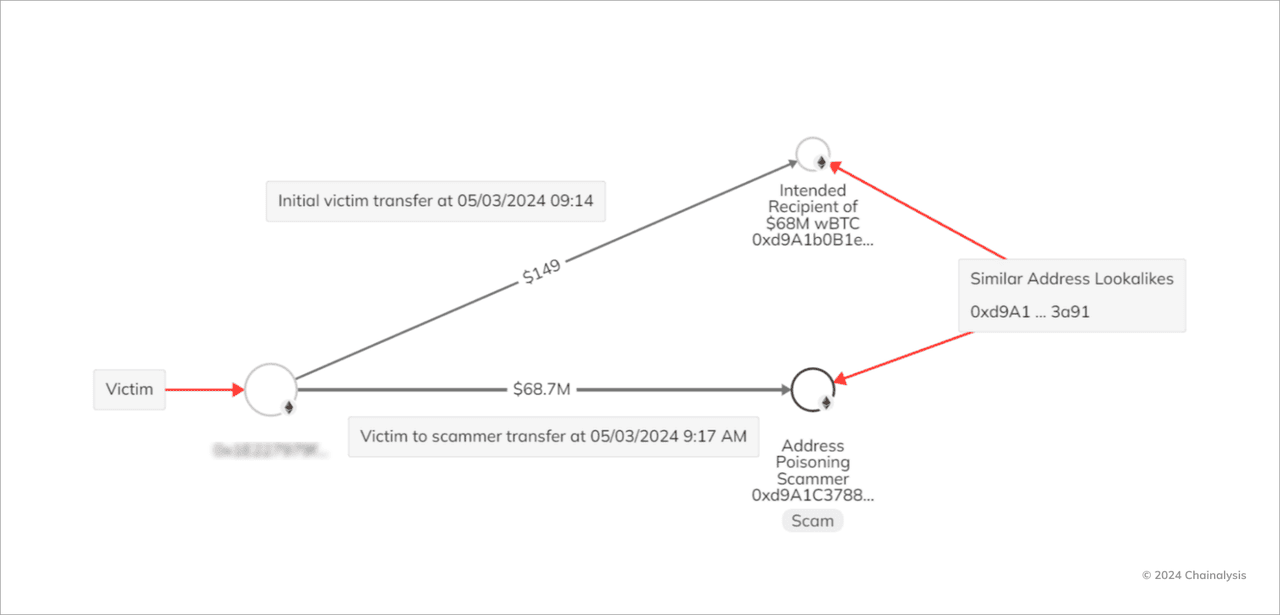

5. Transferencias de Valor Cero y Envenenamiento de Direcciones

Cómo funciona una estafa de envenenamiento de direcciones | Fuente: Chainalysis

Esta estafa apunta a tu historial de transacciones, no a tu bandeja de entrada. Los atacantes envían una transacción de valor cero a tu billetera desde una dirección que se ve casi idéntica a una en la que confías. Más tarde, cuando copias una dirección anterior para enviar fondos, podrías accidentalmente elegir la falsa del estafador.

Ejemplo Real: Una víctima perdió $91M en Bitcoin (783 BTC) en agosto de 2025 después de caer en este truco dos veces durante transferencias grandes. Los analistas de blockchain confirmaron que el atacante explotó el envenenamiento de direcciones para interceptar fondos.

Consejo de Seguridad: Nunca te bases solo en los primeros y últimos caracteres de una dirección de billetera. Usa un libro de direcciones confiable o verifica manualmente toda la dirección antes de enviar.

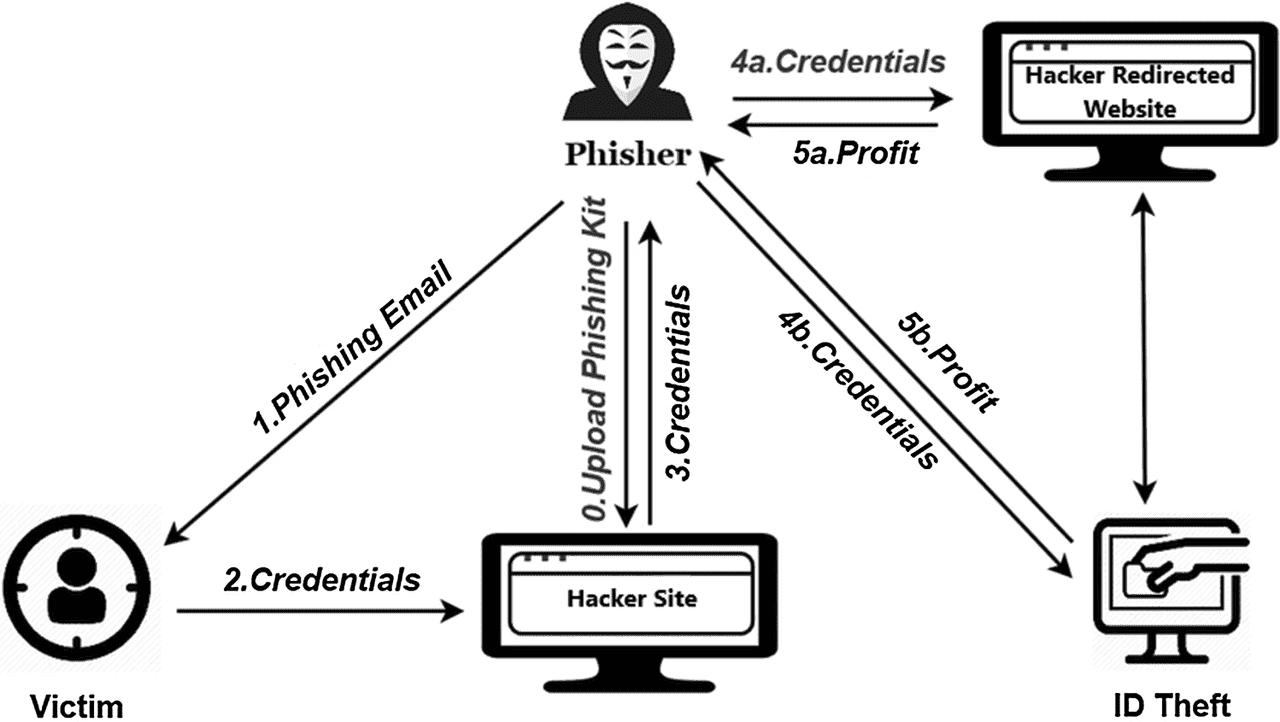

6. Ataques de Phishing Impulsados por IA

Cómo opera una estafa de phishing impulsada por IA | Fuente: WeSecureApp

La Inteligencia Artificial ha cambiado el panorama del phishing. Los atacantes ahora usan chatbots de IA, clones de voz, y videos deepfake para hacer las estafas más realistas y más difíciles de detectar. Según el Reporte de Crimen Cripto 2025 de Chainalysis, el

phishing impulsado por IA ayudó a impulsar los ingresos de estafas cripto a al menos $9.9 mil millones en 2024, y los analistas reportan un aumento marcado en 2025 ya que los estafadores escalan ataques más rápido que antes.

Las herramientas de IA permiten a los estafadores:

• Generar chats de atención al cliente realistas que copian el tono y formato oficial

• Crear llamadas de voz deepfake que suenan como agentes de exchange reales o incluso amigos

• Personalizar correos de phishing usando datos filtrados como nombres, regiones, o historial de inicio de sesión

Estos ataques se sienten "legítimos" porque se ven humanos, responden en tiempo real, y imitan cómo hablan los equipos de soporte reales. Algunos incluso incluyen códigos antiphishing falsos y advertencias sobre "actividad sospechosa de cuenta" para presionar a los usuarios a hacer clic en enlaces maliciosos.

Recordatorio de Seguridad: Si un mensaje se siente inusualmente personalizado, solicita verificación urgente, o te presiona a hacer clic rápido, haz una pausa. Siempre verifica a través de la aplicación oficial o sitio web en lugar de responder a correos electrónicos, ventanas emergentes, DMs, o llamadas.

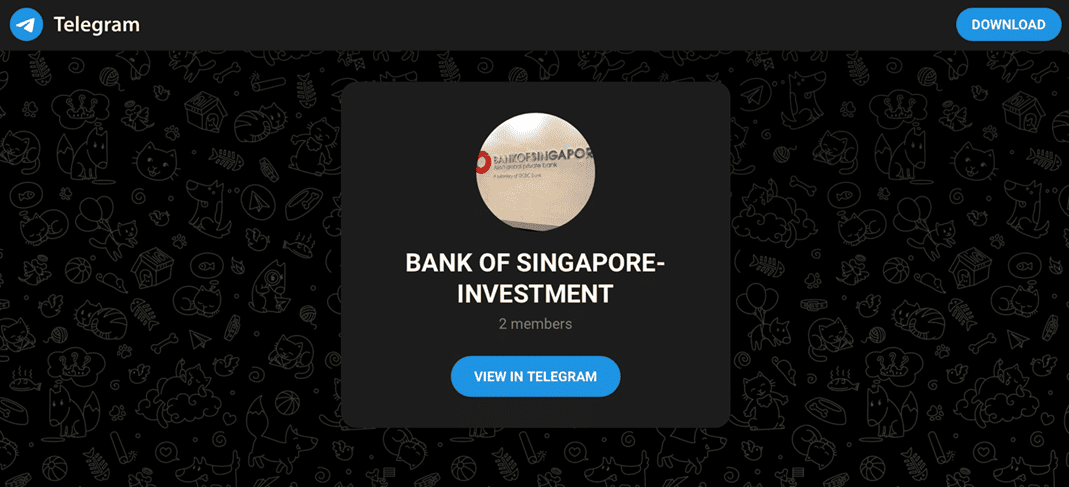

7. Phishing de Telegram a través de Bots y Administradores Falsos

Ejemplo de ataque de phishing de Telegram | Fuente: Bank of Singapore

Telegram es un centro importante para comunidades cripto, pero también un objetivo importante para phishing. Los estafadores frecuentemente crean "bots de soporte" falsos o suplantan administradores de proyectos para atraer a usuarios a compartir credenciales de billetera. Según el reporte de seguridad 2025 de WhiteBIT, las estafas en plataformas de mensajería, especialmente en Telegram, representaron más del 10% de todos los incidentes de phishing cripto, con atacantes fingiendo arreglar "errores de depósito" o "fallas de retiro".

Una estafa típica se ve así:

• Un bot falso te envía DM después de que te unes a un grupo cripto

• Afirma que hubo un error de procesamiento con tu depósito o KYC

• Pide tu frase semilla o te dirige a un "portal de soporte" falso

Una vez que se ingresa una frase semilla o clave privada, los fondos típicamente son robados en minutos.

Consejo de Seguridad: Ningún exchange o equipo de soporte te enviará DM primero. El personal real nunca pide frases semilla o exportaciones de billetera. Siempre verifica administradores revisando el canal oficial del grupo.

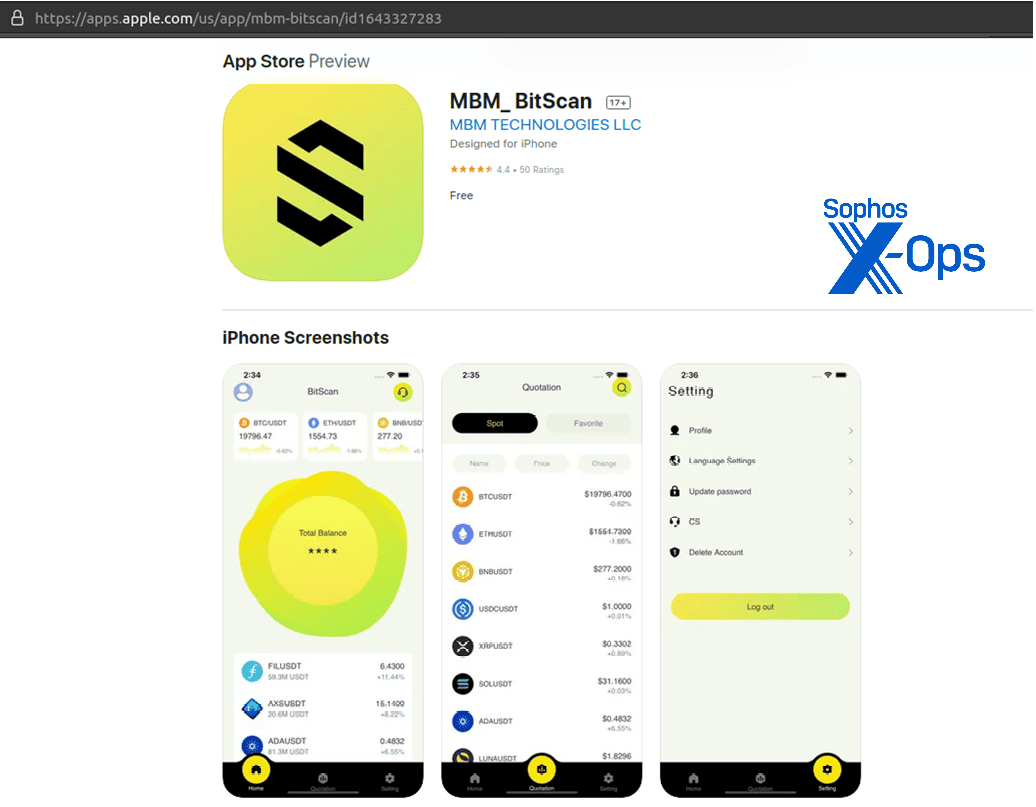

8. Phishing de App Store: Aplicaciones Falsas

Listado de aplicación cripto falsa en una tienda de aplicaciones | Fuente: Sophos

Los fraudulentos también disfrazan malware como "aplicaciones de billetera", "rastreadores de portafolio", o versiones falsas de plataformas de trading reales. Algunas aparecen en tiendas de Android de terceros, mientras otras se cuelan temporalmente en tiendas oficiales de aplicaciones antes de ser reportadas. Estas aplicaciones capturan credenciales de inicio de sesión, registran pulsaciones de teclas, o imitan interfaces de billetera para aprobar transferencias no autorizadas.

La firma de ciberseguridad Sophos ha reportado múltiples casos de 2025 donde aplicaciones de billetera falsas recopilaron claves privadas y las enviaron directamente a servidores controlados por atacantes. En muchos incidentes, los usuarios creían que estaban usando la aplicación oficial, porque la interfaz se veía idéntica.

Consejo de Seguridad: Siempre descarga aplicaciones de fuentes confiables como el sitio web oficial, Apple App Store, o Google Play Store. Verifica dos veces el nombre del desarrollador y las reseñas antes de instalar.

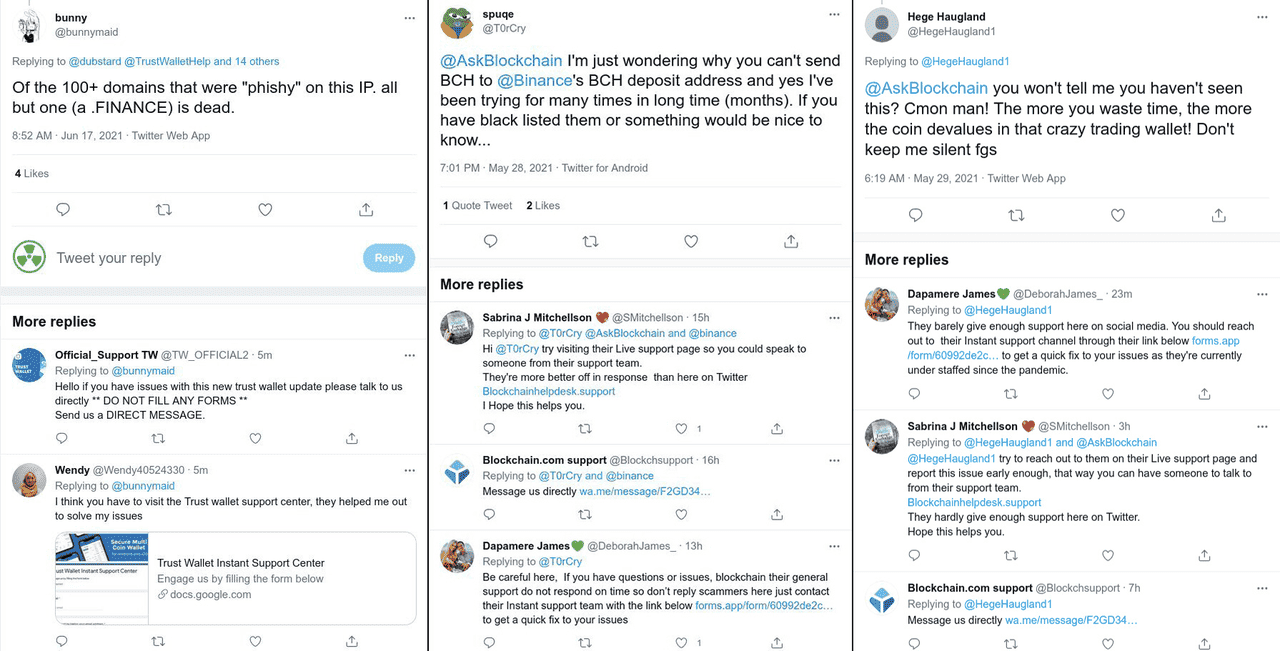

9. Phishing en Redes Sociales: Cuentas Falsas de X/Twitter y Sorteos

Ejemplo de una estafa de phishing de Twitter/X | Fuente: Kaspersky

X (anteriormente Twitter) es ampliamente usado para anuncios cripto, pero los estafadores lo explotan para promover airdrops y sorteos falsos. Los atacantes suplantan exchanges, fundadores, o influencers y publican enlaces que solicitan conexiones de billetera, claves privadas, o firmas de transacción.

Estas estafas a menudo incluyen:

• Perfiles falsificados que parecen verificados

• Capturas de pantalla mostrando "recompensas exitosas"

• Códigos QR o enlaces de phishing a páginas de eventos falsas

Una vez que una billetera se conecta o firma un contrato malicioso, los atacantes pueden drenar fondos o tomar aprobaciones de tokens. Chainalysis e investigadores de ciberseguridad advierten que las estafas de ingeniería social, especialmente enlaces de sorteos falsos, continúan siendo un impulsor principal de pérdidas por drenadores de billetera en 2025.

Consejo de Seguridad: Nunca confíes en enlaces de sorteos en respuestas o DMs. Siempre confirma noticias en el sitio web oficial de un exchange o perfil de redes sociales verificado.

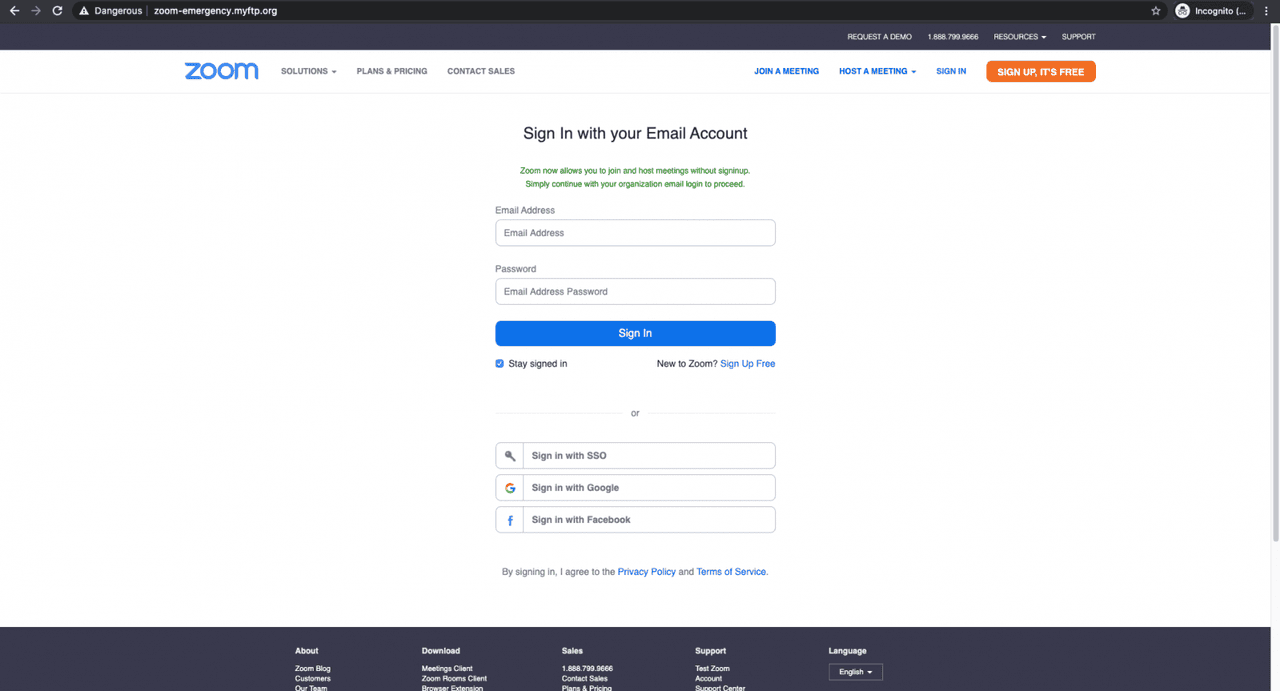

10. Phishing de Aplicaciones de Chat Falsas: Suplantación de Zoom o WhatsApp

Ejemplo de una estafa de phishing de Zoom | Fuente: BleepingComputer

Los estafadores utilizan cada vez más Zoom, WhatsApp, y otras aplicaciones de chat para suplantar soporte o asesores de inversión. Pueden enviar una invitación de calendario o mensaje ofreciendo "revisiones de portafolio" o afirmar que tu cuenta tiene un problema que necesita atención urgente.

Una táctica común:

• El atacante invita a un usuario a una llamada de Zoom

• Finge solucionar un problema de cuenta

• Pide al usuario iniciar sesión en pantalla o compartir un código 2FA

• Los fondos son robados minutos después del inicio de sesión

Los investigadores de seguridad advierten que las herramientas de video y voz deepfake hacen estas estafas más convincentes en 2025.

Consejo de Seguridad: Los exchanges no programan llamadas de recuperación de cuenta o

verificación KYC a través de Zoom, WhatsApp, o aplicaciones de chat privadas. Si alguien pide compartir pantalla o solicita códigos durante una llamada, desconéctate y reporta inmediatamente.

¿Por Qué Tienen Éxito los Ataques de Phishing?

El phishing funciona porque los atacantes apuntan a la psicología humana, no solo a la tecnología. Chainalysis nota que las estafas de ingeniería social fueron la amenaza cripto de más rápido crecimiento en 2025, impulsadas por el miedo, la urgencia, y la familiaridad falsa. Los estafadores hacen creer a los usuarios que algo malo pasará, como suspensión de cuenta o fondos congelados, a menos que actúen inmediatamente. Cuando entra el pánico, la gente hace clic antes de pensar.

En cripto, el phishing tiene una ventaja extra: las transacciones son irreversibles. Una vez que se filtra una frase semilla, código 2FA, o firma de billetera, los fondos pueden moverse a través de mezcladores o puentes cross-chain en segundos, haciendo la recuperación casi imposible. Por eso los estafadores prefieren el phishing sobre el hacking, robar credenciales es más fácil y barato que explotar código.

Otro factor clave es el realismo. La IA ahora ayuda a los estafadores a generar correos electrónicos, llamadas telefónicas, y mensajes de chat que se ven y suenan exactamente como un agente de soporte legítimo. Algunos ataques incluso reflejan tu estilo de escritura o usan detalles personales filtrados de brechas anteriores. Según el Reporte de Crimen Cripto 2025 de Chainalysis, estas tácticas asistidas por IA ayudaron a impulsar los ingresos de estafas a al menos $9.9 mil millones en 2024, continuando hacia arriba en 2025.

La buena noticia: una vez que sabes cómo funciona el phishing, las trampas se vuelven más fáciles de detectar. La siguiente sección muestra exactamente qué buscar, para que puedas hacer una pausa, verificar, y proteger tus activos.

Cómo Detectar una Estafa de Phishing: Principales Consejos

Incluso los mensajes altamente convincentes revelan pistas si reduces la velocidad y verificas los detalles. Aquí están las señales de alerta más comunes:

1. Saludos Genéricos y Lenguaje Urgente: Los mensajes de phishing a menudo comienzan con "Estimado usuario", "Titular de cuenta", o ningún saludo en absoluto. Tratan de crear pánico con frases como:

• "Tu cuenta será bloqueada"

• "Verificación inmediata requerida"

• "Inicio de sesión inusual detectado"

Esta sensación de urgencia es intencional. Los investigadores de seguridad notan que la mayoría de las estafas de phishing cripto exitosas comienzan con un desencadenante de presión de tiempo, empujando a las víctimas a reaccionar antes de pensar.

Si un mensaje demanda acción instantánea, detente y verifica a través de la aplicación oficial o sitio web.

2. Errores de Gramática o Formato: Los exchanges profesionales revisan todo. Los mensajes de estafa a menudo contienen:

• Errores ortográficos

• Puntuación extraña

• Estructura de oraciones rara

• Fuentes o espaciado inconsistente

Estos errores aparecen porque muchas operaciones de phishing son automatizadas o están mal traducidas.

Si la redacción se siente "rara", trata el mensaje como sospechoso.

3. Enlaces Desajustados, URLs Cortas, o Dominios Similares: Antes de hacer clic, siempre inspecciona un enlace. Los estafadores frecuentemente usan:

• Acortadores de URL (bit.ly, tinyurl)

• Caracteres extra (bingx-service.com, bıngx.com)

• Dominios mal escritos que se ven cercanos al real

Una revisión académica de 2025 sobre ataques de envenenamiento de billeteras encontró que las URLs falsas y la suplantación de interfaces contribuyeron a decenas de millones en cripto robado, a menudo porque los usuarios hicieron clic sin verificar.

Pasa el cursor para previsualizar enlaces. Si no es bingx.com, no lo abras.

4. Remitentes Falsos o IDs Suplantados: Los phishers envían correos electrónicos desde direcciones que se ven oficiales a primera vista, como:

• support@bingx-helpdesk.com

• service@bıngx.com

• bingx-security@outlook.com

También suplantan nombres de remitentes de SMS para que los mensajes parezcan venir de una plataforma confiable.

Siempre verifica la dirección de correo electrónico completa, no solo el nombre mostrado. Si no estás seguro, abre la aplicación oficial en lugar del mensaje.

Cómo Evitar Estafas de Phishing Cripto como Usuario de BingX

Mantenerse seguro en cripto se reduce a dos cosas: hábitos inteligentes y usar las herramientas de seguridad integradas en BingX. Los ataques de phishing se han vuelto más avanzados, especialmente con estafas impulsadas por IA, pero unos pocos pasos prácticos reducen dramáticamente el riesgo.

1. Mantener Vigilancia Personal

• Guardar en Favoritos Sitios Oficiales: Siempre accede a BingX desde el dominio oficial: https://www.bingx.com. Chainalysis nota que miles de víctimas por mes pierden fondos después de hacer clic en enlaces de phishing disfrazados como páginas de inicio de sesión o airdrops. Guardar en favoritos elimina ese riesgo.

• Usar Contraseñas Fuertes y Únicas: Muchas brechas cripto comienzan cuando los atacantes reutilizan contraseñas filtradas de sitios no relacionados. Los investigadores de seguridad advierten que las contraseñas reutilizadas son una causa principal de tomas de control de cuentas de exchange. Usa un administrador de contraseñas para generar y almacenar contraseñas complejas.

• Activar Autenticación de Dos Factores (2FA): Activar 2FA bloquea la mayoría de inicios de sesión no autorizados, especialmente ataques de bots automatizados y relleno de credenciales. Los reportes de la industria muestran que las cuentas con 2FA tienen más del 90% menos probabilidades de ser comprometidas.

• Mantener Dispositivos Actualizados: Los teléfonos, navegadores y aplicaciones desactualizados son más fáciles de explotar. Las actualizaciones de software a menudo incluyen parches de seguridad que bloquean nuevo malware y herramientas de phishing.

• Evitar Wi-Fi Público o Usar una VPN: Las redes públicas son fáciles de monitorear, y los atacantes pueden interceptar datos de inicio de sesión. Si debes usar Wi-Fi público, usa una VPN confiable para cifrar el tráfico.

2. Usar Características de Seguridad Específicas de BingX

BingX proporciona múltiples capas de protección para ayudar a detener ataques de phishing, incluso si los estafadores obtienen tu contraseña.

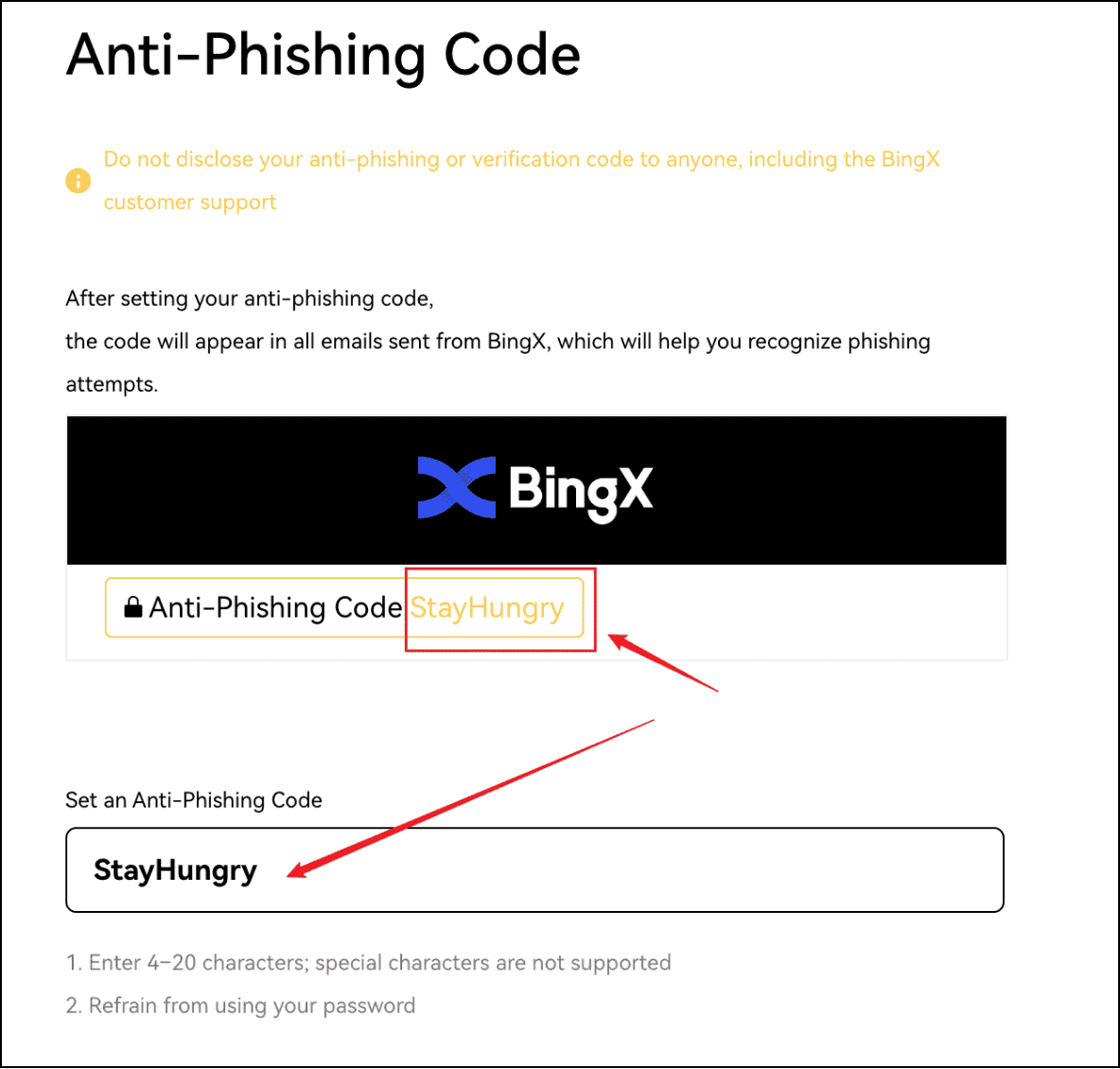

Código antiphishing de BingX

1. Configurar un Código Antiphishing: Cuando está habilitado, un código personalizado aparece en todos los correos electrónicos oficiales de BingX. Si un correo electrónico no tiene el código, probablemente es falso. Puedes activar esto en Cuenta y Seguridad → Código antiphishing.

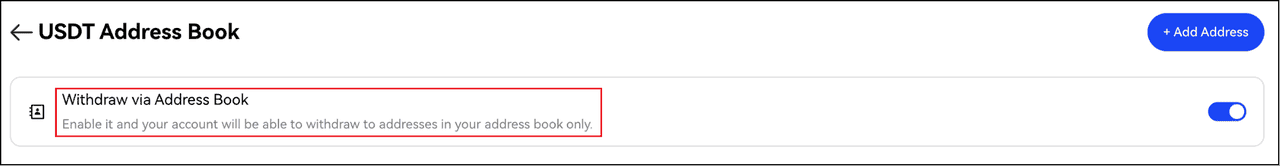

Lista blanca de retiros en BingX

2. Activar Lista blanca de Retiros: Esta función te permite pre-aprobar direcciones de billetera seguras. Incluso si alguien accede a tu cuenta, no pueden retirar a una dirección nueva o desconocida. Ve a Cuenta y Seguridad → Lista blanca de retiros para activarlo.

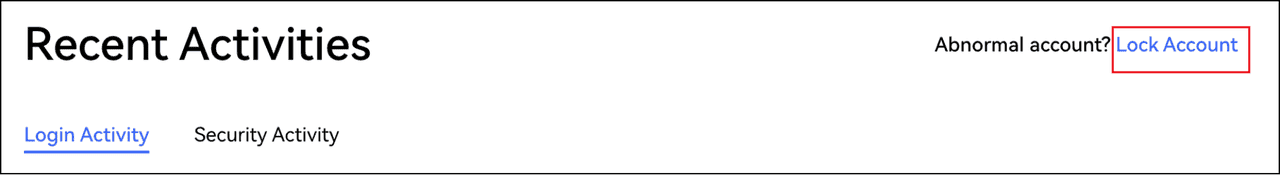

Cómo bloquear tu cuenta de BingX en actividad sospechosa

3. Bloqueo de Cuenta de Un Clic: Si notas intentos de inicio de sesión extraños o acciones no autorizadas, BingX te permite congelar tu cuenta instantáneamente. Esto detiene retiros, uso de API, y sesiones activas.

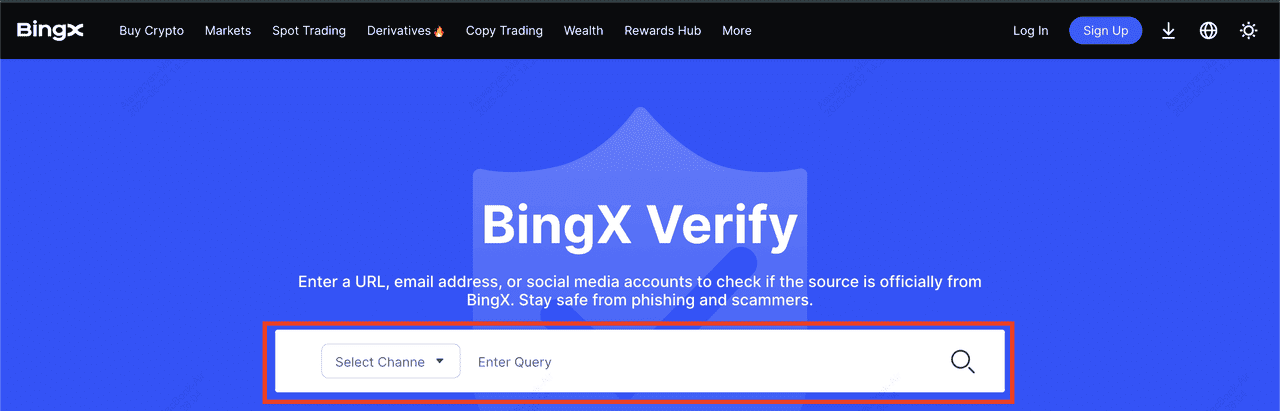

BingX Verify

4. Verificar Canales Oficiales: Solo descarga la aplicación BingX desde Apple App Store, Google Play, o el sitio web oficial. Si necesitas confirmar si una página, dominio, o cuenta social es real, usa BingX Verify, una herramienta diseñada para identificar URLs oficiales y portales de soporte.

3. Aprovechar la Autenticación a Nivel de Plataforma de BingX

Detrás de escena, BingX usa protocolos avanzados de seguridad de correo electrónico incluyendo DKIM, SPF, y DMARC. Estos estándares ayudan a prevenir que los estafadores suplanten correos electrónicos @bingx.com y aseguran que los mensajes oficiales realmente vengan de la plataforma.

Sin embargo, la tecnología sola no es suficiente; tu conciencia aún juega el papel más grande. Siempre verifica URLs dos veces, nunca compartas frases semilla, y sé cauteloso con DMs o "alertas urgentes de cuenta".

Qué Hacer Si Sospechas de una Estafa de Phishing

Si algo se siente mal, actúa inmediatamente. Una respuesta rápida puede detener a los atacantes de mover fondos.

1. Desconectar Inmediatamente: Cambia tus contraseñas comenzando con BingX y tu correo electrónico. Revoca sesiones de inicio de sesión en otros dispositivos y escanea en busca de malware antes de usar ese dispositivo nuevamente.

2. Contactar Soporte de BingX: Usa support@bingx.com o el chat de soporte en la aplicación. Si no puedes acceder a tu cuenta, explica la situación para que el equipo de seguridad pueda ayudar a bloquearla y prevenir retiros no autorizados.

3. Transferir Activos a una Billetera Segura: Si tu billetera está expuesta, mueve fondos a una billetera segura—preferiblemente una billetera hardware o una nueva billetera de software que nunca se haya usado en un dispositivo comprometido.

4. Reportar la Estafa: Reporta el incidente al Soporte de BingX, la autoridad de crimen cibernético de tu país, como la FTC en EE.UU., y comunidades confiables de seguridad cripto. Reportar rápidamente puede ayudar a bloquear las direcciones del estafador o alertar a otros usuarios antes de que pierdan fondos.

Conclusión: Mantente Informado, Mantente Seguro

Las estafas de phishing están evolucionando rápidamente. Chainalysis reporta que las estafas cripto asistidas por IA ayudaron a impulsar los ingresos globales de estafas a al menos $9.9 mil millones en 2024, con 2025 mostrando crecimiento continuo ya que los atacantes escalan campañas de phishing a través de correo electrónico, SMS, llamadas deepfake, y aplicaciones falsas. Las amenazas son reales, pero también lo son las defensas.

Mantenerse seguro comienza con conciencia y termina con acción. Sigue fuentes confiables de inteligencia de amenazas como Chainalysis, CertiK, y Scam Sniffer, que publican alertas en tiempo real sobre billeteras de estafa, dominios falsos, campañas de phishing impulsadas por IA, y actividad de drenadores de billeteras.

BingX también proporciona actualizaciones de seguridad, guías, y consejos de seguridad de plataforma a través del Blog de BingX, Academia BingX, y canales oficiales de redes sociales. Revisar estos regularmente te da advertencia temprana sobre estafas de tendencia y nuevas características de protección.

La seguridad cripto no es solo personal; compartir conocimiento protege a toda la comunidad. Muchas víctimas de phishing dicen que "no sabían qué buscar" hasta que fue demasiado tarde. Enseñar a amigos y familia cómo detectar mensajes falsos, ventanas emergentes, y suplantadores de soporte reduce las posibilidades de que alguien que conoces se convierta en el siguiente objetivo.

Resumen Rápido: Cómo Protegerte

• Mantente escéptico de alertas urgentes, sorteos, y enlaces desconocidos

• Guarda en favoritos sitios web oficiales y evita hacer clic en enlaces de inicio de sesión en mensajes

• Usa contraseñas fuertes, 2FA, y activa tu código antiphishing de BingX

• Activa la Lista blanca de retiros y bloquea tu cuenta si algo se ve sospechoso

• Mantén tu teléfono, navegador, y aplicaciones actualizadas para bloquear malware

Tu cuenta de BingX, y tus activos cripto, son valiosos. Unos pocos hábitos inteligentes y las herramientas de seguridad correctas van muy lejos. Mantente informado. Mantente alerta. Mantente en control.