La ingeniería social se ha convertido en una de las amenazas más peligrosas en el mundo cripto hoy en día. En 2024, las víctimas reportaron pérdidas por más de 6.500 millones de dólares debido a fraudes de inversión, más que cualquier otra categoría de ciberdelito, según el Centro de Quejas de Delitos en Internet del FBI. Y tan solo en una semana de mayo de 2025, el investigador on-chain ZachXBT descubrió 45 millones de dólares robados a usuarios de Coinbase mediante estafas de ingeniería social. Al mismo tiempo, los atacantes están utilizando cada vez más inteligencia artificial (IA) para automatizar ataques de phishing a gran escala, generar audios deepfake para hacerse pasar por agentes de soporte y crear sitios web de estafa sumamente convincentes, lo que hace que la ingeniería social sea más insidiosa que nunca. A diferencia de las vulnerabilidades técnicas, la ingeniería social se aprovecha de la confianza y las emociones humanas, por lo que resulta alarmantemente efectiva.

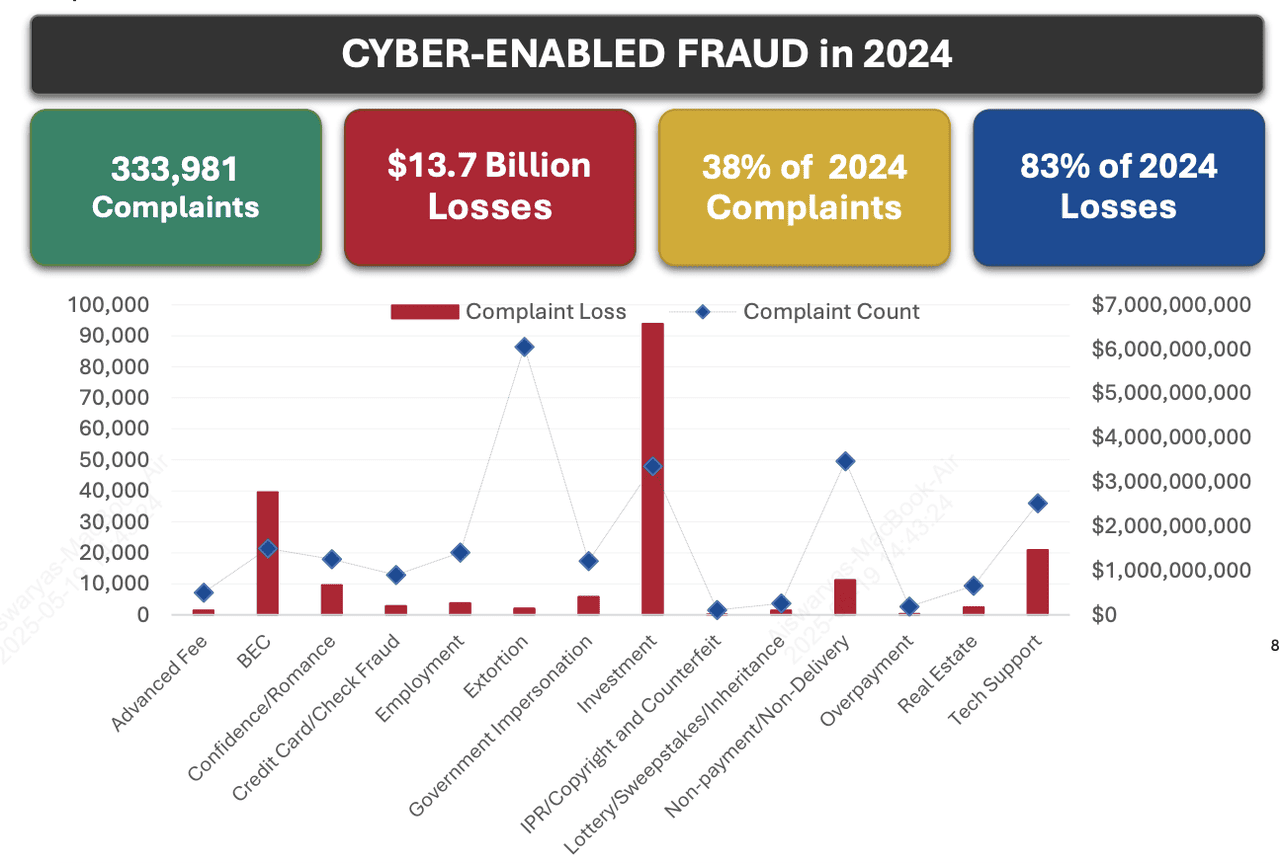

Fraudes cibernéticos en 2024 | Fuente: FBI

Lo que hace que estos ataques sean especialmente peligrosos en cripto es la naturaleza irreversible de las transacciones blockchain. Una vez que apruebas una transacción o revelás tu frase semilla (seed phrase), no hay una autoridad central que pueda deshacer el daño. Eso pone toda la responsabilidad en vos: la vigilancia y el escepticismo saludable son tus mejores defensas contra estafadores que usan el miedo, la urgencia, la personalización impulsada por IA y promesas de ganancias fáciles para engañarte y obtener el control de tus activos.

¿Qué es la ingeniería social?

En esencia, la ingeniería social consiste en “publicar contenido que engaña a los usuarios para que realicen acciones que normalmente solo harían con una entidad confiable, como revelar información confidencial, descargar software no deseado o malicioso, phishing o utilizar cebos”. En otras palabras, manipula la psicología humana en lugar de explotar fallas de código.

El hacking tradicional ataca vulnerabilidades de software, como desbordamientos de búfer, servidores mal configurados o errores de tipo zero-day. En cambio, la ingeniería social convierte al ser humano en el eslabón más débil. Los atacantes se hacen pasar por figuras de confianza, crean mensajes urgentes y explotan sesgos cognitivos como el miedo y la codicia para burlar incluso las defensas técnicas más sólidas. Entender esta diferencia es clave: ninguna revisión de código ni firewall puede detener una estafa bien elaborada que te convenza de entregar tus claves o activos.

Casos reales recientes de ataques de ingeniería social en cripto

Antes de entrar en los consejos de prevención, veamos algunos ejemplos reales que muestran lo costosa y extendida que puede ser la ingeniería social en el ecosistema cripto. Estos incidentes resaltan las tácticas audaces de los estafadores y las pérdidas millonarias sufridas por usuarios desprevenidos.

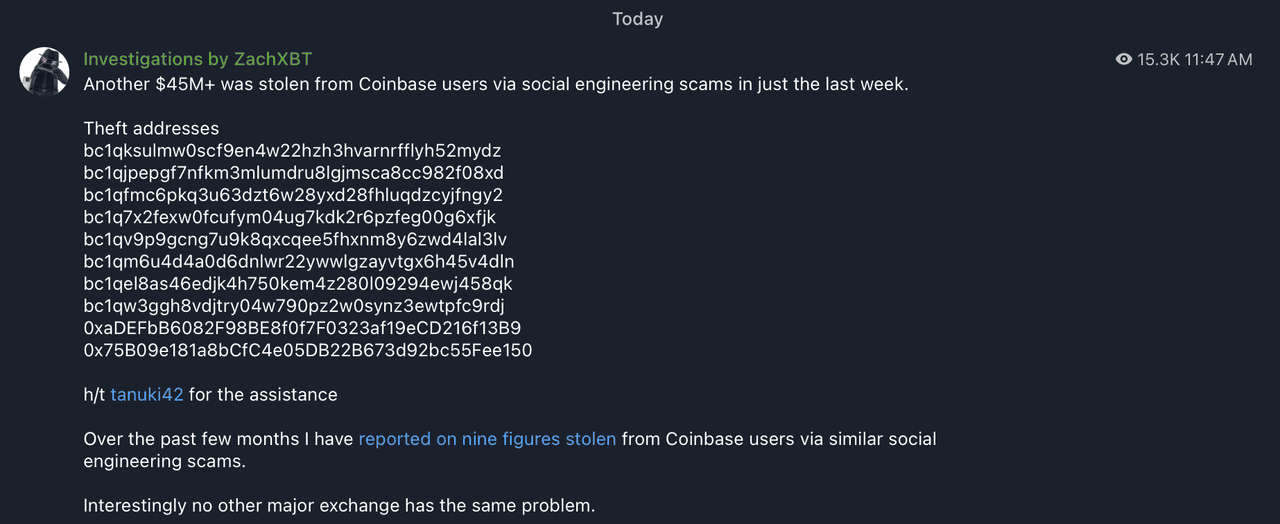

1. Estafas en Coinbase: más de 45 millones de dólares en una semana

A comienzos de mayo de 2025, el investigador blockchain ZachXBT identificó el robo de 45 millones de dólares a usuarios de Coinbase en tan solo siete días, mediante técnicas de ingeniería social como enlaces phishing y mensajes falsos de soporte. Compartió sus hallazgos a través de su canal de Telegram. Estas pérdidas se suman a un total anual de más de 300 millones de dólares atribuidos a esquemas similares en la plataforma.

ZachXBT descubre más de 45 M perdidos por usuarios de Coinbase | Fuente: Cointelegraph

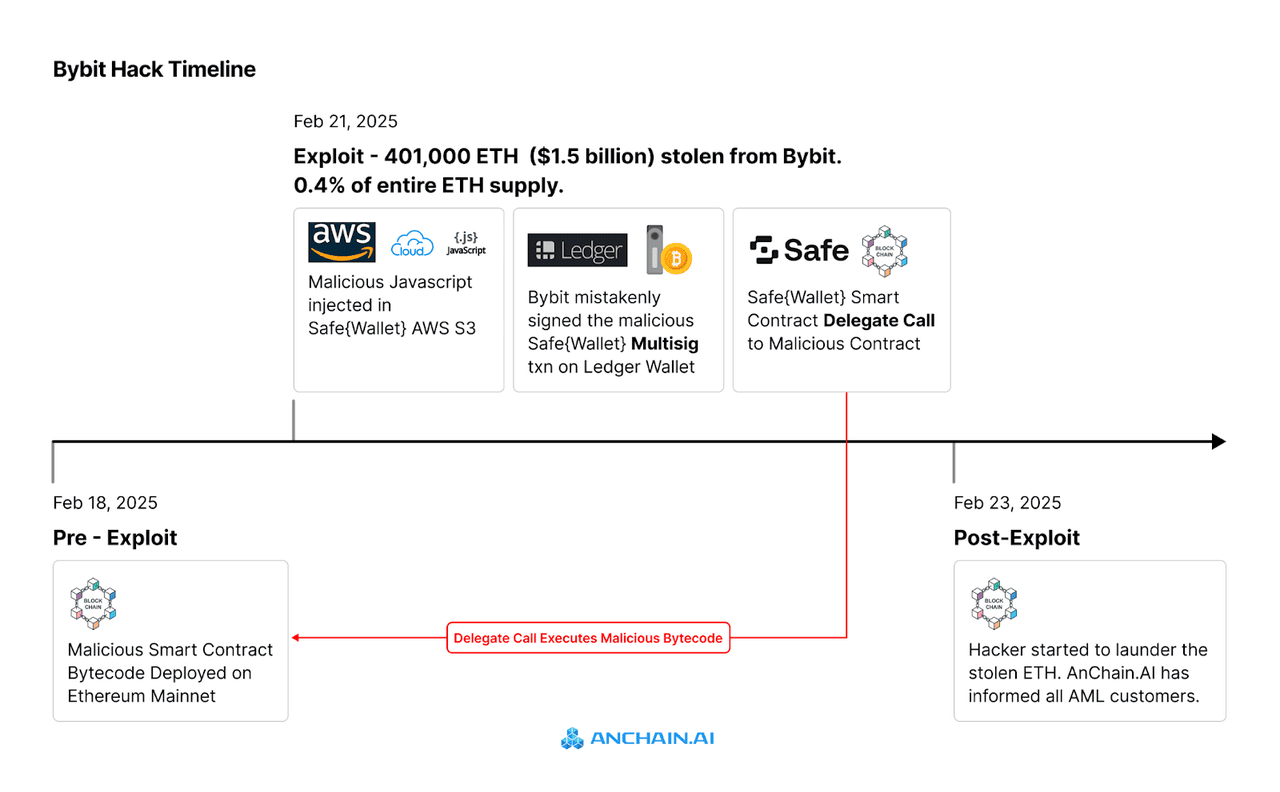

2. El robo a Bybit: 1.500 millones robados en una sola transacción

El 21 de febrero de 2025, Bybit fue víctima del mayor robo cripto registrado cuando atacantes extrajeron aproximadamente 401.000 ETH, por un valor de 1.500 millones de dólares al momento, durante una transferencia rutinaria de wallet fría a caliente. En vez de explotar código, los hackers usaron phishing sofisticado e ingeniería social para comprometer a los firmantes multisig (multisignature) y hacer que aprobaran una transacción maliciosa. Este caso demuestra que incluso el almacenamiento en frío o con múltiples firmas no es infalible si se comprometen los procesos humanos.

Resumen del hackeo a Bybit | Fuente: Anchain.ai

3. Auge del Pig-Butchering: 9.900 millones en 2024

Las estafas tipo “pig-butchering”, en las que los estafadores construyen confianza a largo plazo antes de convencer a las víctimas de hacer inversiones falsas, generaron al menos 9.900 millones de dólares en ingresos on-chain por estafas en 2024, un aumento del 40% interanual según Chainalysis. Los estafadores están usando IA y técnicas altamente profesionalizadas para escalar estas operaciones.

4. Alertas del FBI: 6.500 millones perdidos en fraudes de inversión cripto

El informe de crímenes en Internet 2024 del FBI muestra que las víctimas de fraude de inversión, principalmente relacionados con criptomonedas, reportaron pérdidas superiores a 6.500 millones de dólares — más que en cualquier otra categoría de delito cibernético. Phishing y suplantación de identidad fueron las principales quejas, confirmando que la ingeniería social sigue siendo el vector de ataque dominante contra usuarios cripto.

¿Cómo funciona una estafa de ingeniería social?

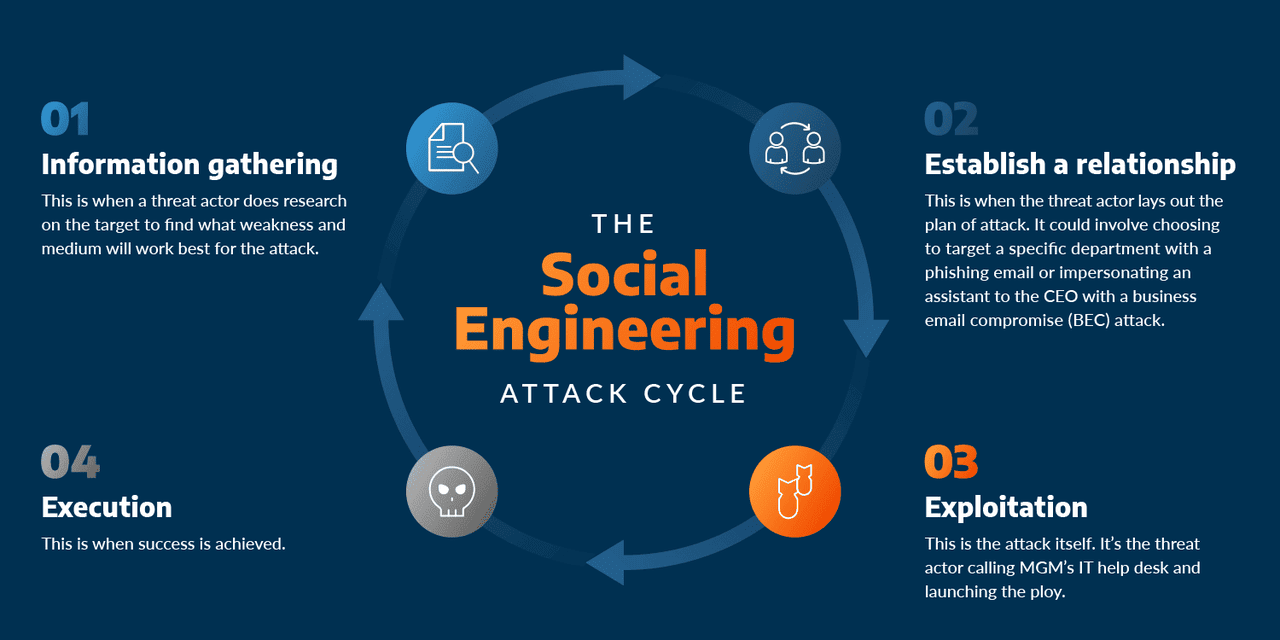

Cómo opera una estafa de ingeniería social | Fuente: ArcticWolf

Las estafas de ingeniería social en cripto siguen casi siempre un patrón predecible. Al entender cada fase, podés identificar señales de alerta antes de que el engaño se concrete.

1. Preparación: búsqueda de objetivos

Los estafadores merodean por X, Telegram, Discord y otras plataformas sociales, buscando víctimas potenciales. Apuntan a novatos pidiendo ayuda, usuarios que presumen ganancias, participantes de airdrops o cualquiera que haya compartido accidentalmente una dirección de wallet o correo electrónico. Cuanta más información pública recopilan, más convincente se vuelve su engaño.

2. Contacto: generar confianza

Luego se acercan con identidades falsas, haciéndose pasar por agentes de soporte de MetaMask o BingX, influencers conocidos o moderadores de comunidad. Clonan fotos de perfil, modifican nombres de usuario y hasta añaden insignias de verificación falsas para que bajes la guardia. En este punto, creés que estás hablando con alguien legítimo.

3. Gancho: crear urgencia o miedo

Con la confianza establecida, los estafadores activan el disparador emocional. Podés recibir mensajes como “¡Tu wallet será congelada en 10 minutos!” o “¡Airdrop exclusivo termina en 5 minutos, actuá ya!”. El miedo a perder y el FOMO (miedo a quedarse afuera) te empujan a actuar sin pensar.

4. Solicitud: obtener secretos

Este es el momento decisivo. Te piden que compartas tu frase semilla o clave privada (private key) “para verificación”, que hagas clic en un sitio que parece un exchange, o que apruebes un smart contract (contrato inteligente) aparentemente inofensivo. Lo que parece un pequeño paso entrega el control total de tu wallet.

5. Robo: drenaje y lavado de fondos

Una vez que los estafadores obtienen tus credenciales o la aprobación de una transacción, vacían tu wallet rápidamente. Los fondos suelen convertirse a criptomonedas de privacidad como Monero y se canalizan a través de mezcladores o exchanges poco conocidos, volviéndolos casi imposibles de rastrear. Las víctimas generalmente se dan cuenta cuando ya es demasiado tarde.

Al reconocer estas etapas, podés detectar señales tempranas y detener una estafa de ingeniería social antes de que sea demasiado tarde.

¿Por Qué Los Usuarios de Criptomonedas Son un Objetivo Principal para los Ataques de Ingeniería Social?

Con el crecimiento acelerado de las criptomonedas, Bitcoin alcanzando nuevos máximos históricos y la capitalización total del mercado superando los 3.25 billones de dólares, enormes sumas de dinero fluyen hoy a través de las redes blockchain. Los estafadores también están aprovechando este auge (y la falta de experiencia de muchos usuarios) para explotar vulnerabilidades clave de las siguientes maneras:

1. Transacciones Irreversibles en la Red Blockchain: En la mayoría de las blockchains, una vez que apruebas una transacción, no puedes revertirla. Esto significa que un solo clic equivocado —como aprobar un contrato malicioso o enviar fondos a una dirección fraudulenta— puede costarte todo. No hay “reintegro” ni banco central al que recurrir.

2. Naturaleza Inherente Descentralizada de la Blockchain: El diseño descentralizado de las criptomonedas es un arma de doble filo. Sin una autoridad central, no hay forma de congelar ni recuperar los activos robados. Los estafadores lo saben y se aprovechan del hecho de que las víctimas están solas una vez que los fondos salen de sus billeteras.

3. Grandes Expectativas y Codicia: La posibilidad de obtener ganancias enormes y rápidas atrae a muchos hacia el mundo cripto. Los ingenieros sociales aprovechan esta codicia y el FOMO (miedo a quedarse afuera), ofreciendo ofertas exclusivas u “oportunidades internas”. Cuando persigues beneficios rápidos, es fácil ignorar las señales de advertencia.

4. Brechas de Conocimiento: Muchos principiantes carecen de conocimientos básicos de seguridad. Pueden no entender las frases semilla, los enlaces de phishing o la importancia de la autenticación en dos pasos. Los estafadores se aprovechan de esta ignorancia y se dirigen a usuarios que no practican medidas básicas de precaución.

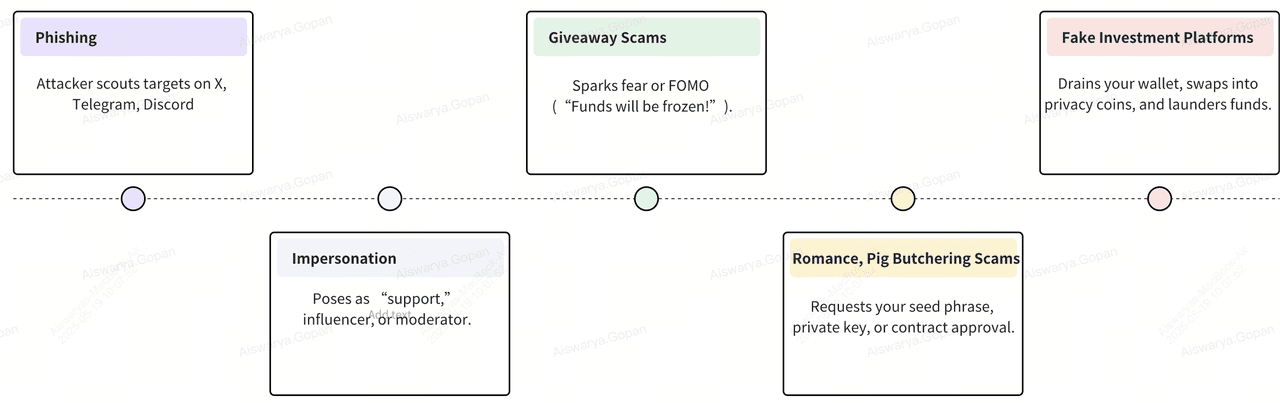

¿Cuáles Son los Tipos Comunes de Estafas de Ingeniería Social en Criptomonedas?

A continuación, exploraremos los factores clave que te hacen vulnerable y las tácticas más comunes que los estafadores usan para explotar esas debilidades.

1. Phishing: Los estafadores crean aplicaciones de billeteras falsas o sitios web de exchanges que lucen idénticos a los reales. Ingresas tu frase semilla o claves privadas, y pierdes todo tu saldo. Por ejemplo, una ventana emergente falsa de MetaMask puede engañarte para que reveles tu frase de recuperación.

2. Suplantación de Identidad: Los atacantes se hacen pasar por agentes de soporte, influencers o incluso amigos. Copian fotos de perfil y nombres de usuario, y te envían mensajes urgentes. Un falso representante de “soporte de BingX” podría decir que tu cuenta está comprometida y pedir tus credenciales.

3. Estafas de Regalos: “¡Si envías 1 ETH, recibirás 2 ETH de vuelta!” Estas clásicas estafas rug pull te seducen con la promesa de dinero gratis. Una vez que envías tu ETH para reclamar el “regalo”, el estafador desaparece y tus fondos se pierden para siempre.

4. Estafas Románticas y “Engorde de Cerdos”: En estas estafas a largo plazo, los atacantes se toman semanas o meses para ganarse tu confianza. Simulan un romance o una amistad, y luego presentan una “oportunidad de inversión imperdible”. Las víctimas suelen enviar grandes sumas antes de darse cuenta de que fueron engañadas.

5. Plataformas de Inversión Falsas: Los estafadores clonan paneles de DeFi o lanzan sitios de staking falsos prometiendo rendimientos absurdos. Inviertes tus tokens, ves cómo tu “saldo” crece en pantalla, pero al intentar retirarlo, no puedes recuperar ni un satoshi.

Cada una de estas estafas se basa en la manipulación psicológica. Comprendiendo cómo funcionan, puedes identificar las señales de advertencia y proteger tus criptomonedas.

Cómo Protegerse de los Ataques de Ingeniería Social

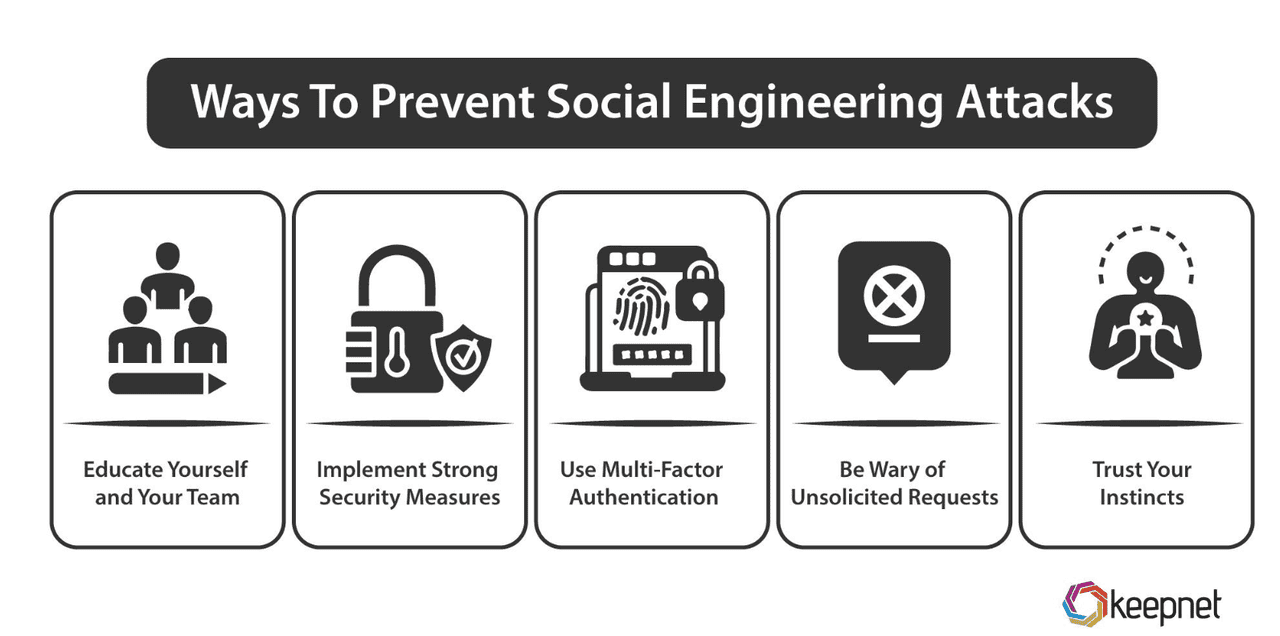

Cómo prevenir ataques de ingeniería social | Fuente: keepnet

Protegerte de los ataques de ingeniería social no requiere habilidades técnicas avanzadas; pequeños hábitos constantes pueden detener la mayoría de las estafas de raíz. A continuación, cinco pasos prácticos que puedes aplicar hoy mismo para mantener tus criptomonedas seguras:

1. Desconfía de Contactos No Solicitados: Trata con cautela cualquier mensaje inesperado, ya sea por X, Telegram, correo electrónico o SMS. Si alguien dice ser del “Soporte de BingX” y te habla de un “problema de seguridad”, no hagas clic en su enlace. En su lugar, abre tu navegador y visita el sitio o la app oficial de BingX para verificar.

2. Activa la Autenticación en Dos Pasos (2FA): Siempre activa el 2FA para tus cuentas en exchanges y billeteras, preferiblemente usando una llave de seguridad física (como YubiKey) o una app de autenticación (Google Authenticator, Authy). Así, aunque alguien robe tu contraseña, no podrá acceder a tu cuenta sin ese segundo factor.

3. Verifica URLs y Enlaces Antes de Hacer Clic: Pasa el cursor sobre cada enlace para ver la URL real. Guarda en marcadores las páginas oficiales de tus billeteras y exchanges para evitar clones de phishing. Por ejemplo, un sitio falso de MetaMask podría usar “metamask-login[.]com” en lugar de “metamask[.]io”. Siempre revisa posibles errores tipográficos.

4. Usa Billeteras Frías para Almacenar Tus Criptomonedas a Largo Plazo: Guarda la mayoría de tus criptoactivos en una billetera fría (Ledger, Trezor, etc.) que mantiene las claves privadas fuera de línea. Solo transfiere pequeñas cantidades a billeteras de software cuando las necesites. Incluso si apruebas por error un contrato malicioso, un atacante no podrá robar los fondos almacenados en tu dispositivo frío.

5. Mantén Actualizado tu Software y Firmware: Asegúrate de tener tus billeteras, apps y dispositivos siempre actualizados con los últimos parches de seguridad. Los desarrolladores lanzan actualizaciones para corregir vulnerabilidades recién descubiertas; ignorarlas es como dejar la puerta abierta.

6. Infórmate de Forma Constante: Sigue blogs de seguridad confiables (como Krebs on Security, actualizaciones de NIST) y los avisos oficiales de los exchanges. Revisa guías básicas para detectar phishing, manipulación y otras estafas. También puedes seguir la Academia BingX para estar al día sobre las últimas tendencias en estafas y las mejores prácticas para prevenirlas.

Al incorporar estos hábitos simples en tu rutina, reducirás drásticamente el riesgo de ser víctima de ataques de ingeniería social. La vigilancia y la educación son tus mejores defensas en el mundo descentralizado de las criptomonedas.

Reflexión Final

En el mundo descentralizado de las criptomonedas, tu mejor defensa es tu firewall humano. Mantente alerta cuestionando solicitudes inesperadas, verifica cada enlace y página de inicio de sesión, edúcate sobre las últimas tácticas de estafa. Recuerda siempre: si suena demasiado bueno para ser verdad, probablemente lo sea. Combina estos hábitos con medidas técnicas como 2FA, billeteras frías y actualizaciones regulares, y estarás bien preparado para navegar el mundo cripto de forma segura.

Lecturas Relacionadas

1. Estafas y Hackeos en Criptomonedas: Cómo Evitarlos

2. Guía Antifraude | Cómo Identificar, Denunciar y Prevenir Estafas de Conocidos

3. ¿Te Estás Protegiendo de las Posibles Estafas?

4. Criptomonedas y Estafas: Cómo la Educación Financiera Puede Hacer la Diferencia

5. Hackeos Cripto: Cómo Prevenir Que un Hacker Robe Tus Criptomonedas