Les arnaques de phishing s'accélèrent dans la crypto et deviennent plus intelligentes avec l'

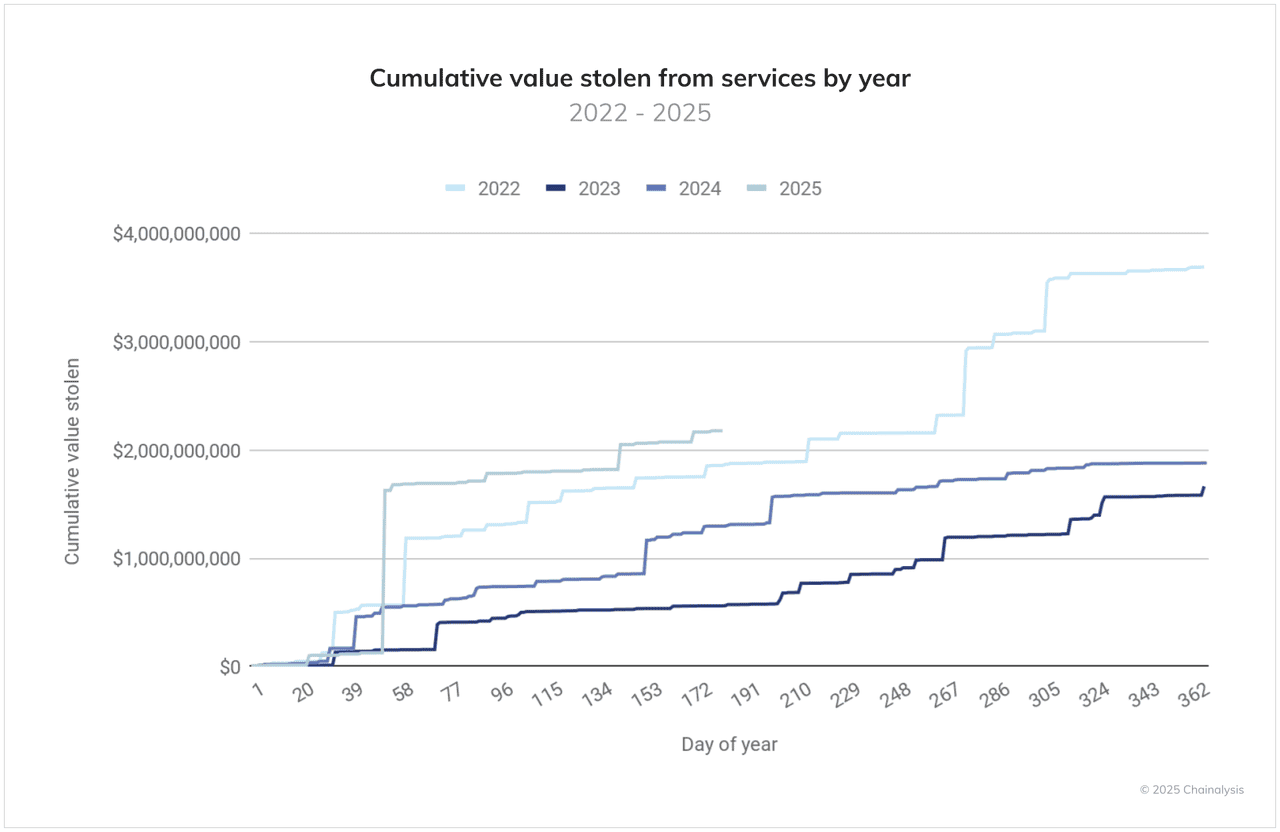

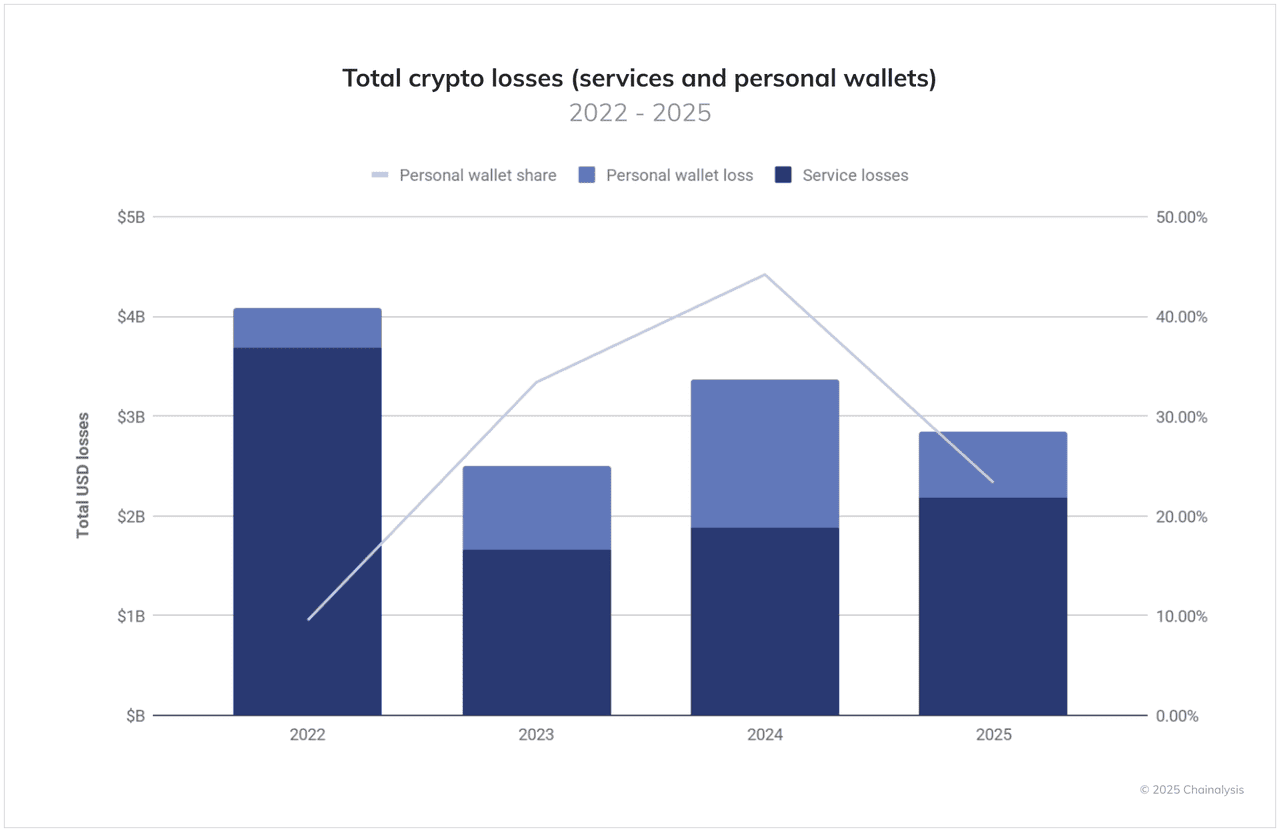

IA. L'examen 2024 de CertiK attribue 1,05 milliard de dollars de pertes à 296 incidents de phishing uniquement, en faisant le vecteur d'attaque le plus coûteux de l'année. En 2025, les fonds volés ont déjà dépassé 2,17 milliards de dollars en novembre, tirés par de grandes violations d'échanges et une

ingénierie sociale de plus en plus sophistiquée, incluant des leurres assistés par l'IA et des deepfakes.

Valeur cumulative volée aux services entre 2022 et 2025 | Source : Chainalysis

Chainalysis et Reuters signalent tous deux l'IA générative comme une force clé derrière les revenus record des arnaques d'au moins 9,9 milliards de dollars en 2024, tandis que les données de conformité montrent que les arnaques d'ingénierie sociale représentent 40,8 % des incidents de sécurité de cette année, bien devant les exploits purement techniques. Un exemple frappant : une seule victime a perdu 783 BTC d'une valeur d'environ 91 millions de dollars en août 2025 après avoir été dupée par un faux agent de « support » de

portefeuille matériel.

En tant qu'utilisateur de BingX, ce contexte est important : les escrocs mélangent maintenant des sites sosies, un faux support, l'usurpation d'identité WhatsApp/Telegram et des voix générées par l'IA pour vous pousser à commettre des erreurs.

Ce guide explique comment fonctionne le phishing crypto, comment repérer rapidement les signaux d'alarme, et quels

contrôles de sécurité BingX comme le code anti-hameçonnage, la liste blanche de retrait, le verrouillage d'urgence du compte aident à garder vos fonds en sécurité, afin que vous puissiez trader en toute confiance.

Qu'est-ce qu'une Arnaque de Phishing Crypto ?

Une arnaque de phishing crypto est un type de cyberattaque où les escrocs se font passer pour quelqu'un en qui vous avez confiance, comme un échange de crypto, un fournisseur de portefeuille, ou un agent du service clientèle, pour voler vos informations sensibles. Leur objectif est d'accéder à vos clés privées, phrases de récupération de portefeuille, ou identifiants de connexion de compte afin de prendre le contrôle de vos actifs crypto.

Pertes crypto totales, incluant les services et portefeuilles personnels | Source : Chainalysis

Différentes Formes d'Attaques de Phishing

• Phishing par e-mail : Les escrocs envoient des e-mails sosies avec des avertissements urgents et des liens vers de fausses pages de connexion ou de réinitialisation de mot de passe conçues pour voler vos identifiants. C'était le vecteur de perte crypto principal en 2024, selon les entreprises de sécurité.

• Smishing (SMS) : Les faux textos contiennent des URL raccourcies ou sosies qui prétendent vérifier votre compte ou offrir des airdrops, mais redirigent vers des sites de vol d'identifiants. Ces attaques ciblent les utilisateurs qui font confiance aux alertes mobiles.

• Vishing (voix) : Les identifiants d'appelant usurpés, et maintenant les clones vocaux IA, prétendent être le service clientèle et trompent les victimes pour révéler des codes

2FA (authentification à deux facteurs) ou des phrases de récupération. Les arnaques vocales d'ingénierie sociale ont été l'un des plus grands moteurs de pertes de 2025.

• Fausses pop-ups/superpositions : Les pop-ups malveillantes sur des sites web à fautes de frappe ou infectés demandent aux utilisateurs de « re-saisir » les mots de passe de portefeuille ou d'effectuer de fausses vérifications de sécurité pour récolter des données sensibles.

• Empoisonnement d'adresse/transferts à valeur zéro : Les attaquants envoient des transactions à valeur zéro depuis des adresses de portefeuille sosies, espérant que vous copiez la mauvaise plus tard ; une victime a perdu environ 91 millions de dollars en BTC avec cette tactique.

• Usurpation d'app/messagerie instantanée : Les escrocs créent de faux comptes WhatsApp ou Telegram avec un branding officiel pour demander des fonds ou des clés privées, même si les plateformes légitimes avertissent publiquement qu'elles n'enverront jamais de DM aux utilisateurs avec des opportunités d'investissement.

Quels Sont Quelques Types Courants d'Arnaques de Phishing Crypto ?

Les arnaques de phishing en crypto deviennent plus avancées chaque année. Chainalysis et CertiK ont tous deux rapporté des pertes de phishing record au début de 2025, avec plus de 2,17 milliards de dollars volés dans la première moitié de l'année seulement à travers un mélange de pièges par e-mail, faux sites web, appels générés par l'IA, et attaques d'empoisonnement de portefeuille. Ces arnaques visent toutes à voler vos identifiants de connexion, phrase de récupération, ou approbations de signature on-chain.

Voici des exemples de certaines des attaques de phishing les plus courantes et comment elles fonctionnent.

1. Faux E-mails : Phishing par E-mail

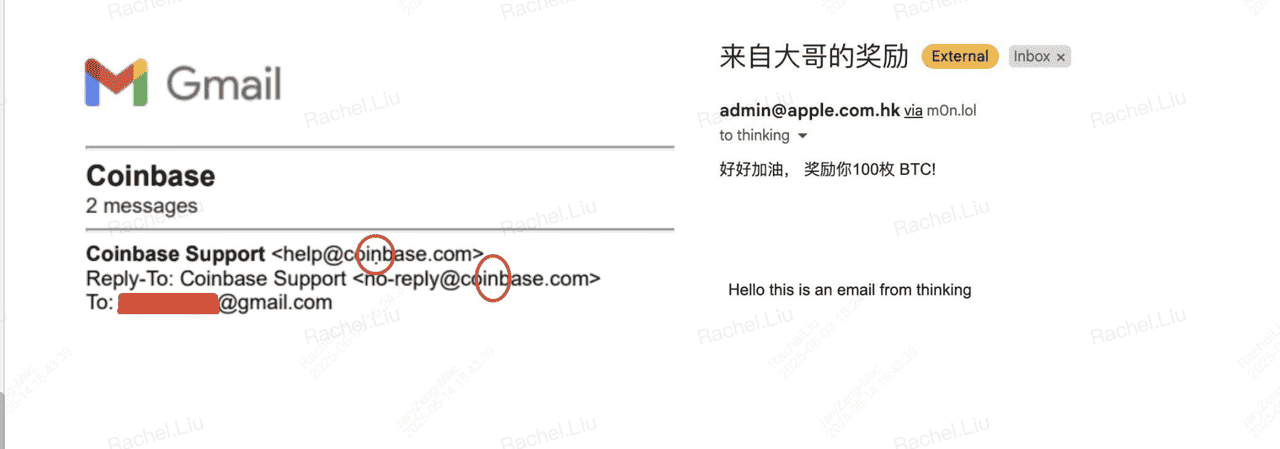

Exemple d'une tentative de phishing par e-mail

L'e-mail reste l'un des outils de phishing les plus efficaces car les escrocs peuvent facilement faire paraître les messages officiels. Ils copient les logos, couleurs et styles d'écriture des plateformes de confiance, parfois même en falsifiant le nom de l'expéditeur.

Vous pourriez recevoir un e-mail disant :

• « Connexion suspecte détectée »

• « Votre retrait est en attente »

• « Vérifiez votre compte pour éviter la suspension »

L'e-mail inclut un lien vers une fausse page de connexion. Une fois que vous saisissez votre mot de passe ou code 2FA, l'attaquant le vole et vide immédiatement votre compte.

Vérification des données : CertiK a rapporté que le phishing était le vecteur d'attaque n°1 en 2024, représentant plus de 1,05 milliard de dollars de pertes jusqu'en novembre 2025, et le phishing par e-mail reste le point d'entrée principal.

Conseil de Sécurité : Vérifiez toujours l'adresse e-mail complète de l'expéditeur et recherchez les erreurs d'orthographe. En cas de doute, allez directement sur le site officiel au lieu de cliquer sur les liens d'e-mail.

2. Faux Sites Web : Sites Copies et Usurpation d'URL

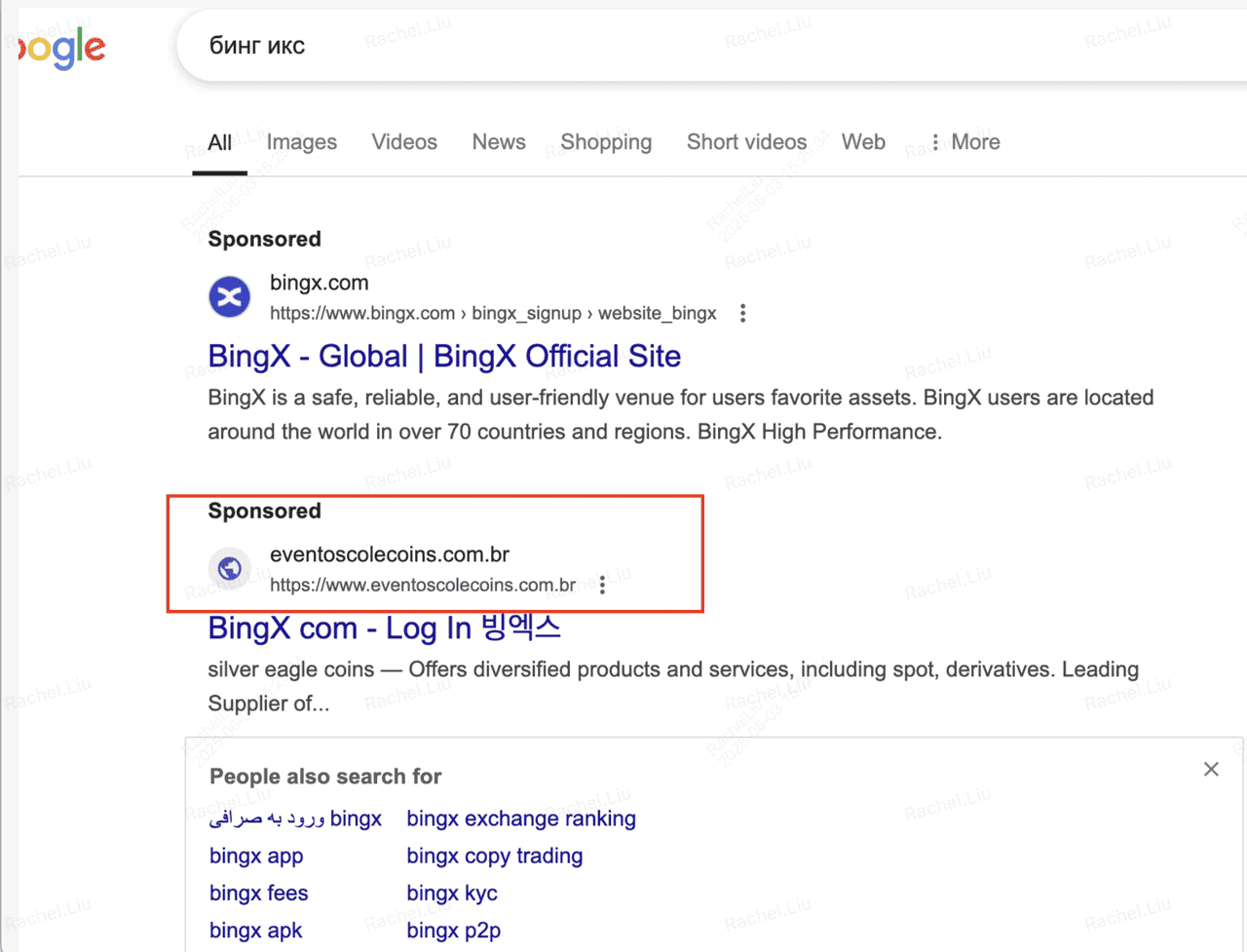

Exemple d'attaque de phishing par usurpation d'URL

Les escrocs construisent de fausses pages de connexion qui ressemblent presque identiquement aux vrais échanges. Ils utilisent souvent des URL qui diffèrent d'un ou deux caractères du vrai domaine ; par exemple :

• bingx-secure.com

• bıngx.com (utilisant un caractère différent)

• bingx-app.help

Si vous saisissez vos détails de connexion, phrase de récupération, ou code 2FA, les attaquants obtiennent un accès complet à votre portefeuille ou compte d'échange.

Exemple réel : Une étude de 2025 publiée sur arXiv par des chercheurs de l'Université polytechnique de Hong Kong et UC San Diego a analysé plus de 6 600 incidents d'empoisonnement d'adresse sur Ethereum et BNB Chain, estimant plus de 83,8 millions de dollars de pertes liées aux URL sosies et fausses interfaces de portefeuille.

Conseil de Sécurité : Mettez le site officiel BingX en favoris et connectez-vous uniquement depuis les favoris sauvegardés. Vérifiez doublement chaque URL avant de saisir des identifiants.

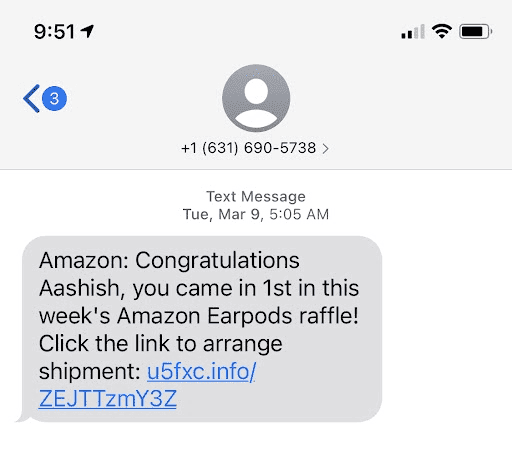

3. Smishing ou Phishing par SMS

Exemple d'une attaque de smishing (phishing par SMS) | Source : Berkeley IT Lab

Le smishing se produit par des messages texte conçus pour vous effrayer vers une action urgente. Ces messages peuvent prétendre :

• Votre compte est verrouillé

• Votre retrait a échoué

• Vous qualifiez pour un airdrop gratuit

Le SMS inclut une URL courte (comme des liens bit.ly ou tinyurl) menant à un site web malveillant.

Pourquoi les attaques de smishing fonctionnent : Les gens font plus confiance aux alertes mobiles qu'aux e-mails, donc ils réagissent rapidement, et les escrocs jouent sur cette urgence.

Conseil de Sécurité : Ne cliquez jamais sur des liens SMS prétendant réparer des problèmes de compte. Au lieu de cela, ouvrez l'application ou le site web BingX directement et vérifiez les notifications là.

4. Vishing ou Phishing Vocal

Les arnaques de vishing arrivent par des appels téléphoniques de quelqu'un prétendant être le « Support BingX », « Équipe de Sécurité de l'Échange », ou même votre banque. Ils prétendent qu'il y a un problème avec votre compte et demandent :

• Codes 2FA

• Mots de passe

• Phrases de récupération de portefeuille

• Accès distant à l'appareil

Grâce à l'IA, les escrocs utilisent maintenant le clonage vocal pour ressembler à de vrais agents de support—ou même à quelqu'un que vous connaissez.

Point de données : Selon le rapport de sécurité 2025 de WhiteBIT, les arnaques d'ingénierie sociale (incluant le vishing) ont représenté 40,8% des incidents de sécurité crypto cette année.

Avertissement : BingX ne vous appellera jamais pour demander un mot de passe, code de vérification, ou phrase de récupération. Si quelqu'un appelle en les demandant, raccrochez immédiatement.

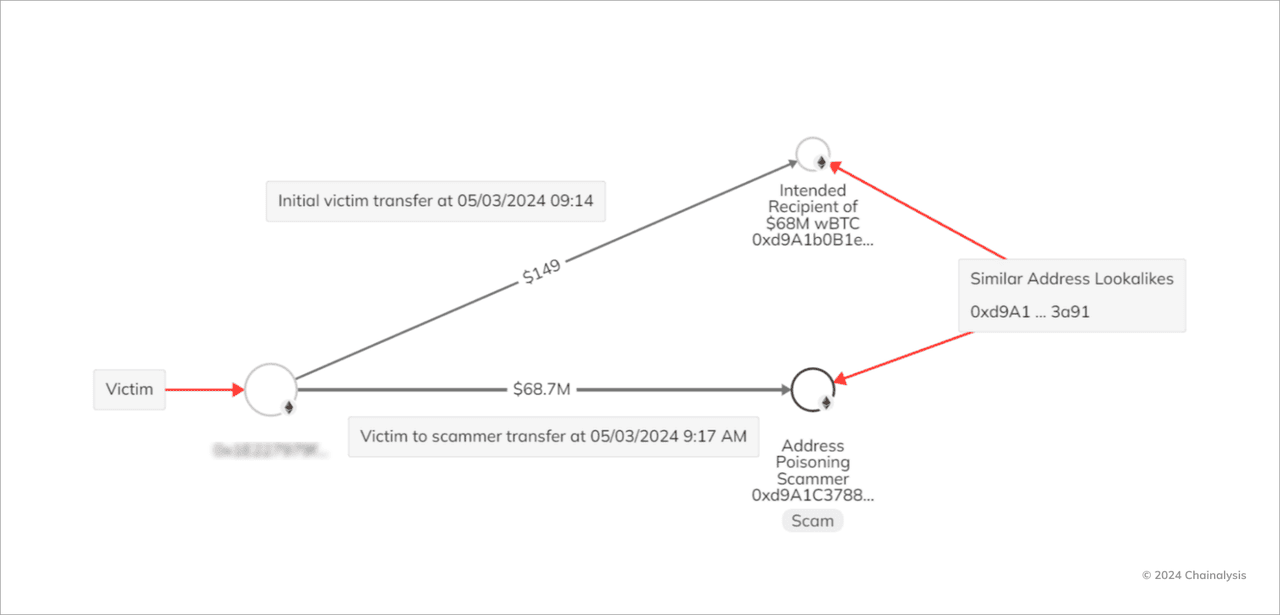

5. Transferts à Valeur Zéro et Empoisonnement d'Adresse

Comment fonctionne une arnaque d'empoisonnement d'adresse | Source : Chainalysis

Cette arnaque cible votre historique de transactions, pas votre boîte de réception. Les attaquants envoient une transaction à valeur zéro à votre portefeuille depuis une adresse qui ressemble presque identiquement à une en qui vous avez confiance. Plus tard, quand vous copiez une adresse précédente pour envoyer des fonds, vous pourriez accidentellement choisir celle de l'escroc.

Exemple Réel : Une victime a perdu 91M$ en Bitcoin (783 BTC) en août 2025 après être tombée dans ce piège deux fois lors de gros transferts. Les analystes blockchain ont confirmé que l'attaquant a exploité l'empoisonnement d'adresse pour intercepter les fonds.

Conseil de Sécurité : Ne vous fiez jamais seulement aux premiers et derniers caractères d'une adresse de portefeuille. Utilisez un carnet d'adresses de confiance ou vérifiez manuellement l'adresse entière avant d'envoyer.

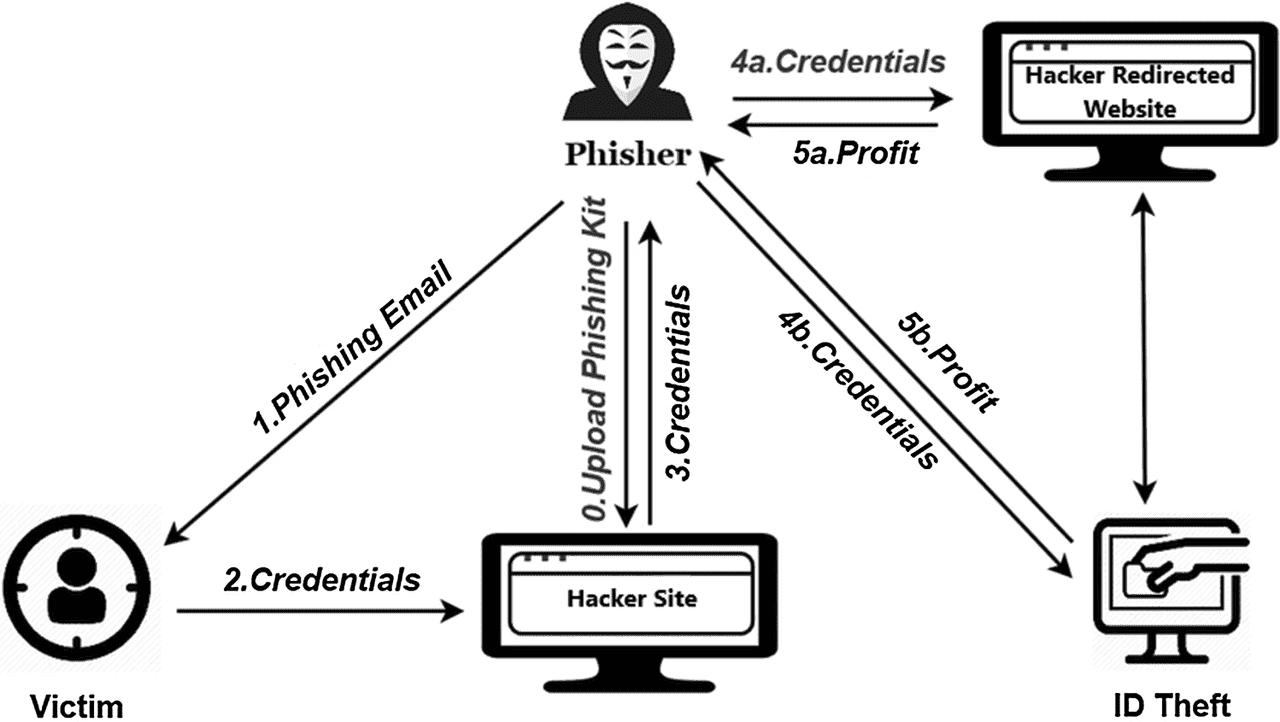

6. Attaques de Phishing Alimentées par l'IA

Comment fonctionne une arnaque de phishing alimentée par l'IA | Source : WeSecureApp

L'Intelligence Artificielle a changé le paysage du phishing. Les attaquants utilisent maintenant des chatbots IA, clones vocaux, et vidéos deepfake pour rendre les arnaques plus réalistes et plus difficiles à détecter. Selon le Rapport sur le Crime Crypto 2025 de Chainalysis, le

phishing alimenté par l'IA a aidé à pousser les revenus d'arnaque crypto à au moins 9,9 milliards de dollars en 2024, et les analystes rapportent une forte augmentation en 2025 alors que les escrocs font évoluer les attaques plus rapidement qu'avant.

Les outils IA permettent aux escrocs de :

• Générer des chats de support clientèle réalistes qui copient le ton et le formatage officiels

• Créer des appels vocaux deepfake qui ressemblent à de vrais agents d'échange ou même à des amis

• Personnaliser les e-mails de phishing en utilisant des données divulguées comme les noms, régions, ou historique de connexion

Ces attaques semblent « légitimes » car elles paraissent humaines, répondent en temps réel, et imitent comment parlent les vraies équipes de support. Certaines incluent même de faux codes anti-hameçonnage et des avertissements sur « l'activité suspecte du compte » pour presser les utilisateurs à cliquer sur des liens malveillants.

Rappel de Sécurité : Si un message semble inhabituellement personnalisé, demande une vérification urgente, ou vous pousse à cliquer rapidement, faites une pause. Vérifiez toujours par l'application ou site web officiel au lieu de répondre aux e-mails, pop-ups, DM, ou appels.

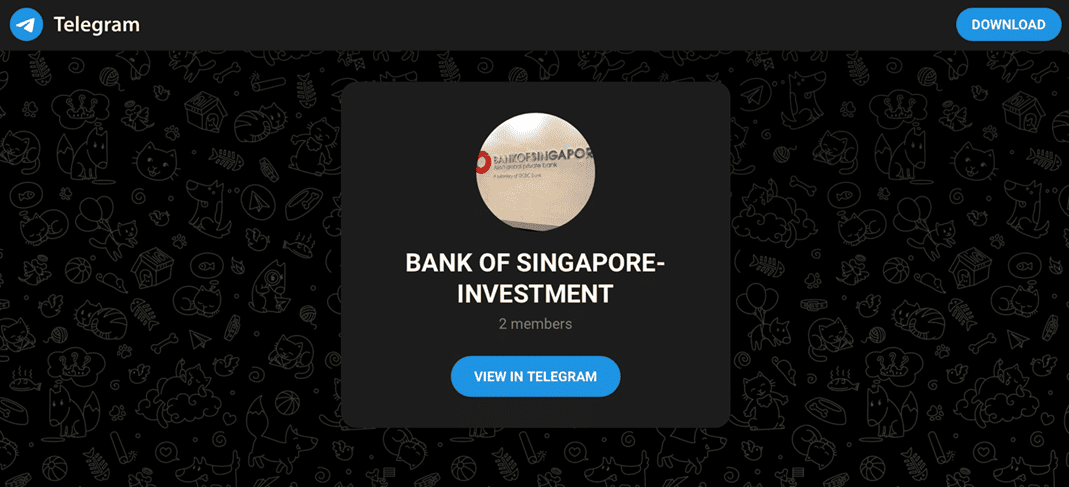

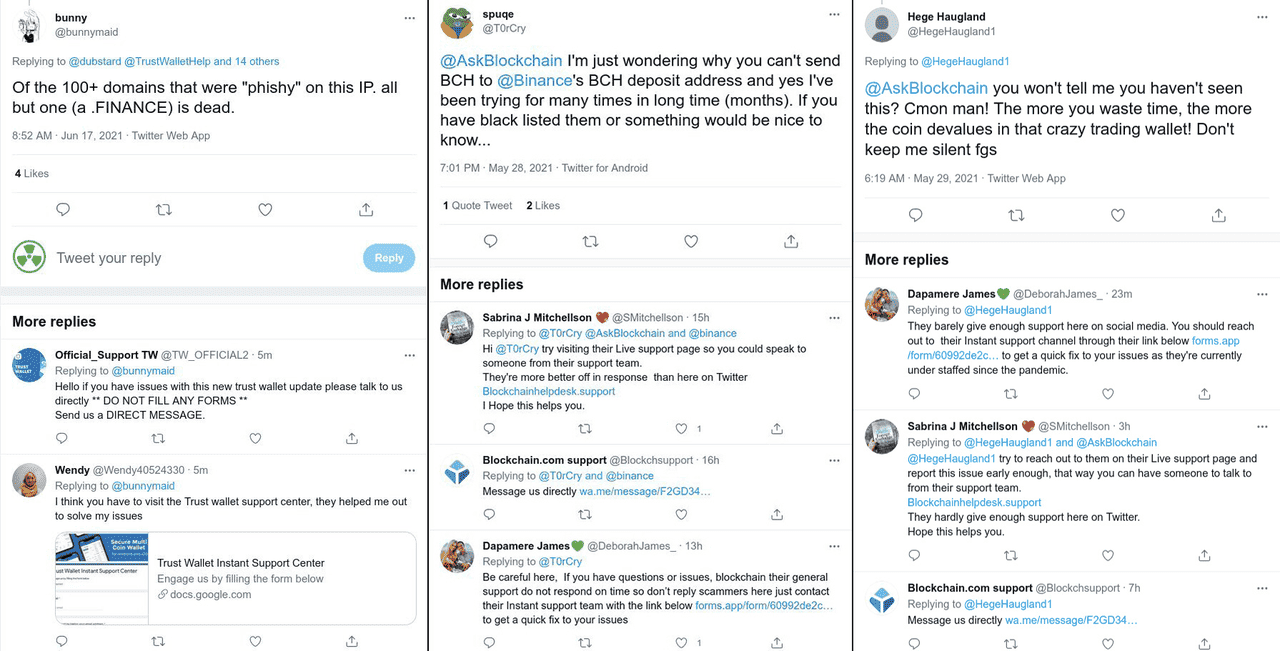

7. Phishing Telegram via de Faux Bots et Admins

Exemple d'attaque de phishing Telegram | Source : Bank of Singapore

Telegram est un hub majeur pour les communautés crypto, mais aussi une cible majeure pour le phishing. Les escrocs créent fréquemment de faux « bots de support » ou usurpent l'identité d'admins de projet pour leurrer les utilisateurs à partager des identifiants de portefeuille. Selon le rapport de sécurité 2025 de WhiteBIT, les arnaques sur plateformes de messagerie, surtout sur Telegram, ont représenté plus de 10% de tous les incidents de phishing crypto, avec des attaquants prétendant réparer des « erreurs de dépôt » ou « échecs de retrait ».

Une arnaque typique ressemble à ceci :

• Un faux bot vous DM après que vous rejoignez un groupe crypto

• Il prétend qu'il y avait une erreur de traitement avec votre dépôt ou KYC

• Il demande votre phrase de récupération ou vous dirige vers un faux « portail de support »

Une fois qu'une phrase de récupération ou clé privée est saisie, les fonds sont typiquement volés en quelques minutes.

Conseil de Sécurité : Aucun échange ou équipe de support ne vous DM en premier. Le vrai personnel ne demande jamais de phrases de récupération ou d'exports de portefeuille. Vérifiez toujours les admins en consultant le canal de groupe officiel.

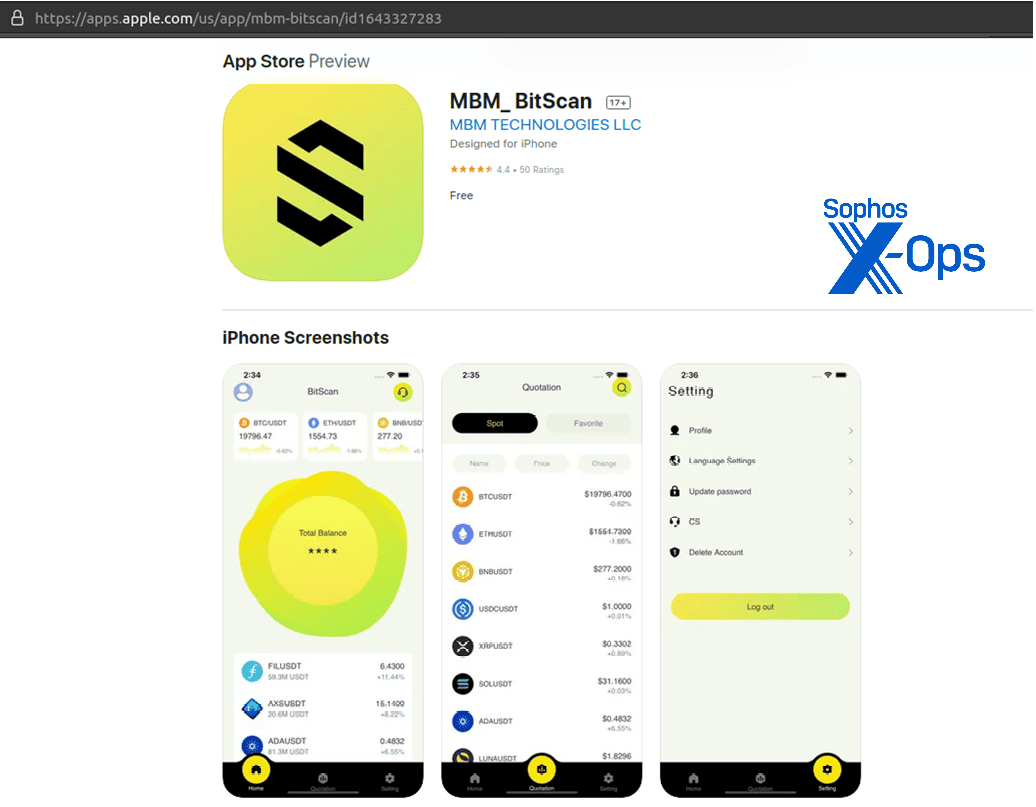

8. Phishing App Store : Fausses Applications

Fausse liste d'application crypto sur un app store | Source : Sophos

Les fraudeurs déguisent aussi des logiciels malveillants en « applications de portefeuille », « trackers de portefeuille », ou fausses versions de vraies plateformes de trading. Certaines apparaissent sur des stores Android tiers, tandis que d'autres glissent temporairement dans les stores d'applications officiels avant d'être signalées. Ces applications capturent les identifiants de connexion, enregistrent les frappes, ou imitent les interfaces de portefeuille pour approuver des transferts non autorisés.

L'entreprise de cybersécurité Sophos a rapporté plusieurs cas de 2025 où de fausses applications de portefeuille ont récolté des clés privées et les ont envoyées directement à des serveurs contrôlés par des attaquants. Dans de nombreux incidents, les utilisateurs croyaient utiliser l'application officielle, car l'interface paraissait identique.

Conseil de Sécurité : Téléchargez toujours les applications depuis des sources de confiance comme le site web officiel, Apple App Store, ou Google Play Store. Vérifiez doublement le nom du développeur et les avis avant d'installer.

9. Phishing Réseaux Sociaux : Faux Comptes X/Twitter et Cadeaux

Exemple d'arnaque de phishing Twitter/X | Source : Kaspersky

X (anciennement Twitter) est largement utilisé pour les annonces crypto, mais les escrocs l'exploitent pour promouvoir de faux airdrops et cadeaux. Les attaquants usurpent l'identité d'échanges, fondateurs, ou influenceurs et postent des liens qui demandent des connexions de portefeuille, clés privées, ou signatures de transaction.

Ces arnaques incluent souvent :

• De faux profils paraissant vérifiés

• Des captures d'écran montrant des « récompenses réussies »

• Des codes QR ou liens de phishing vers de fausses pages d'événement

Une fois qu'un portefeuille se connecte ou signe un contrat malveillant, les attaquants peuvent vider les fonds ou prendre des approbations de tokens. Chainalysis et les chercheurs en cybersécurité avertissent que les arnaques d'ingénierie sociale, surtout les liens de faux cadeaux, continuent d'être un moteur principal des pertes de draineur de portefeuille en 2025.

Conseil de Sécurité : Ne faites jamais confiance aux liens de cadeaux dans les réponses ou DM. Confirmez toujours les actualités sur le site web officiel d'un échange ou profil de réseaux sociaux vérifié.

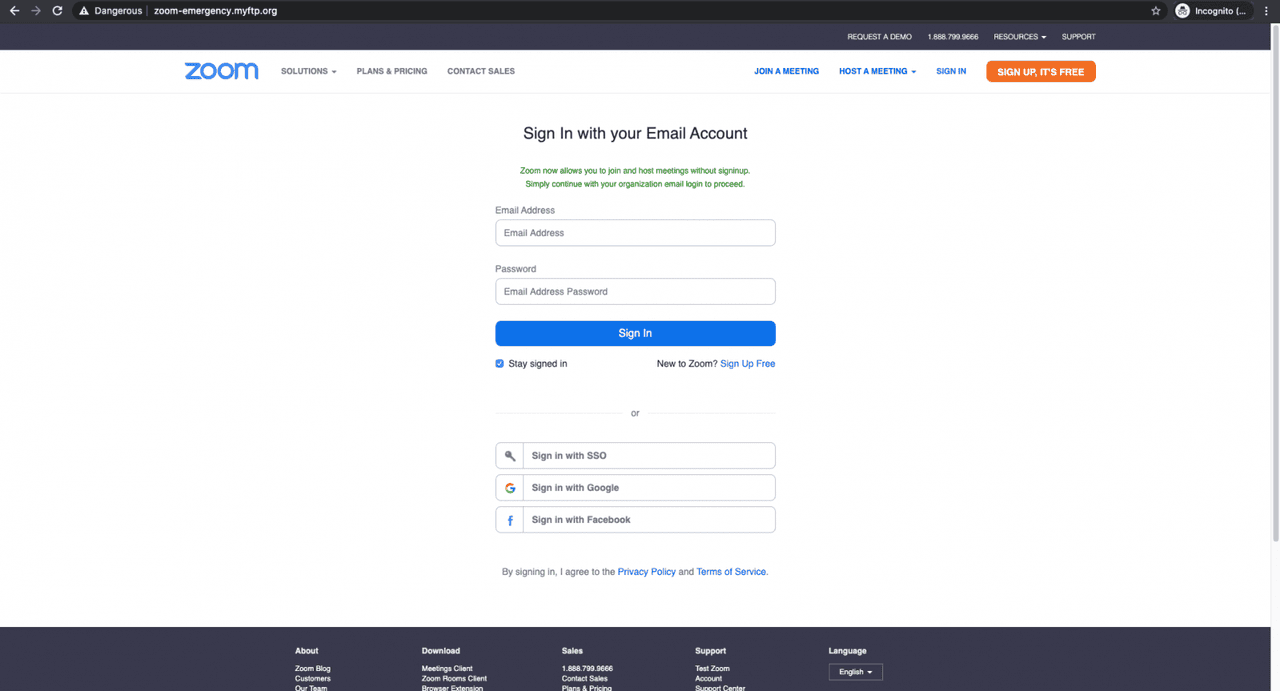

10. Phishing Fausse Application de Chat : Usurpation Zoom ou WhatsApp

Exemple d'arnaque de phishing Zoom | Source : BleepingComputer

Les escrocs utilisent de plus en plus Zoom, WhatsApp, et autres applications de chat pour usurper l'identité de support ou conseillers d'investissement. Ils peuvent envoyer une invitation de calendrier ou message offrant des « révisions de portefeuille » ou prétendre que votre compte a un problème qui nécessite une attention urgente.

Une tactique courante :

• L'attaquant invite un utilisateur à un appel Zoom

• Prétend résoudre un problème de compte

• Demande à l'utilisateur de se connecter à l'écran ou partager un code 2FA

• Les fonds sont volés quelques minutes après la connexion

Les chercheurs en sécurité avertissent que les outils deepfake vidéo et vocal rendent ces arnaques plus convaincantes en 2025.

Conseil de Sécurité : Les échanges ne programment pas de récupération de compte ou d'appels de

vérification d'identité (KYC) par Zoom, WhatsApp, ou applications de chat privées. Si quelqu'un demande de partager l'écran ou demande des codes pendant un appel, déconnectez et signalez immédiatement.

Pourquoi les Attaques de Phishing Réussissent-elles ?

Le phishing fonctionne car les attaquants ciblent la psychologie humaine, pas seulement la technologie. Chainalysis note que les arnaques d'ingénierie sociale étaient la menace crypto à croissance la plus rapide en 2025, alimentées par la peur, l'urgence, et la fausse familiarité. Les escrocs font croire aux utilisateurs que quelque chose de mauvais arrivera, comme la suspension de compte ou le gel de fonds, sauf s'ils agissent immédiatement. Quand la panique s'installe, les gens cliquent avant de réfléchir.

En crypto, le phishing a un avantage supplémentaire : les transactions sont irréversibles. Une fois qu'une phrase de récupération, code 2FA, ou signature de portefeuille est divulguée, les fonds peuvent être déplacés à travers des mixeurs ou ponts cross-chain en quelques secondes, rendant la récupération presque impossible. C'est pourquoi les escrocs préfèrent le phishing au hacking, voler des identifiants est plus facile et moins cher qu'exploiter du code.

Un autre facteur clé est le réalisme. L'IA aide maintenant les escrocs à générer des e-mails, appels téléphoniques, et messages de chat qui paraissent et sonnent exactement comme un agent de support légitime. Certaines attaques imitent même votre style d'écriture ou utilisent des détails personnels divulgués lors de violations précédentes. Selon le Rapport sur le Crime Crypto 2025 de Chainalysis, ces tactiques assistées par l'IA ont aidé à pousser les revenus d'arnaque à au moins 9,9 milliards de dollars en 2024, continuant à la hausse en 2025.

La bonne nouvelle : une fois que vous savez comment fonctionne le phishing, les pièges deviennent plus faciles à repérer. La section suivante montre exactement quoi chercher, pour que vous puissiez faire une pause, vérifier, et protéger vos actifs.

Comment Repérer une Arnaque de Phishing : Conseils Principaux

Même les messages hautement convaincants révèlent des indices si vous ralentissez et vérifiez les détails. Voici les signaux d'alarme les plus courants :

1. Salutations Génériques et Langage Urgent : Les messages de phishing commencent souvent par « Cher utilisateur », « Détenteur de compte », ou aucune salutation du tout. Ils essaient de créer la panique avec des phrases comme :

• « Votre compte sera verrouillé »

• « Vérification immédiate requise »

• « Connexion inhabituelle détectée »

Ce sentiment d'urgence est intentionnel. Les chercheurs en sécurité notent que la plupart des arnaques de phishing crypto réussies commencent par un déclencheur de pression temporelle, poussant les victimes à réagir avant de réfléchir.

Si un message exige une action instantanée, arrêtez-vous et vérifiez par l'application ou site web officiel.

2. Erreurs de Grammaire ou de Formatage : Les échanges professionnels relisent tout. Les messages d'arnaque contiennent souvent :

• Fautes d'orthographe

• Ponctuation étrange

• Structure de phrase bizarre

• Polices ou espacement incohérents

Ces erreurs apparaissent car beaucoup d'opérations de phishing sont automatisées ou mal traduites.

Si la formulation semble « bizarre », traitez le message comme suspect.

3. Liens Non Concordants, URLs Courtes, ou Domaines Sosies : Avant de cliquer, inspectez toujours un lien. Les escrocs utilisent fréquemment :

• Raccourcisseurs d'URL (bit.ly, tinyurl)

• Caractères supplémentaires (bingx-service.com, bıngx.com)

• Domaines mal orthographiés qui ressemblent au vrai

Une révision académique 2025 sur les attaques d'empoisonnement de portefeuille a trouvé que les fausses URLs et usurpation d'interface ont contribué à des dizaines de millions de crypto volée, souvent parce que les utilisateurs cliquaient sans vérifier.

Survolez pour prévisualiser les liens. Si ce n'est pas bingx.com, ne l'ouvrez pas.

4. Faux Expéditeurs ou IDs Usurpés : Les phishers envoient des e-mails depuis des adresses qui paraissent officielles au premier coup d'œil, telles que :

• support@bingx-helpdesk.com

• service@bıngx.com

• bingx-security@outlook.com

Ils usurpent aussi les noms d'expéditeur SMS pour que les messages semblent venir d'une plateforme de confiance.

Vérifiez toujours l'adresse e-mail complète, et pas seulement le nom d'affichage. Si vous n'êtes pas sûr, ouvrez l'application officielle au lieu du message.

Comment Éviter les Arnaques de Phishing Crypto en Tant qu'Utilisateur BingX

Rester en sécurité en crypto se résume à deux choses : de bonnes habitudes et l'utilisation des outils de sécurité intégrés à BingX. Les attaques de phishing sont devenues plus avancées, surtout avec les arnaques alimentées par l'IA, mais quelques étapes pratiques réduisent dramatiquement le risque.

1. Maintenir une Vigilance Personnelle

• Mettre les Sites Officiels en Favoris : Accédez toujours à BingX depuis le domaine officiel : https://www.bingx.com. Chainalysis note que des milliers de victimes par mois perdent des fonds après avoir cliqué sur des liens de phishing déguisés en pages de connexion ou airdrops. Mettre en favoris supprime ce risque.

• Utiliser des Mots de Passe Forts et Uniques : Beaucoup de violations crypto commencent quand les attaquants réutilisent des mots de passe divulgués d'autres sites. Les chercheurs en sécurité avertissent que les mots de passe réutilisés sont une cause principale de prises de contrôle de comptes d'échange. Utilisez un gestionnaire de mots de passe pour générer et stocker des mots de passe complexes.

• Activer l'Authentification à Deux Facteurs (2FA) : Activer la 2FA bloque la plupart des connexions non autorisées, surtout les attaques de bots automatisées et bourrage d'identifiants. Les rapports de l'industrie montrent que les comptes avec 2FA sont plus de 90% moins susceptibles d'être compromis.

• Garder les Appareils à Jour : Les téléphones, navigateurs et applications obsolètes sont plus faciles à exploiter. Les mises à jour logicielles incluent souvent des correctifs de sécurité qui ferment les nouveaux outils de malware et phishing.

• Éviter le Wi-Fi Public ou Utiliser un VPN : Les réseaux publics sont faciles à surveiller, et les attaquants peuvent intercepter les données de connexion. Si vous devez utiliser le Wi-Fi public, utilisez un VPN de confiance pour chiffrer le trafic.

2. Utiliser les Fonctionnalités de Sécurité Spécifiques à BingX

BingX fournit plusieurs couches de protection pour aider à arrêter les attaques de phishing, même si les escrocs obtiennent votre mot de passe.

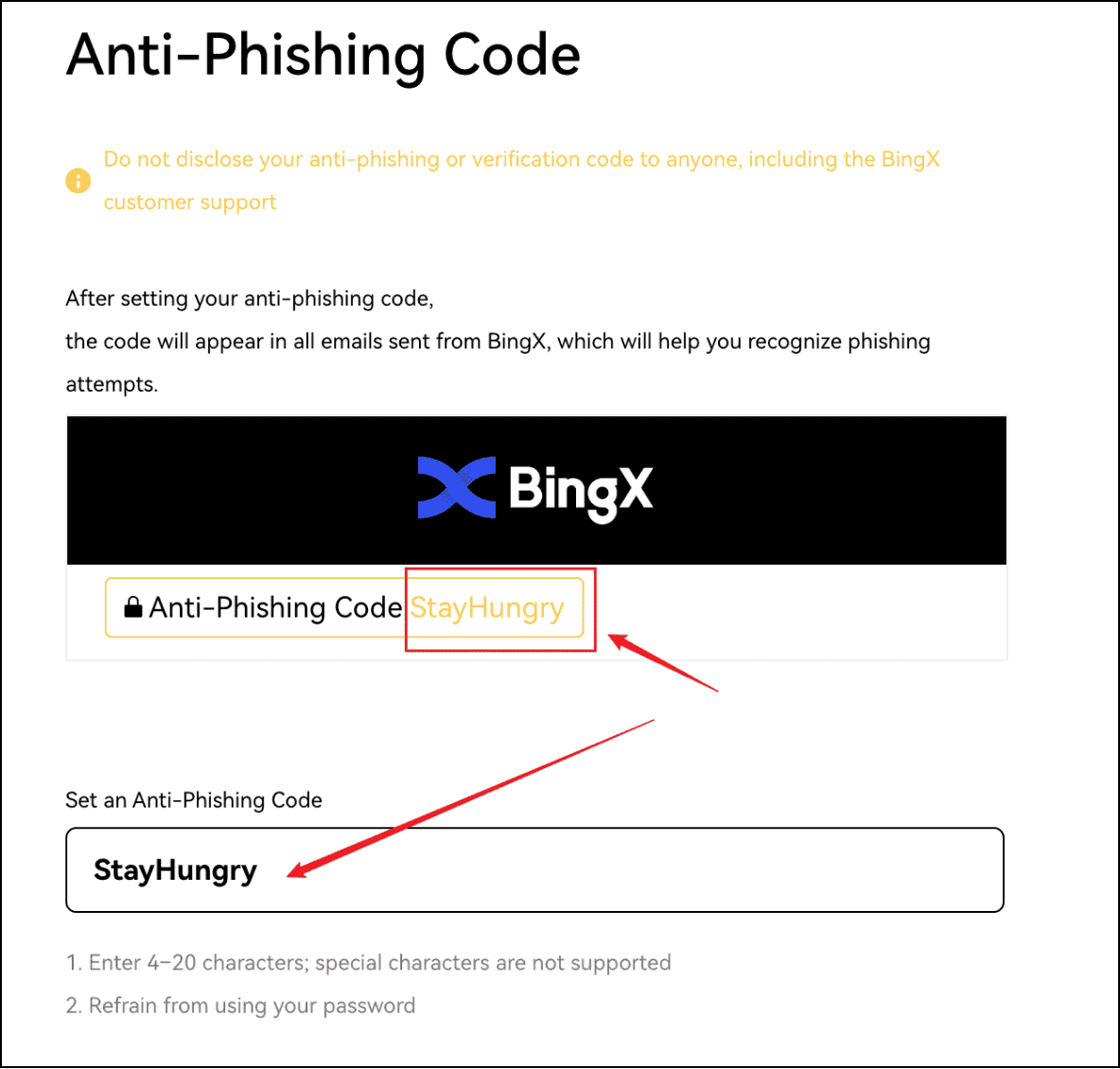

Code anti-hameçonnage BingX

1. Configurer un Code Anti-hameçonnage : Quand activé, un code personnalisé apparaît dans tous les e-mails officiels BingX. Si un e-mail manque le code, il est probablement faux. Vous pouvez l'activer dans Compte & Sécurité → Code anti-hameçonnage.

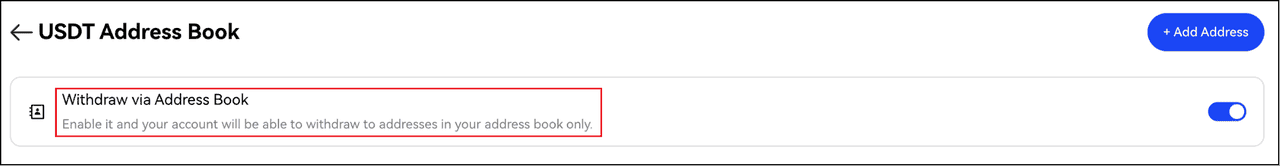

Liste blanche de retrait sur BingX

2. Activer la Liste Blanche de Retrait : Cette fonctionnalité vous permet de pré-approuver des adresses de portefeuille sûres. Même si quelqu'un entre dans votre compte, ils ne peuvent pas retirer vers une nouvelle adresse inconnue. Allez à Compte & Sécurité → Liste blanche de retrait pour l'activer.

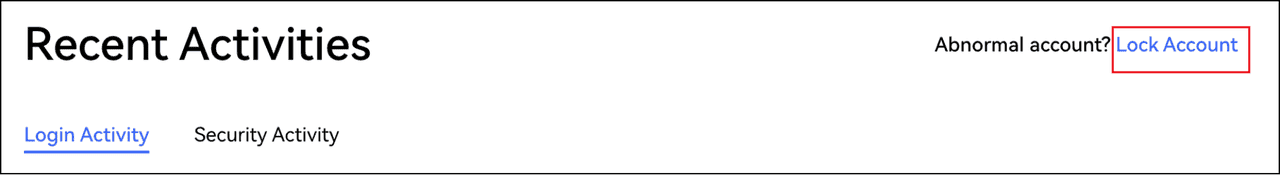

Comment verrouiller votre compte BingX lors d'activité suspecte

3. Verrouillage de Compte en Un Clic : Si vous remarquez des tentatives de connexion étranges ou actions non autorisées, BingX vous permet de geler votre compte instantanément. Cela arrête les retraits, utilisation d'API, et sessions actives.

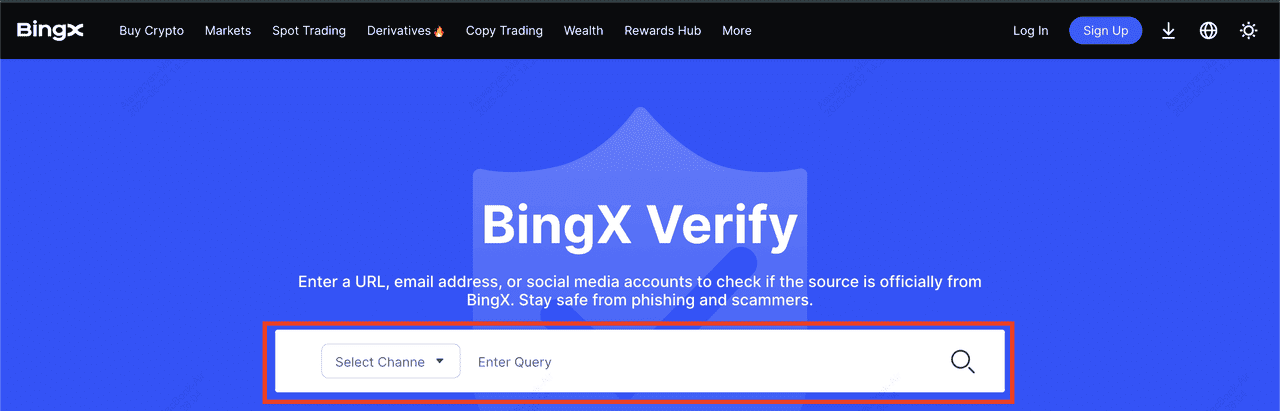

BingX Verify

4. Vérifier les Canaux Officiels : Téléchargez uniquement l'application BingX depuis l'Apple App Store, Google Play, ou le site web officiel. Si vous devez confirmer si une page, domaine, ou compte de réseaux sociaux est réel, utilisez BingX Verify, un outil conçu pour identifier les URLs officielles et portails de support.

3. Exploiter l'Authentification au Niveau de la Plateforme de BingX

En coulisses, BingX utilise des protocoles de sécurité e-mail avancés incluant DKIM, SPF, et DMARC. Ces standards aident à empêcher les escrocs d'usurper les e-mails @bingx.com et assurent que les messages officiels viennent vraiment de la plateforme.

Cependant, la technologie seule ne suffit pas ; votre conscience joue encore le plus grand rôle. Vérifiez toujours doublement les URLs, ne partagez jamais les phrases de récupération, et soyez prudent avec les DM ou « alertes de compte urgentes ».

Que Faire Si Vous Soupçonnez une Arnaque de Phishing

Si quelque chose semble mauvais, agissez immédiatement. Une réponse rapide peut empêcher les attaquants de déplacer les fonds.

1. Déconnectez Immédiatement : Changez vos mots de passe en commençant par BingX et votre e-mail. Révoquez les sessions de connexion sur d'autres appareils et scannez pour des malwares avant d'utiliser cet appareil à nouveau.

2. Contacter le Support BingX : Utilisez support@bingx.com ou le chat de support dans l'application. Si vous ne pouvez pas accéder à votre compte, expliquez la situation pour que l'équipe de sécurité puisse aider à le verrouiller et empêcher les retraits non autorisés.

3. Transférer les Actifs vers un Portefeuille Sûr : Si votre portefeuille est exposé, déplacez les fonds vers un portefeuille sécurisé—de préférence un portefeuille matériel ou un nouveau portefeuille logiciel qui n'a jamais été utilisé sur un appareil compromis.

4. Signaler l'Arnaque : Signalez l'incident au Support BingX, à l'autorité de cybercrime de votre pays, comme la FTC aux États-Unis, et aux communautés de sécurité crypto de confiance. Signaler rapidement peut aider à bloquer les adresses de l'escroc ou alerter d'autres utilisateurs avant qu'ils perdent des fonds.

Conclusion : Restez Informé, Restez en Sécurité

Les arnaques de phishing évoluent rapidement. Chainalysis rapporte que les arnaques crypto assistées par l'IA ont aidé à pousser les revenus d'arnaque mondiaux à au moins 9,9 milliards de dollars en 2024, avec 2025 montrant une croissance continue alors que les attaquants font évoluer les campagnes de phishing par e-mail, SMS, appels deepfake, et fausses applications. Les menaces sont réelles, mais les défenses le sont aussi.

Rester en sécurité commence par la conscience et finit par l'action. Suivez des sources de threat intelligence de confiance comme Chainalysis, CertiK, et Scam Sniffer, qui publient des alertes en temps réel sur les portefeuilles d'arnaque, faux domaines, campagnes de phishing alimentées par l'IA, et activité de draineur de portefeuille.

BingX fournit aussi des mises à jour de sécurité, guides, et conseils de sécurité de plateforme par le Blog BingX, BingX Academy, et canaux de réseaux sociaux officiels. Les vérifier régulièrement vous donne un avertissement précoce sur les arnaques tendance et nouvelles fonctionnalités protectrices.

La sécurité crypto n'est pas seulement personnelle ; partager les connaissances protège toute la communauté. Beaucoup de victimes de phishing disent qu'elles « ne savaient pas quoi chercher » jusqu'à ce qu'il soit trop tard. Enseigner aux amis et famille comment repérer les faux messages, pop-ups, et usurpations de support réduit les chances que quelqu'un que vous connaissez devienne la prochaine cible.

Récapitulatif Rapide : Comment Vous Protéger

• Restez sceptique des alertes urgentes, cadeaux, et liens inconnus

• Mettez les sites web officiels en favoris et évitez de cliquer sur les liens de connexion dans les messages

• Utilisez des mots de passe forts, 2FA, et activez votre code anti-hameçonnage BingX

• Activez la liste blanche de retrait et verrouillez votre compte si quelque chose semble suspect

• Gardez votre téléphone, navigateur, et applications à jour pour bloquer les malwares

Votre compte BingX, et vos actifs crypto, sont précieux. Quelques habitudes intelligentes et les bons outils de sécurité vont loin. Restez informé. Restez alerte. Restez en contrôle.