2025年5月22日、SuiおよびAptosブロックチェーン上で最も著名な分散型取引所(DEX)の一つであるCetus Protocolは、歴史上最も深刻な課題に直面しました。大規模なセキュリティ侵害により、2億6000万ドル以上のデジタル資産が失われ、歴史上最大のDeFi攻撃の一つとなりました。

攻撃者は偽造トークンを使用してCetusのスマートコントラクトの脆弱性を突き、流動性プールを枯渇させ、Suiエコシステムへの信頼を揺るがしました。この影響はCETUSトークンの保有者だけでなく、分散化、バリデーターの管理、そしてスマートコントラクトのセキュリティに関するより広範な議論を引き起こしました。

暗号通貨に関わるすべての人々にとって、このハッキングは目覚ましの合図であり、DeFiインフラストラクチャのリスクと回復力を理解するための重要なケーススタディとなっています。

Cetus Protocol DEXとは?どのように機能するのでしょうか?

Cetus Protocolは、Sui およびAptos ブロックチェーン上で最も著名な分散型取引所(DEX)の一つです。これらのブロックチェーンは、Web3アプリケーション向けに設計された高速でスケーラブルなLayer 1ネットワークです。DEXとして、Cetusはユーザーがトークンを交換したり、流動性を提供したり、非保管型で許可なしの環境で取引手数料を稼いだりすることを可能にします。Cetusはその高度な取引機能と柔軟な流動性 オプションで知られており、これらの新興ネットワークにおけるDeFi活動の推進において重要な役割を果たしています。プログラム可能なスワップや集中型流動性プールといったツールを提供することで、CetusはWeb3分野の何千人ものユーザーと開発者を引きつけています。

Cetusの核心は、その集中型流動性マーケットメーカー(CLMM)モデルにあります。この機能はUniswap V3によって普及しました。従来の自動化されたマーケットメーカー(AMMs)は流動性をすべての価格帯に均等に分散しますが、CLMMは流動性提供者(LP)が自分のポジションに特定の価格範囲を選択できるようにします。これによりLPはより多くのコントロールを持つことができ、スプレッドを縮小し、資本効率を最大化することができます。

CetusはCLMMモデルをさらに進化させ、プログラム可能な取引ツール、dApp 開発者向けのコンポーザビリティ、および長期的な参加を報酬するための二重トークンシステム(CETUSおよびxCETUS)を提供しています。これらの機能により、CetusはSuiおよびAptosでより速い実行、低いスリッページ、そしてよりカスタマイズ可能なDeFi戦略を求めるユーザーのための頼りにされるDEXとなっています。

Cetusプロトコルの主な特徴

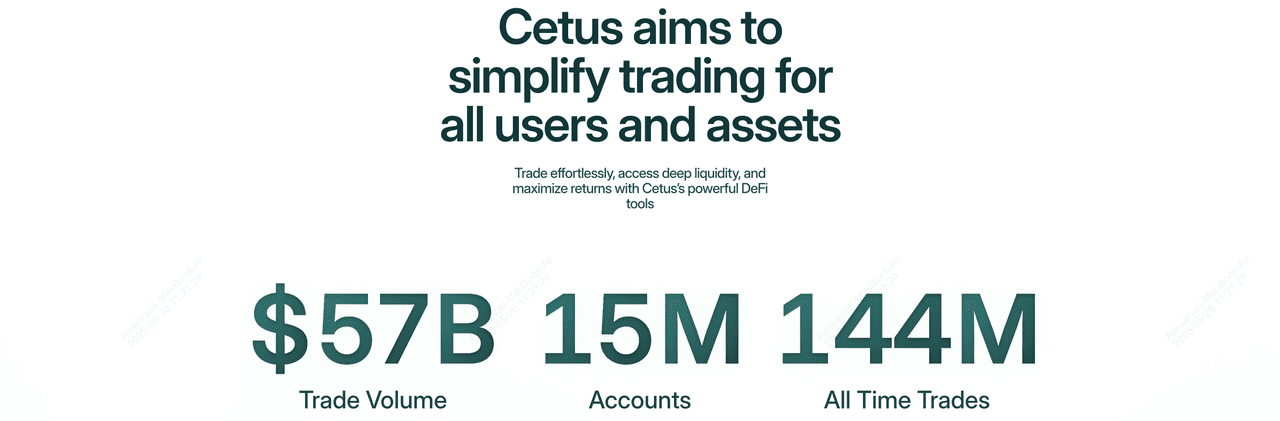

Cetusプロトコルの概要 | 参照元: Cetus.zone

Cetusプロトコルの概要 | 参照元: Cetus.zoneCetusは単なる取引プラットフォームではありません。それは次世代の分散型金融(DeFi)に最適化された、完全な流動性インフラストラクチャです。

• 集中流動性 (CLMM): LPはカスタム価格範囲内で資本を投入することで、より多くの手数料を獲得し、無駄な流動性を減らすことができます。

• 許可なしでのオープンアクセス: 誰でも流動性プールを作成したり、取引戦略を展開したり、Cetus上で開発したりできます。

• プログラム可能な取引戦略: 取引者は、指値注文、レンジ注文、その他の高度な戦術をチェーン上のツールを使用して実行できます。

• サービスとしての流動性 (LaaS): プロジェクトはCetusのSDKを通じて流動性にアクセスでき、金庫、デリバティブ、および利回り戦略を簡単に立ち上げることができます。

• 二重トークンモデル: プロトコルは、効用のためにCETUSトークンを、ガバナンスとステーキング報酬のためにxCETUSを使用します。

• 統合のために構築: Cetusは開発者に優しく、他のDeFiアプリケーションやプロトコルとのシームレスな組み合わせが可能です。

• 高速なパフォーマンス: SuiとAptosの上に構築されたCetusは、低遅延で高スループットな取引をサポートし、現代のDeFiに最適です。

Cetusプロトコルのセキュリティ侵害のまとめ: 知っておくべきこと

2025年5月22日、CetusプロトコルはDeFi史上最も深刻なセキュリティ侵害の1つに見舞われました。この攻撃により、2.6億ドル以上が失われ、その大部分はSUI、USDCなどの資産がプラットフォーム上の複数の流動性プールで失われました。

攻撃者は、オラクル操作という手法を使用しました。この攻撃はCetusの内部価格メカニズムをターゲットにしており、プールデータに依存しており、外部のオラクルには依存していません。この脆弱性は、プロトコルがスマートコントラクト内で資産の価値を計算する方法、特に流動性計算や価格曲線を扱う関数に関連していました。

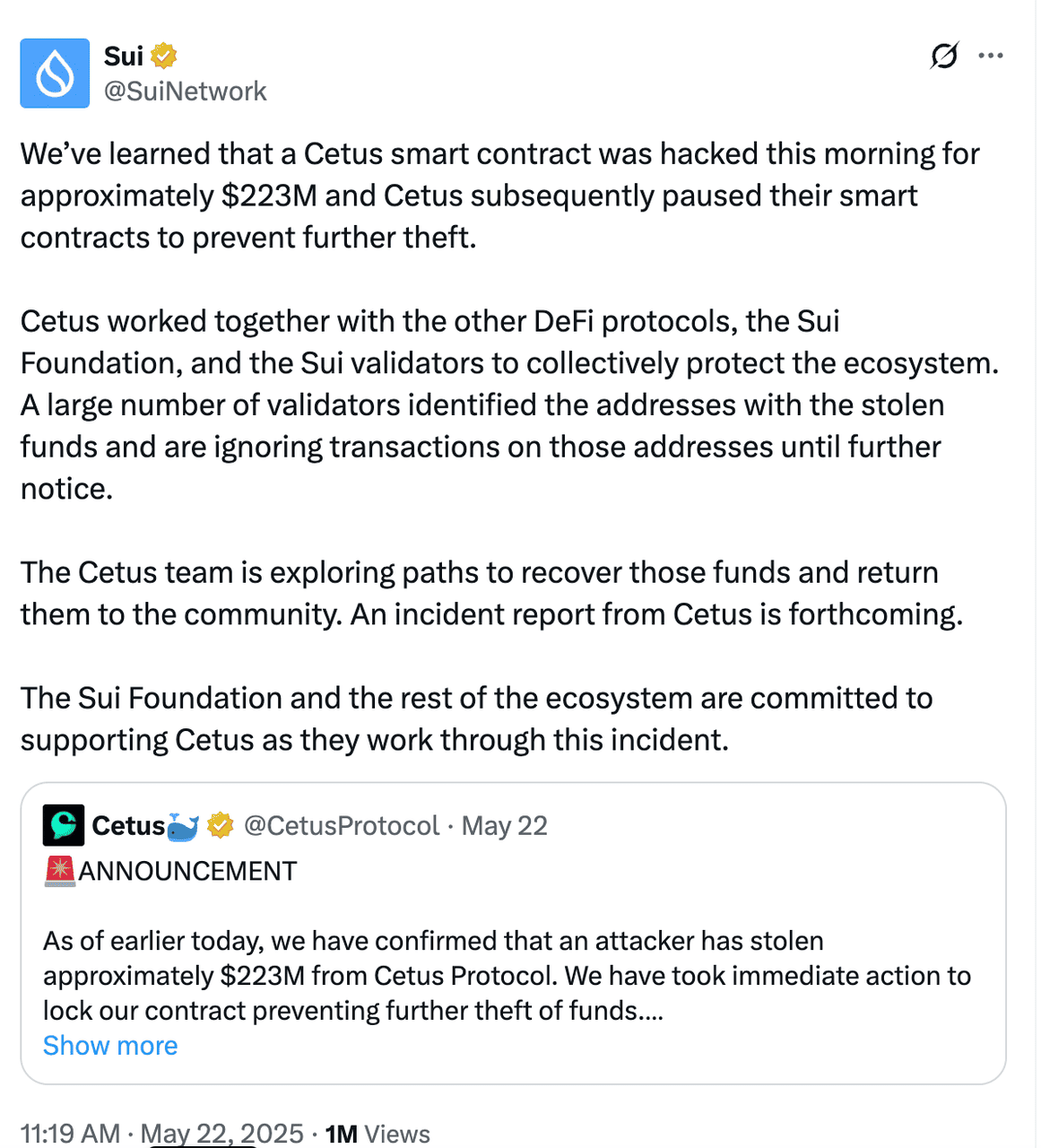

Cetus攻撃に関する公式発表 | 参照元: Cointelegraph

Cetus攻撃に関する公式発表 | 参照元: Cointelegraph攻撃を実行するために、ハッカーはフェイクトークン—実際の価値がほとんどない、または全くない偽の資産を展開しました。これらのトークンは流動性プールに導入され、価格曲線と準備金残高が歪められました。トークンの価値を偽装し、Cetusのオーバーフロー確認の脆弱性を利用することで、攻撃者は無価値なものと引き換えに大量の実際の資産を引き出すことができました。

本質的に、これは伝統的なスマートコントラクトのバグではなく、AMM数学の論理的欠陥でした。この欠陥により、攻撃者は最小限の入力で大量の流動性を追加し、対応する価値を提供することなく、SUIやUSDCなどの貴重なトークンを引き出すことができました。5月22日のチェーン上の取引量は、前日の3.2億ドルから29億ドル以上に急増しました。

セトゥスプロトコルのセキュリティ侵害後に何が起こったか?

脆弱性が発見されると、セトゥスチームは迅速に対応しました。すべてのスマートコントラクト操作は即座に停止され、さらに被害を防ぐため、チームは侵害の調査を開始しました。セトゥスプロトコルは公式X(旧Twitter)アカウントで声明を発表し、事件を確認し、チームが回復計画を進めている間、ユーザーに情報を提供し続けるよう促しました。

数時間以内に、$1億6200万の盗まれた資産が凍結され、セトゥス、Sui財団、およびネットワークの検証者との協力によって実現しました。盗まれた資金は追跡され、オンチェーンでロックされ、攻撃者が資産を移動またはオフランプすることを防ぎました。

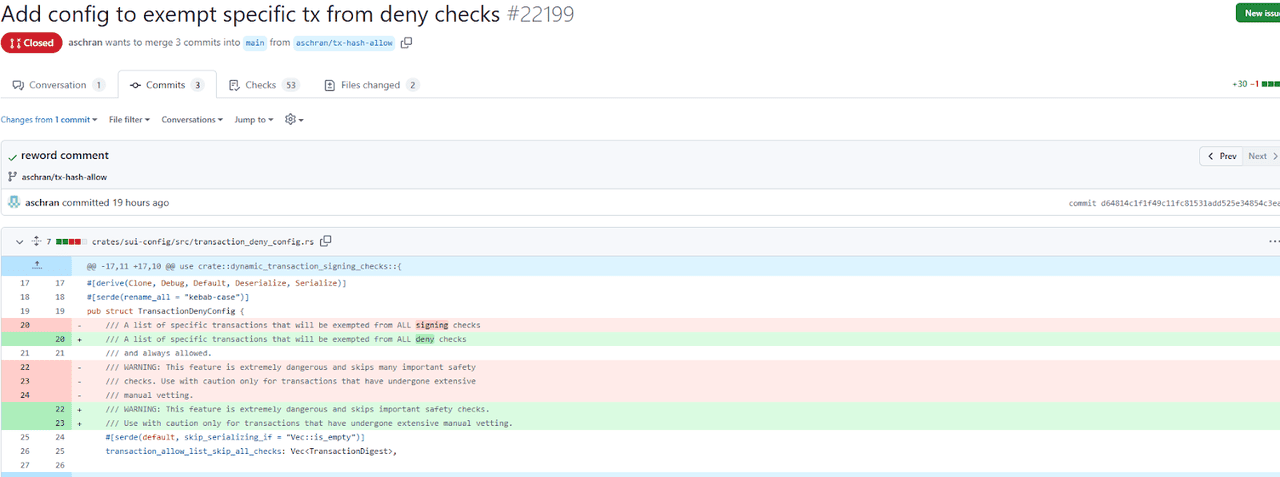

Mysten, Suiホワイトリスト機能 | 供給元:Cointelegraph

Mysten, Suiホワイトリスト機能 | 供給元:Cointelegraph回復努力を支援するために、セトゥスは$600万のホワイトハット報酬をハッカーに提供しました。取引条件は、盗まれた資金を返却し、2,324 ETHを報酬として受け取り、法的措置は取らないというものです。最新の更新によると、攻撃者からの公開された反応はありませんが、凍結された資金は監視下にあり、第三者のセキュリティ会社および法執行機関との交渉は進行中です。

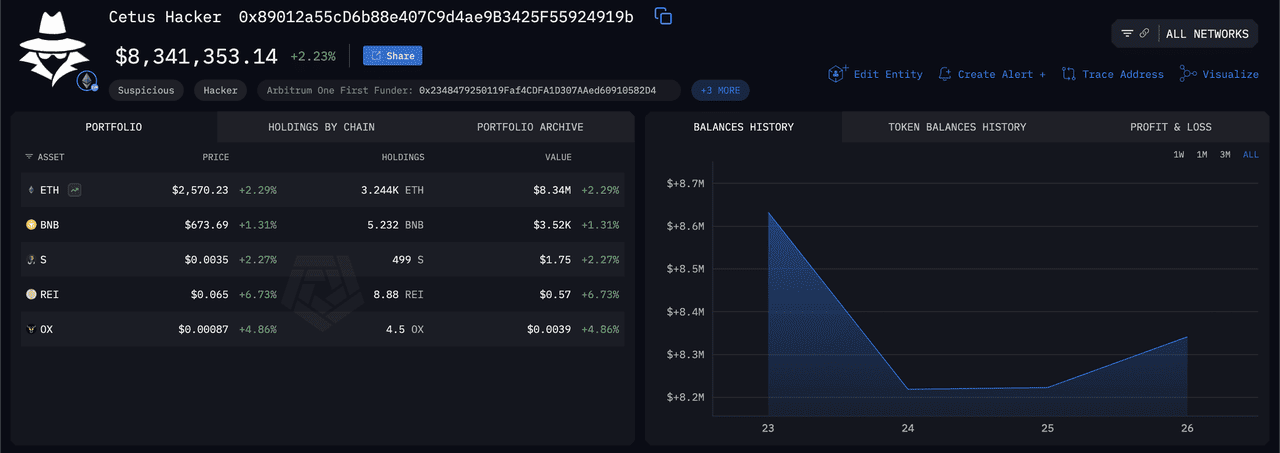

セトゥスハッカーの資金 | 供給元:Arkham Intelligence

セトゥスハッカーの資金 | 供給元:Arkham Intelligenceこの迅速な対応は危機の収束に役立ちましたが、同時に暗号市場において去中心化、検閲、およびブロックチェーン検証者が緊急時に行使できる権限について、より深い議論を引き起こしました。

CETUS トークンはセキュリティ侵害後、24 時間で 40% 崩落、その後回復

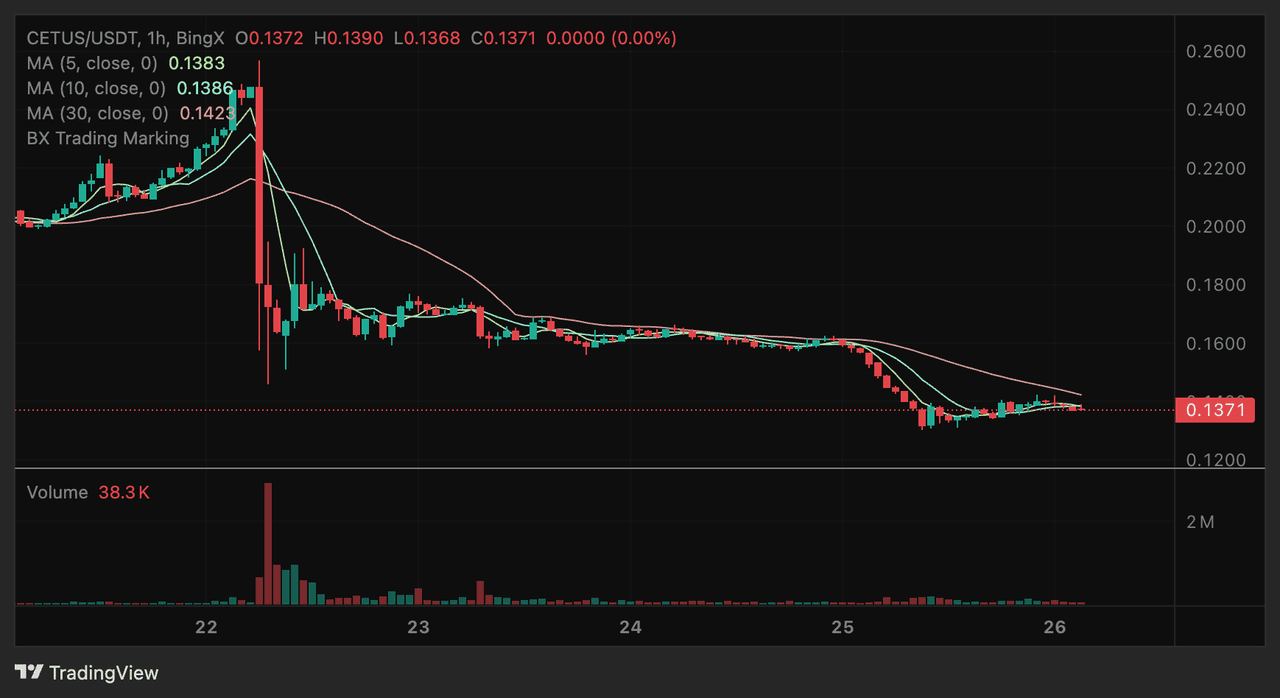

CETUS トークン市場のパフォーマンス | 画像提供:BingX

CETUS トークン市場のパフォーマンス | 画像提供:BingX2025年5月22日のCetusプロトコルのハッキング事件は、Suiエコシステムと広範なDeFi市場に衝撃を与えました。攻撃後、プロトコルのネイティブトークンであるCETUSは0.26ドルから0.15ドルに急落し、24時間以内に40%以上の下落を記録しました。同様に、Suiブロックチェーンを支えるSUIトークンも14%近くを失い、4.19ドルから3.62ドルに下落しました。これは、システムリスクとオンチェーンセキュリティへの信頼低下の恐れによるものです。

しかし、事件後数日間にわたり、両方のトークンは回復の兆しを見せました。現在、SUIは約3.64ドルで推移しており、CETUSは0.13ドル付近に安定しています。事件直後にさらに低下した後、完全には回復していませんが、この反発は投資家の感情が徐々に改善していることを示唆しています。これはプロトコルの迅速な対応と部分的な資金回収によるものです。

Cetusの取引量は、攻撃当日、3.2億ドルから29億ドルを超えるまで急増しました。これは、攻撃による取引とパニック売りによるものです。波及効果は広範囲に及びました。Cetusに上場している小型トークン、例えばLBTC、AXOLcoin、SLOVEは、50%から99%近くの損失を見ました。流動性の急激な退出とプールの不均衡により、いくつかの資産はほぼすべての価値を失いました。

この違反により、USDCの一時的なデペッグが発生し、Cetusのスマートコントラクトロジックの脆弱性が露呈し、Suiブロックチェーンの総ロック価値(TVL)が2億ドル以上減少しました。1.62億ドルの盗まれた資産はSuiのバリデーターによって無事凍結されたものの、攻撃者に関連するSuiウォレットからの取引がブロックされた後、バリデーターの権限と分散化に対する懸念が浮上しました。

その間、Cetusチームはデュアルトラック回復計画を開始し、ハッカーに600万ドルの報奨金を提供し、資金返還プロトコルの承認を求めるコミュニティ投票を開始しました。これはユーザーの信頼を回復し、プロトコルの整合性を再建することを目的としています。回復の努力が続く中、CETUSとSUIは投資資産としてだけでなく、新興DeFiエコシステムが高リスクの攻撃にどれほど耐えうるかを示す指標として注目されています。

Cetus ハックの論争:去中心化 vs. 緊急介入

Cetusハックを巡る最大の論争の1つは、攻撃自体ではなく、その対応でした。具体的には、Sui検証者による1.62億ドルの盗まれた資金の凍結が、実際に去中心化とは何かについて激しい議論を巻き起こしました。

一方で、多くの人々は迅速な対応を称賛しました。Cetusチーム、Sui財団、そして検証者たちは協力して、数時間以内にほとんどの盗まれた資産を追跡し、凍結しました。これにより、ユーザーが保護され、プロトコルは回復のチャンスを得ました。支持者たちは、これが実際の去中心化の例であり、コミュニティ主導の防御システムが機能した証拠だと主張しています。

しかし、全員が賛成しているわけではありません。

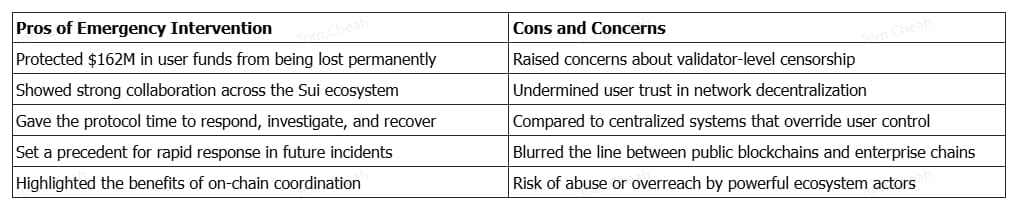

Cetus プロトコルハック後の緊急介入の賛否

Cetus プロトコルハック後の緊急介入の賛否批評家たちは、ハッカーに関連するウォレットのアドレスを凍結することは、深刻な中央集権的問題を引き起こすと指摘しました。もし検証者が一方的に取引をブロックしたり、資産を差し押さえたりできるなら、ユーザーは本当に自分の資金を管理していると言えるのでしょうか?もしブロックチェーンが危機時にスマートコントラクトの挙動を上書きできるのなら、それは伝統的な金融システムと何が違うのでしょうか?

一部の人々は、Suiを「企業型ブロックチェーン」と例え、その検証者構造が少数のアクターに過度な権限を与えていると主張しました。他の人々は、去中心化は無為であることを意味しない、むしろそれは責任あるガバナンスを意味し、特にユーザー資金が危険にさらされている場合に重要だと主張しています。

この出来事は、暗号コミュニティにとって難しい質問を突きつけました:ネットワークは去中心化されていながら、緊急時に介入することができるのでしょうか?それとも、どんな形態の制御も許可なし、停止不可能なコードの目的に反するのでしょうか?

現在、明確な答えは出ていません。しかし、Cetusハックはこの議論を無視できないものにしました。

学んだ教訓と今後の対策

Cetusプロトコルのハッキングは、セキュリティがDeFiにおいて最優先事項でなければならないことを明確に示しています。たとえ優れた設計を持つプラットフォームであっても、1つの脆弱性が見逃されると重大な損失を被る可能性があります。このケースでは、流動性数学の欠陥が原因で2億6000万ドルの被害が発生し、2025年で最も大きなハッキングの1つとなりました。では、DeFiの開発者やユーザーは今後どのように自分たちをより良く守ることができるのでしょうか?

DeFi開発者へ:より安全なプロトコルを構築する方法

• 複数のスマートコントラクト監査を行い、独立した経験豊富な企業と協力しましょう。

• 重要な計算には形式的検証を使用し、特にAMM(自動化マーケットメーカー)や流動性ロジックにおいて重要です。

• サーキットブレーカーを実装し、異常な取引や取引量の急増時に活動を停止しましょう。

• テスト済みのオラクルに依存し、重要な機能に対して内部専用の価格設定メカニズムは避けましょう。

DeFiユーザーへ:安全を保つ方法

• 監査報告を確認し、プロトコルが過去の問題にどのように対応してきたかを調べましょう。

• 過度のリスク露出を避けるため、複数のプラットフォームに分散投資しましょう。

• セキュアなウォレットを使用し、可能な限り二段階認証(2FA)を有効にしましょう。

• 使用しているプロトコルに関する情報を常に更新し、アップデートやコミュニティのフィードバックを読んで学びましょう。

Web3において、リスクを減らす最良の方法の1つは、情報を更新し、積極的に対処することです。開発者であれ参加者であれ、セキュリティ意識はDeFiエコシステムを責任を持ってナビゲートするために欠かせません。

結論

Cetusプロトコルのハッキングにより、260百万ドル以上の損失が発生し、プラットフォームの流動性ロジックにおける重大な脆弱性が暴露されました。盗まれた資金の大部分は迅速に凍結されましたが、この事件は市場の信頼に大きな影響を与え、DeFiプロトコルのセキュリティに対する広範な懸念を引き起こしました。

分散型金融(DeFi)がますます複雑になるにつれて、リスクも増大しています。この出来事は、スマートコントラクト監査、ガバナンスの透明性、緊急対応戦略の継続的な改善の重要性を強調しています。開発者とユーザーの両方が役割を果たす必要があります——セキュリティを考慮して構築し、プロトコルがどのように機能し、潜在的な脅威を管理しているかについて情報を得ることが求められます。