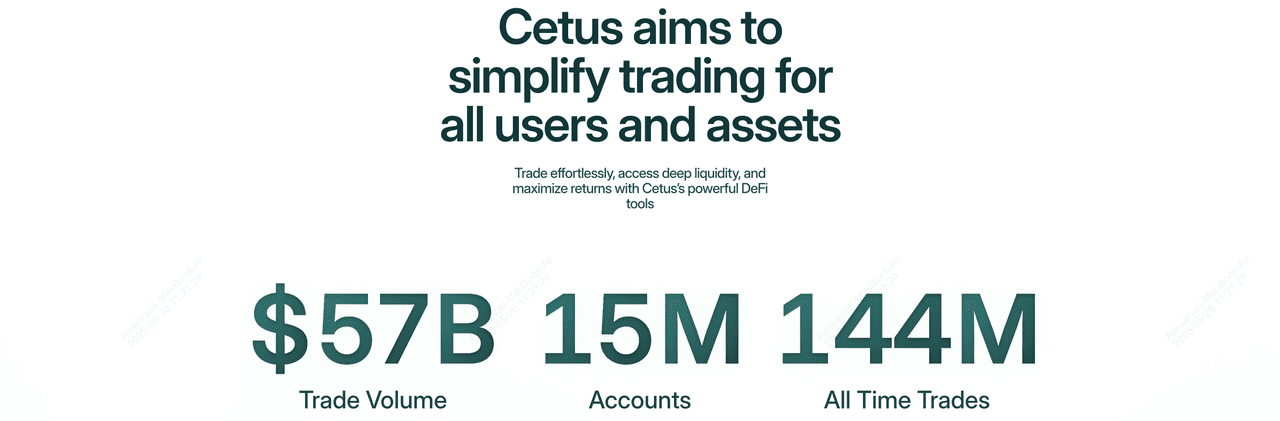

Principais Características do Protocolo Cetus

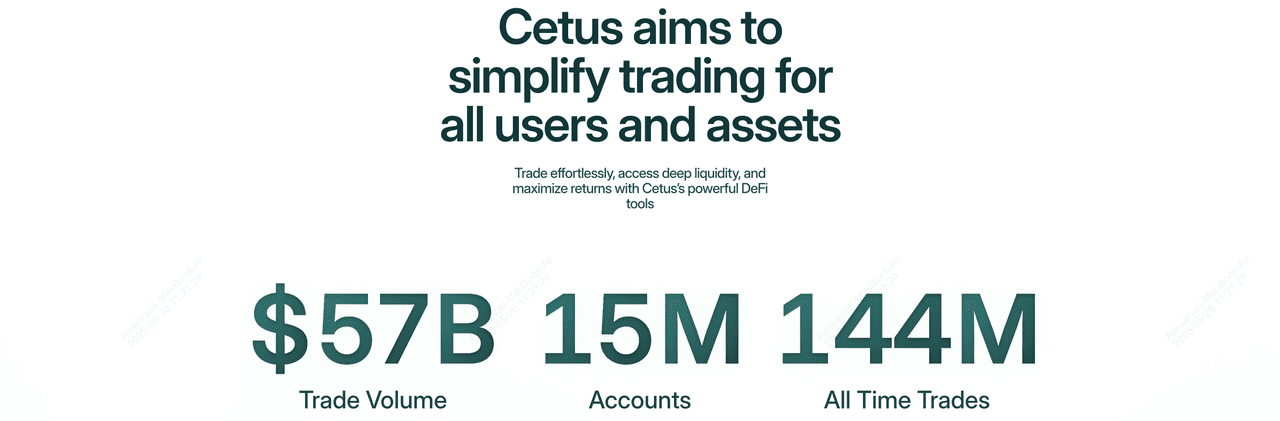

Visão geral do Protocolo Cetus | Fonte: Cetus.zone

Cetus não é apenas uma plataforma de negociação - é uma infraestrutura de liquidez completa otimizada para a próxima geração de finanças descentralizadas (DeFi).

• Liquidez Concentrada (CLMM): LPs podem alocar capital dentro de faixas de preço personalizadas para ganhar mais taxas e reduzir a liquidez ociosa.

• Acesso sem permissão e aberto: Qualquer pessoa pode criar pools de liquidez, implantar estratégias de negociação ou construir sobre o Cetus.

• Estratégias de Negociação Programáveis: Os traders podem executar

ordens limitadas, ordens de faixa e outras táticas avançadas usando ferramentas em cadeia.

• Liquidez como um Serviço (LaaS): Projetos podem acessar a liquidez do Cetus por meio de seu SDK, facilitando o lançamento de cofres,

derivativos e estratégias de rendimento.

• Modelo de Dois Tokens: O protocolo usa o

token CETUS para utilidade e xCETUS para governança e recompensas de staking.

• Construído para Integração: Cetus é amigável aos desenvolvedores, oferecendo uma integração perfeita com outros aplicativos e protocolos DeFi.

• Desempenho de Alta Velocidade: Construído sobre Sui e Aptos, Cetus suporta transações de baixa latência e alta taxa de transferência, ideal para o DeFi moderno.

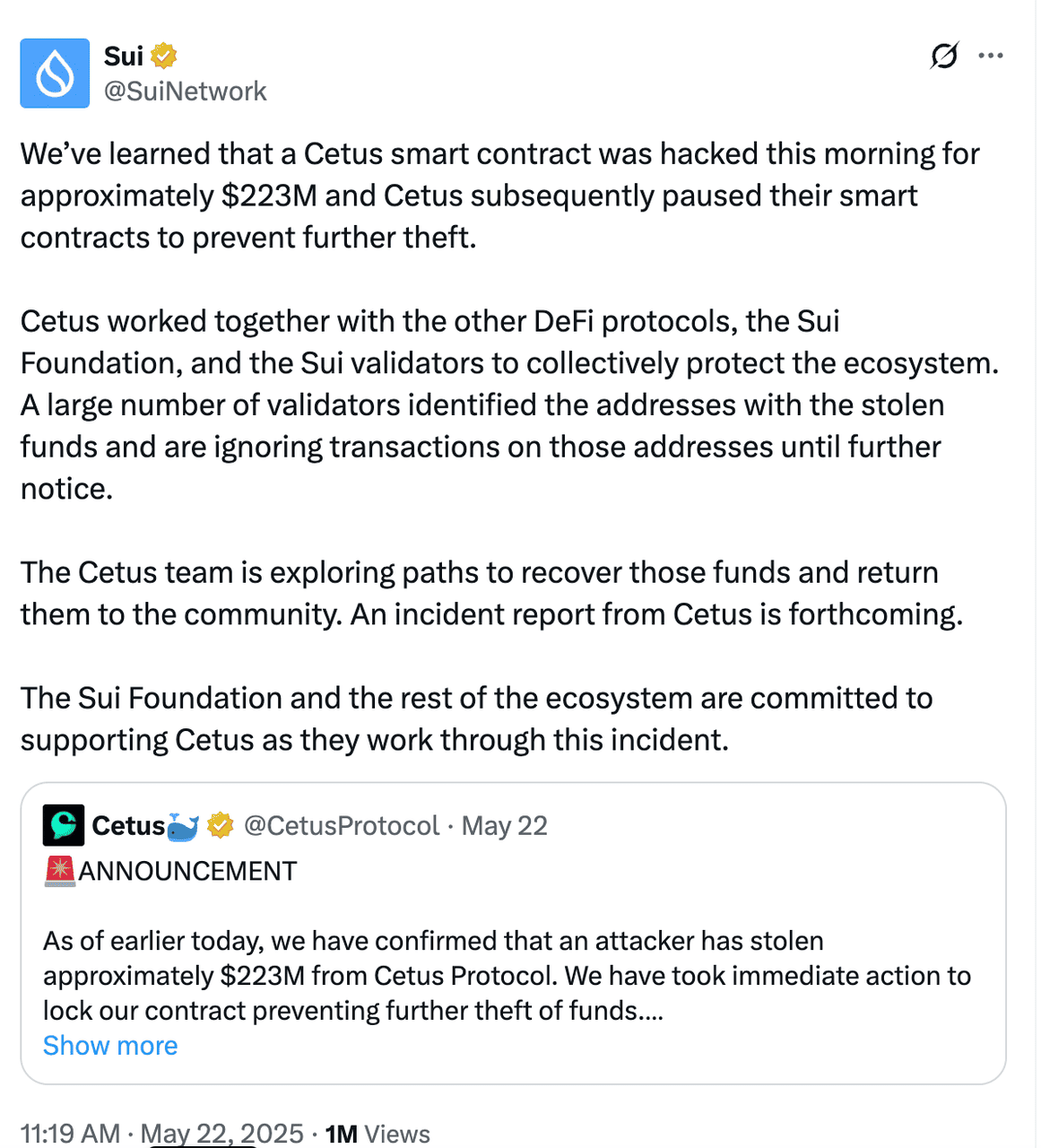

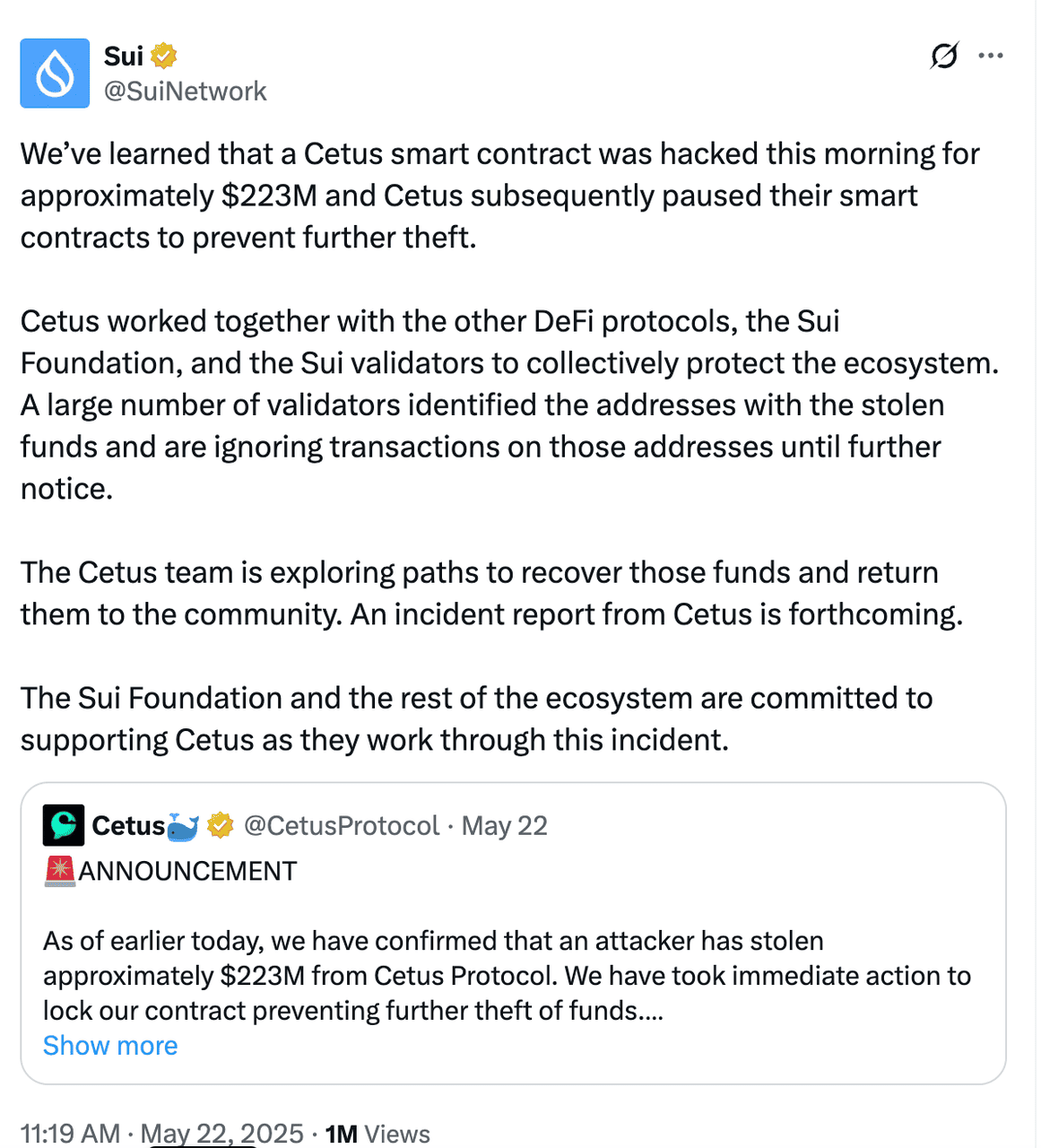

Recapitulação da Violação do Protocolo Cetus: Tudo o que Você Precisa Saber

Em 22 de maio de 2025, o Protocolo Cetus foi alvo de uma das violações de segurança mais graves da história do DeFi. A exploração resultou em perda de mais de 260 milhões de dólares, principalmente em SUI,

USDC e outros ativos em múltiplos pools de liquidez na plataforma.

O atacante usou uma técnica conhecida como

manipulação de oráculo. Esta exploração visou o mecanismo de preços interno do Cetus, que depende de dados dos pools em vez de oráculos externos. A vulnerabilidade estava relacionada à forma como o protocolo calculava os valores dos ativos dentro de seus contratos inteligentes, especificamente nas funções que lidam com cálculos de liquidez e curvas de preços.

Anúncio oficial sobre o ataque ao Cetus | Fonte: Cointelegraph

Para realizar o ataque, o hacker implantou tokens falsificados — ativos falsos com pouco ou nenhum valor real. Esses tokens foram introduzidos nos pools para distorcer as curvas de preços e os saldos de reserva. Ao falsificar os valores dos tokens e explorar uma falha na verificação de overflow do Cetus, o atacante conseguiu enganar o protocolo para liberar grandes quantidades de ativos reais em troca de tokens sem valor.

Em essência, isso não foi um erro tradicional de contrato inteligente, mas sim uma falha lógica nas matemáticas do AMM. Ela permitiu que o atacante adicionasse enormes quantidades de liquidez com um investimento mínimo e retirasse tokens valiosos como SUI e USDC sem fornecer valor proporcional. A atividade on-chain disparou dramaticamente, com mais de 2,9 bilhões de dólares em volume de transações registrados em 22 de maio, em comparação com apenas 320 milhões de dólares no dia anterior.

O que aconteceu após a violação de segurança do Protocolo Cetus?

Assim que a exploração foi detectada, a equipe do Cetus agiu rapidamente. Todas as operações de contrato inteligente foram imediatamente pausadas para evitar mais danos, e a equipe iniciou uma investigação interna sobre a violação. Uma declaração foi publicada na conta oficial do Protocolo Cetus no X (antigo Twitter), confirmando o incidente e incentivando os usuários a ficarem informados enquanto a equipe trabalhava em um plano de recuperação.

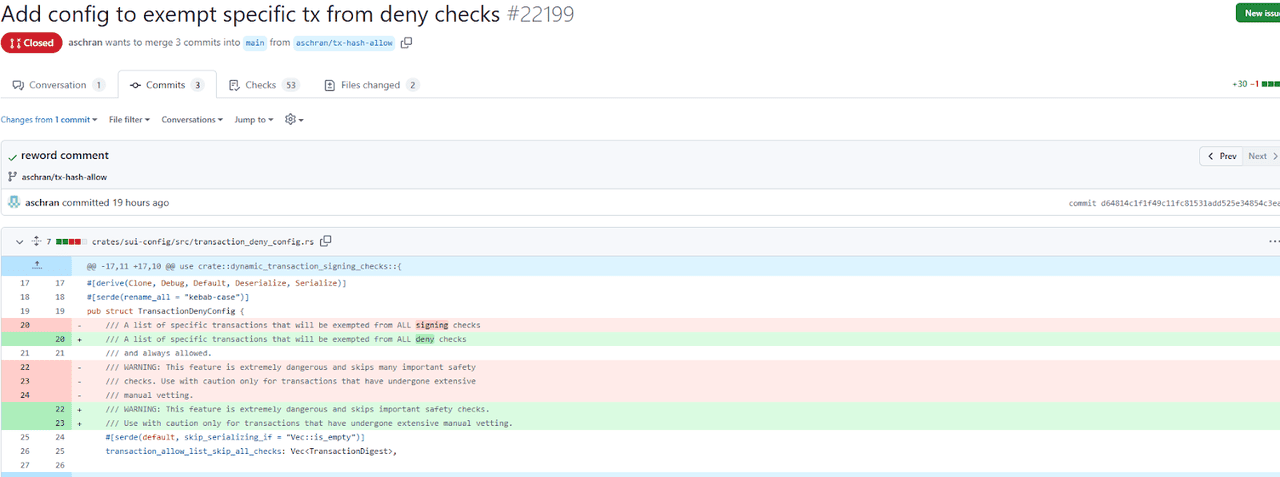

Em poucas horas, $162 milhões dos ativos roubados foram congelados graças a um esforço coordenado entre Cetus, a Fundação Sui e os validadores da rede. Os fundos roubados foram rastreados e bloqueados na blockchain, impedindo que o atacante movesse ou transferisse uma grande parte dos ativos.

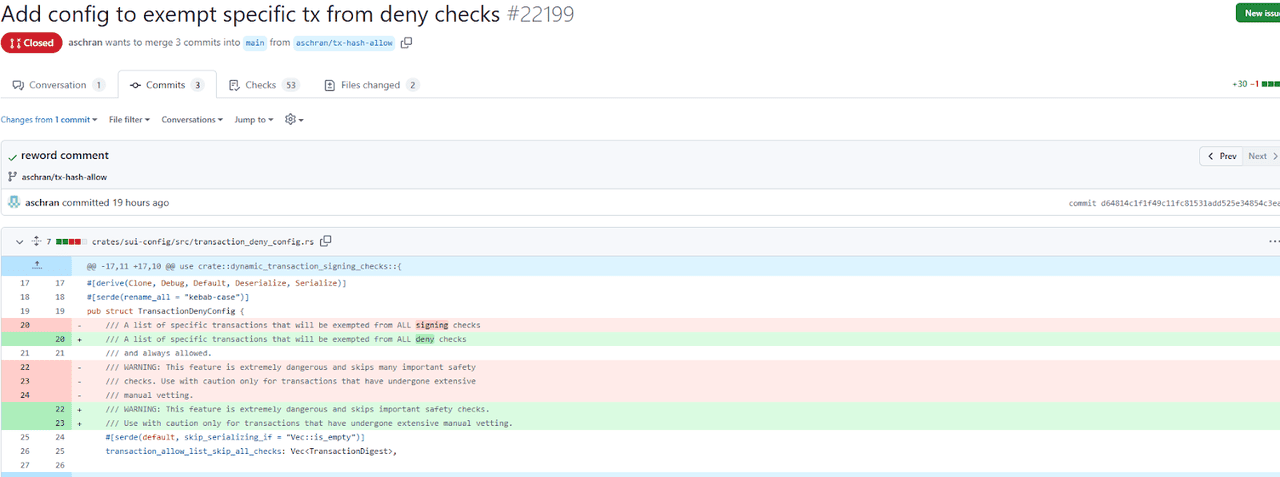

Mysten, Função de Lista Branca do Sui | Fonte: Cointelegraph

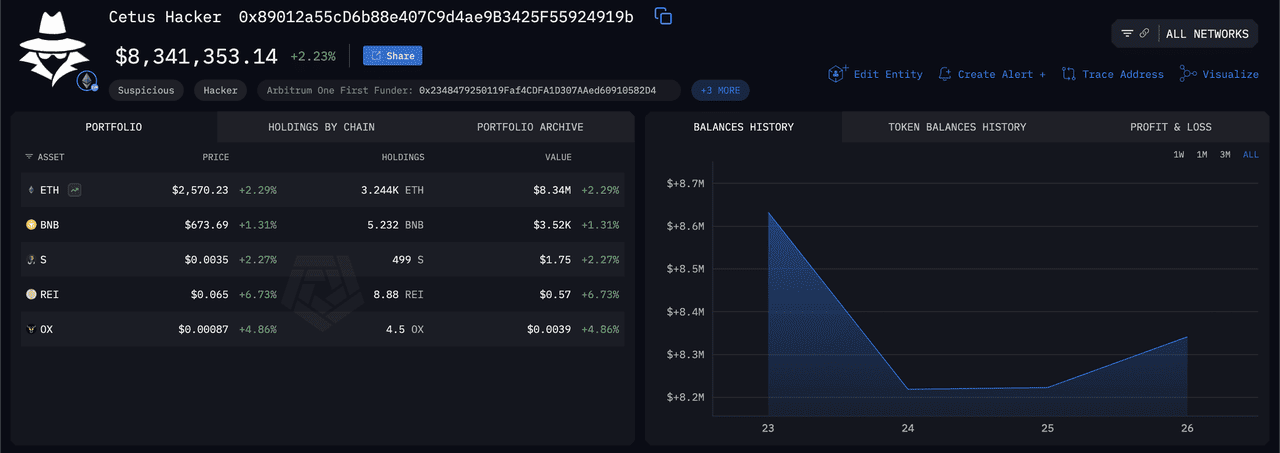

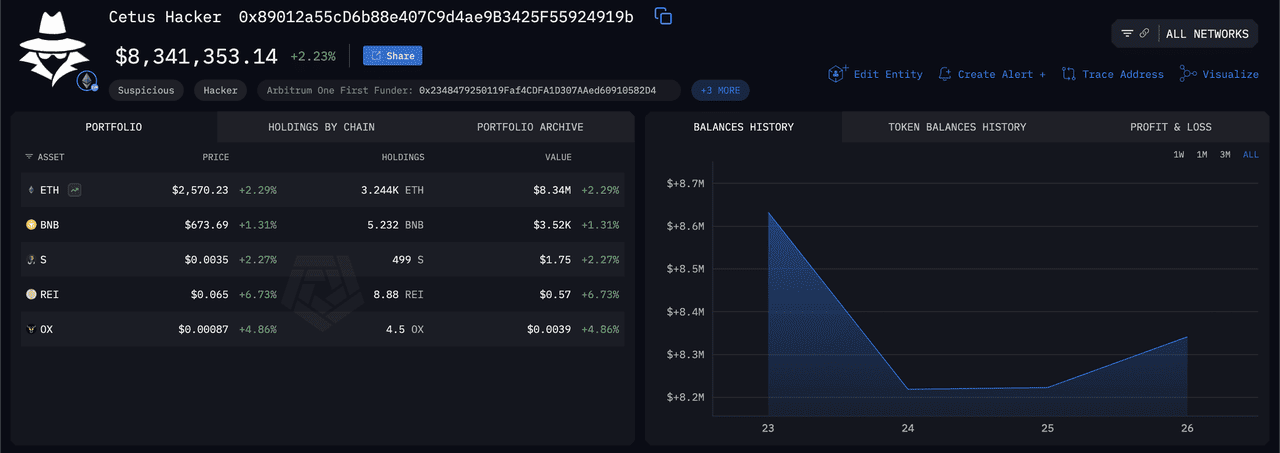

Para auxiliar nos esforços de recuperação, Cetus ofereceu um bônus de $6 milhões ao hacker. O acordo: devolver os fundos roubados e receber 2.324

ETH como recompensa, sem ação legal. Até a última atualização, não houve resposta pública do atacante, mas os fundos congelados continuam sob monitoramento e as negociações com empresas de segurança de terceiros e as autoridades continuam.

Fundos do hacker do Cetus | Fonte: Arkham Intelligence

Essa resposta rápida ajudou a conter a crise, mas também gerou uma discussão mais profunda no mercado de criptomoedas sobre descentralização, censura e o poder que os validadores de blockchain podem exercer em tempos de emergência.

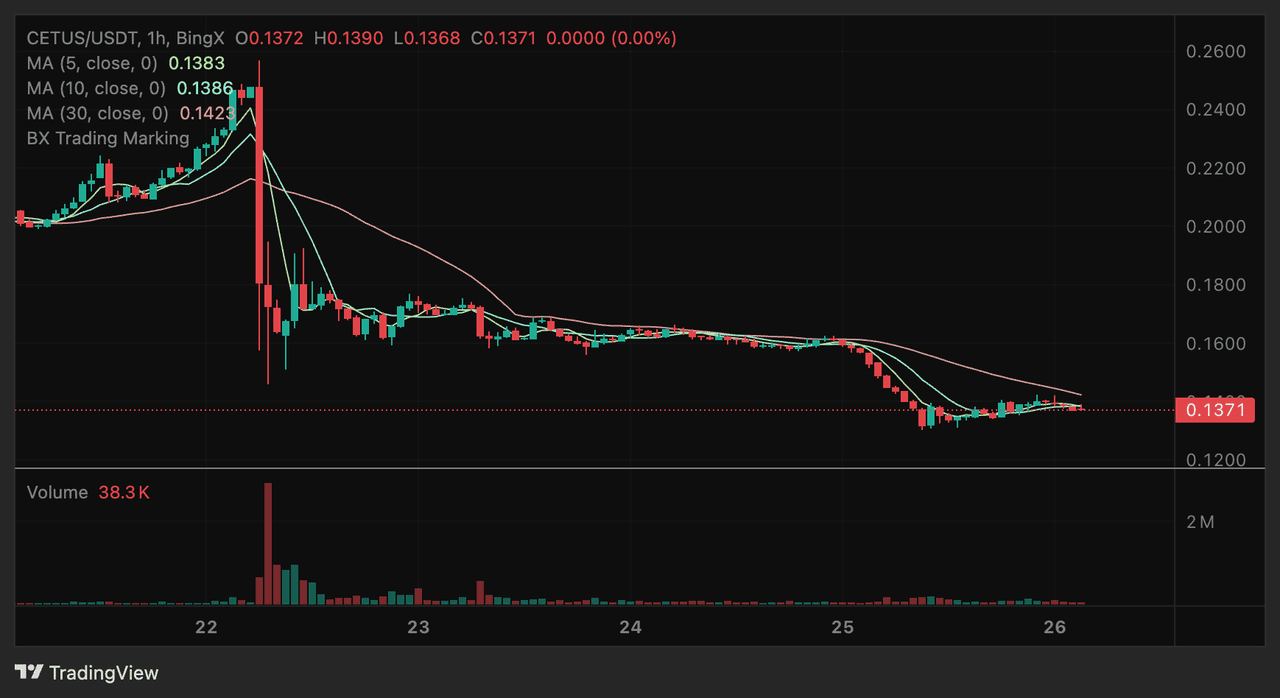

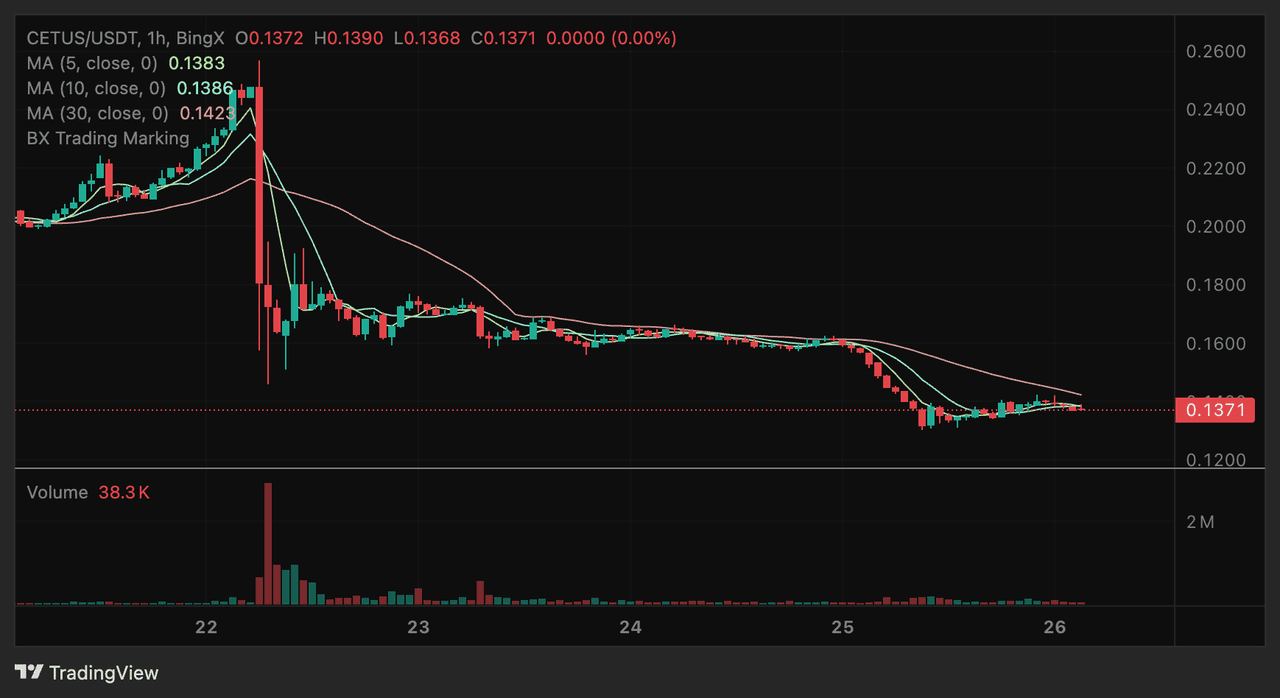

Token CETUS caiu 40% em 24 horas após violação de segurança antes da recuperação

Desempenho do mercado do token CETUS | Fonte: BingX

O hack ao Protocolo Cetus em 22 de maio de 2025 causou um grande impacto no ecossistema Sui e no mercado DeFi mais amplo. Após a exploração, CETUS, o token nativo do protocolo, caiu bruscamente de $0,26 para $0,15, uma queda de mais de 40% em menos de 24 horas. SUI, o token que alimenta a blockchain Sui, também perdeu quase 14%, caindo de $4,19 para $3,62 devido ao medo de riscos sistêmicos e à diminuição da confiança na segurança on-chain.

No entanto, nos dias seguintes ao incidente, ambos os tokens mostraram sinais de recuperação. Até o momento, SUI está em torno de $3,64, e CETUS se estabilizou em torno de $0,13, após cair ainda mais logo após o incidente. Embora ainda não tenha se recuperado totalmente para os níveis anteriores ao hack, o retorno sugere que o sentimento dos investidores está melhorando lentamente, ajudado pela resposta rápida do protocolo e pela recuperação parcial de fundos.

O volume de negociações na Cetus saltou de $320 milhões para mais de $2,9 bilhões no dia do hack, impulsionado por transações de exploração e retiradas de pânico. O efeito foi generalizado. Tokens menores listados na Cetus, incluindo LBTC, AXOLcoin e SLOVE, sofreram perdas de 50% a quase 99%. Alguns ativos perderam temporariamente quase todo o seu valor devido à saída em cascata de liquidez e aos desequilíbrios nos pools.

A violação também causou um desacoplamento temporário do USDC, expôs vulnerabilidades na lógica do contrato inteligente da Cetus e levou a uma queda de mais de 200 milhões de dólares no valor total bloqueado (TVL) na blockchain da Sui. Embora 162 milhões de dólares em ativos roubados tenham sido congelados com sucesso pelos validadores da Sui, surgiram preocupações sobre o poder dos validadores e a descentralização após transações de

carteiras Sui vinculadas aos atacantes terem sido bloqueadas.

Enquanto isso, a equipe da Cetus lançou um plano de recuperação de duas vias, oferecendo uma recompensa de $6 milhões ao hacker e iniciando uma votação comunitária para autorizar os protocolos de devolução de fundos, com o objetivo de restaurar a confiança dos usuários e a integridade do protocolo. À medida que os esforços de recuperação continuam, tanto o CETUS quanto o SUI estão sendo observados de perto, não apenas como ativos de investimento, mas também como indicadores de quão resilientes os ecossistemas DeFi emergentes podem ser diante de explorações de alto risco.

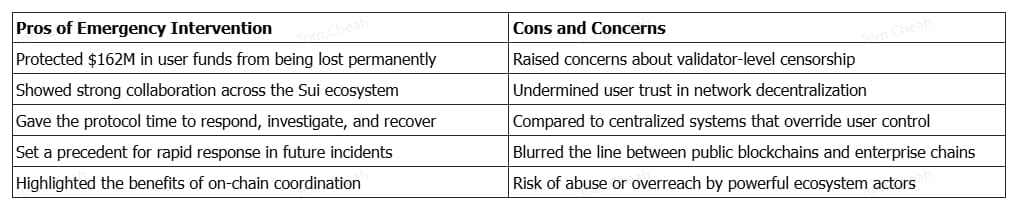

A Controvérsia do Hack da Cetus: Descentralização vs. Intervenção de Emergência

Uma das maiores controvérsias em torno do hack da Cetus não foi apenas a exploração em si, mas a resposta. Especificamente, o congelamento de $162 milhões em fundos roubados pelos validadores da Sui gerou um debate acalorado sobre o que realmente significa descentralização na prática.

Por um lado, muitos aplaudiram a ação rápida. Trabalhando juntos, a equipe da Cetus, a Fundação Sui e os validadores conseguiram rastrear e bloquear a maioria dos ativos roubados em poucas horas. Isso ajudou a proteger os usuários e deu ao protocolo uma chance de recuperação. Os apoiadores argumentaram que esse foi um exemplo real de descentralização funcionando como um sistema de defesa coordenado e liderado pela comunidade.

Mas nem todos concordaram.

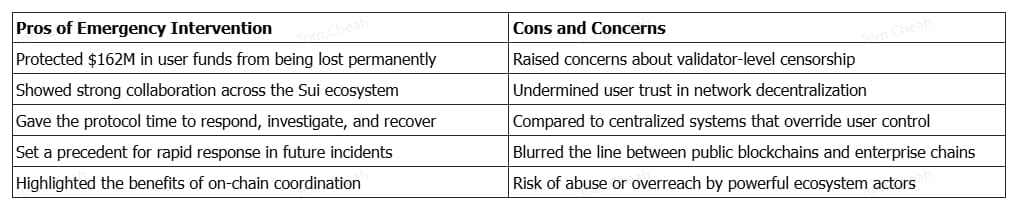

Prós e contras da intervenção de emergência após o hack do Protocolo Cetus

Críticos apontaram que congelar endereços de carteiras, mesmo aqueles vinculados aos hackers, gerou sérias preocupações sobre centralização. Se os validadores podem bloquear transações ou apreender ativos unilateralmente, isso significa que os usuários realmente controlam seus fundos? E se uma blockchain pode substituir o comportamento de contratos inteligentes durante uma crise, qual a diferença disso para os sistemas financeiros tradicionais?

Alguns compararam Sui com uma "blockchain corporativa", alegando que sua estrutura de validadores dá controle excessivo a um pequeno grupo de atores. Outros argumentaram que descentralização não significa inação; significa governança responsável, especialmente quando os fundos dos usuários estão em risco.

Este evento forçou a comunidade cripto a confrontar uma pergunta difícil: uma rede pode ser descentralizada e ainda assim intervir durante emergências? Ou qualquer forma de controle derrota o propósito de um código sem permissões e imutável?

A resposta ainda não está clara. Mas o hack da Cetus fez essa discussão impossível de ignorar.

Lições Aprendidas e Precauções para o Futuro

O hack do Protocolo Cetus é um lembrete claro de que a segurança deve ser uma prioridade no DeFi. Mesmo plataformas bem projetadas podem sofrer grandes perdas se uma única vulnerabilidade não for detectada. Neste caso, um erro nos cálculos de liquidez levou a um ataque de 260 milhões de dólares, um dos maiores de 2025. Então, como os desenvolvedores e usuários de DeFi podem se proteger melhor no futuro?

Para os Desenvolvedores de DeFi: Como Construir Protocolos Mais Seguros

• Realizar várias auditorias de contratos inteligentes com empresas independentes e experientes.

• Usar verificação formal para cálculos críticos, especialmente em AMMs e lógica de liquidez.

• Implementar mecanismos de interrupção para pausar atividades durante transações anormais ou picos de volume.

• Confiar em oráculos bem testados e evitar mecanismos internos de precificação para funções críticas.

Para os Usuários de DeFi: Como Manter-se Seguro

• Verificar relatórios de auditoria e investigar como um protocolo respondeu a problemas passados.

• Evitar exposição excessiva diversificando em várias plataformas.

• Usar carteiras seguras e ativar a autenticação de dois fatores (2FA) sempre que possível.

• Manter-se informado sobre os protocolos que você usa, incluindo ler atualizações e feedback da comunidade.

No Web3, uma das melhores maneiras de reduzir o risco é manter-se informado e ser proativo. Seja você um desenvolvedor ou um participante, a conscientização sobre segurança é essencial para navegar na paisagem do DeFi de forma responsável.

Conclusão

O hack do Protocolo Cetus, que resultou em perdas superiores a 260 milhões de dólares, expôs uma vulnerabilidade crítica na lógica de liquidez da plataforma. Embora grande parte dos fundos roubados tenha sido rapidamente congelada por meio de esforços coordenados, o incidente teve um impacto significativo na confiança do mercado e gerou preocupações mais amplas sobre a segurança dos protocolos DeFi.

À medida que as finanças descentralizadas continuam a crescer em complexidade, os riscos também aumentam. Esse evento destaca a importância das melhorias contínuas nas auditorias de contratos inteligentes, na transparência da governança e nas estratégias de resposta a emergências. Tanto desenvolvedores quanto usuários têm um papel a desempenhar — construindo com segurança em mente e mantendo-se informados sobre como os protocolos operam e gerenciam ameaças potenciais.

Leitura Relacionada

Visão geral do Protocolo Cetus | Fonte: Cetus.zone

Visão geral do Protocolo Cetus | Fonte: Cetus.zone Anúncio oficial sobre o ataque ao Cetus | Fonte: Cointelegraph

Anúncio oficial sobre o ataque ao Cetus | Fonte: Cointelegraph Mysten, Função de Lista Branca do Sui | Fonte: Cointelegraph

Mysten, Função de Lista Branca do Sui | Fonte: Cointelegraph Fundos do hacker do Cetus | Fonte: Arkham Intelligence

Fundos do hacker do Cetus | Fonte: Arkham Intelligence Desempenho do mercado do token CETUS | Fonte: BingX

Desempenho do mercado do token CETUS | Fonte: BingX Prós e contras da intervenção de emergência após o hack do Protocolo Cetus

Prós e contras da intervenção de emergência após o hack do Protocolo Cetus