Os golpes de phishing estão se acelerando nas criptomoedas, e ficando mais inteligentes com

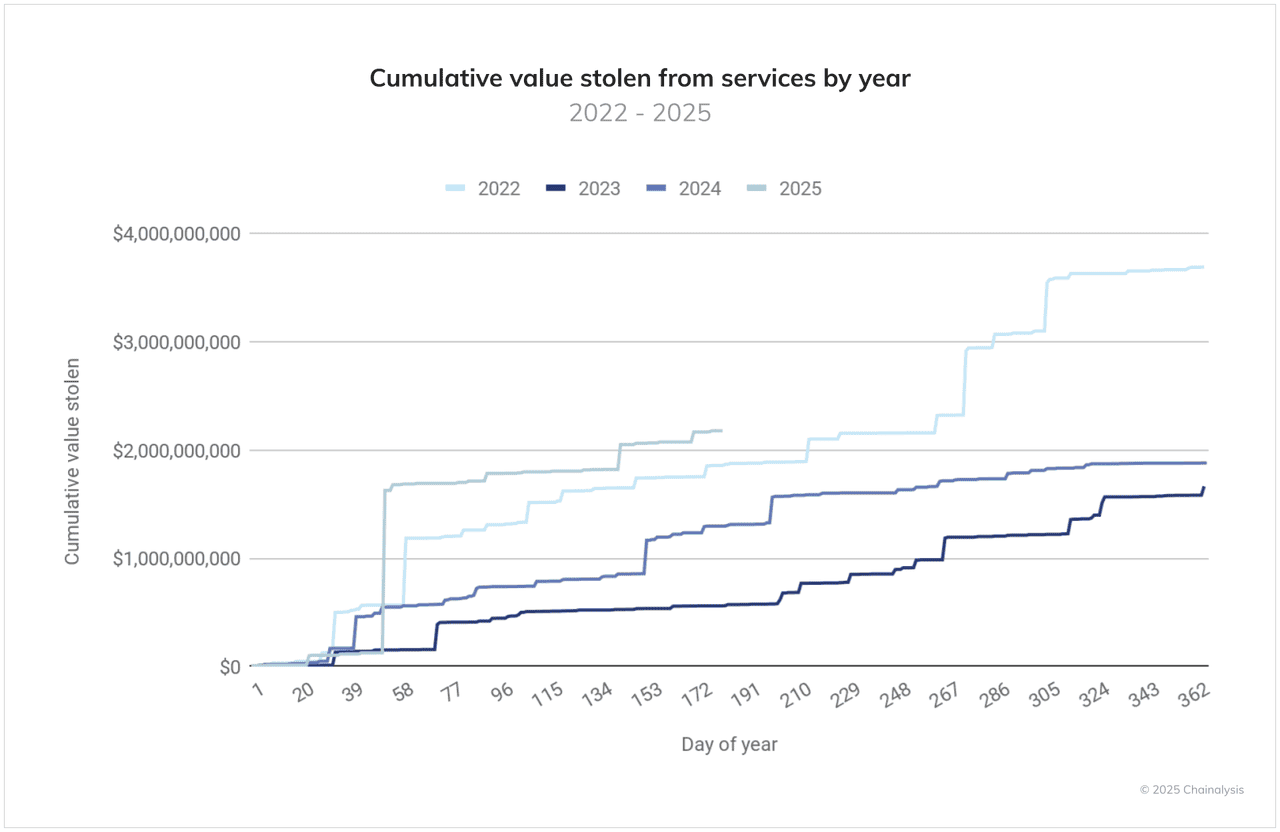

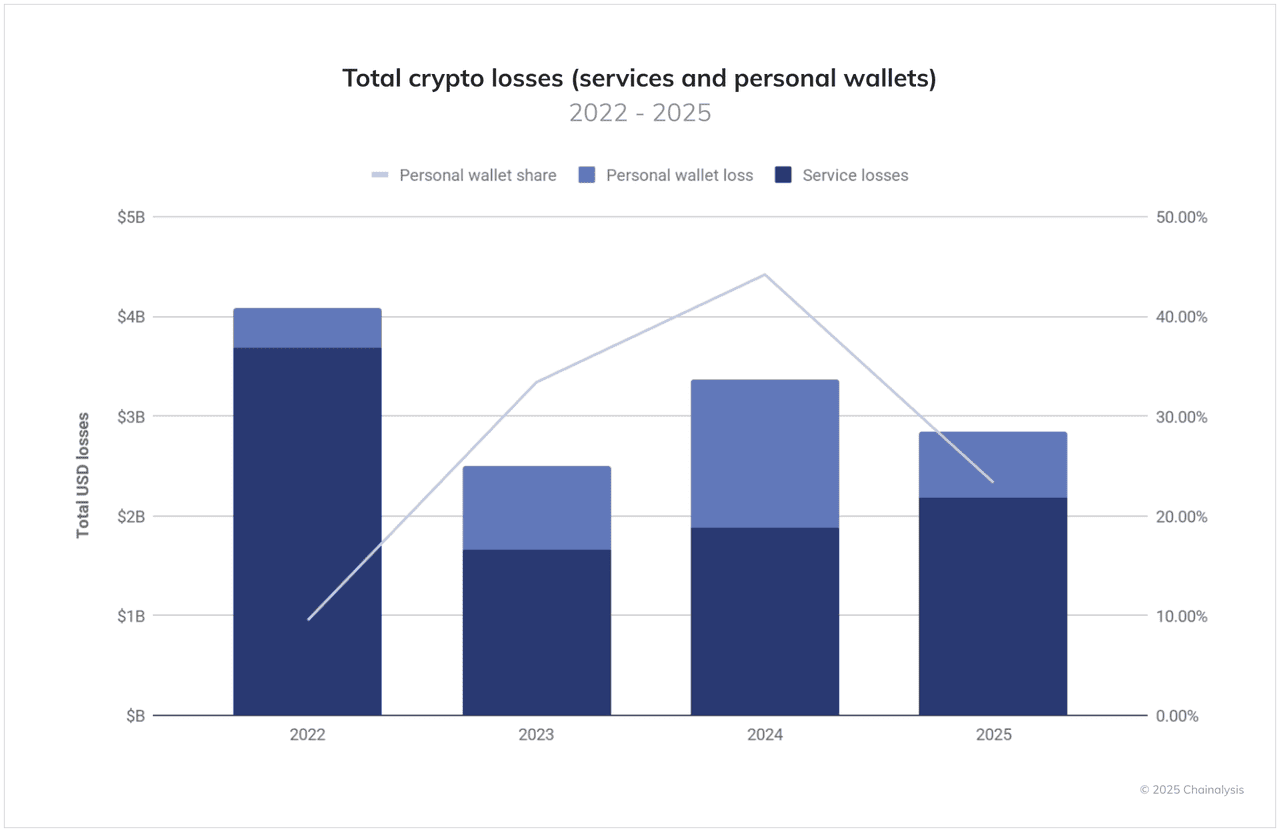

IA. A revisão de 2024 da CertiK atribui $1,05 bilhão em perdas a 296 incidentes de phishing sozinhos, tornando-se o vetor de ataque mais caro do ano. Em 2025, os fundos roubados já excederam $2,17 bilhões até novembro, impulsionados por grandes violações de exchanges e

engenharia social cada vez mais sofisticada, incluindo iscas assistidas por IA e deepfakes.

Valor cumulativo roubado dos serviços entre 2022 e 2025 | Fonte: Chainalysis

Chainalysis e Reuters sinalizam a GenAI como uma força chave por trás das receitas recordes de golpes de pelo menos $9,9 bilhões em 2024, enquanto dados de conformidade mostram que golpes de engenharia social representam 40,8% dos incidentes de segurança deste ano, bem à frente de explorações técnicas puras. Um exemplo marcante: uma única vítima perdeu 783 BTC avaliados em cerca de $91 milhões em agosto de 2025 depois de ser enganada por um falso agente de "suporte" de

carteira de hardware.

Como usuário da BingX, esse contexto importa: golpistas agora misturam sites parecidos, suporte falsificado, imitação do WhatsApp/Telegram, e vozes geradas por IA para te apressar a cometer erros.

Este guia explica como funciona o phishing de cripto, como identificar sinais de alerta rapidamente, e quais

controles de segurança da BingX como código anti-phishing, whitelist de retirada, bloqueio de conta de emergência ajudam a manter seus fundos seguros, para que você possa negociar com confiança.

O Que É um Golpe de Phishing de Cripto?

Um golpe de phishing de cripto é um tipo de ciberataque onde golpistas se fazem passar por alguém em quem você confia, como uma exchange de cripto, provedor de carteira, ou agente de suporte ao cliente, para roubar suas informações sensíveis. O objetivo deles é obter acesso às suas chaves privadas, frases-semente da carteira, ou credenciais de login da conta para que possam assumir o controle dos seus ativos cripto.

Perdas totais de cripto, incluindo serviços e carteiras pessoais | Fonte: Chainalysis

Diferentes Formas de Ataques de Phishing

• Phishing por e-mail: Golpistas enviam e-mails parecidos com avisos urgentes e links para páginas falsas de login ou redefinição de senha projetadas para roubar suas credenciais. Foi o principal vetor de perda de cripto em 2024, de acordo com empresas de segurança.

• Smishing (SMS): Textos falsos contêm URLs encurtadas ou parecidas que alegam verificar sua conta ou oferecer airdrops, mas redirecionam para sites que roubam credenciais. Esses ataques visam usuários que confiam em alertas móveis.

• Vishing (voz): IDs de chamador falsificados, e agora clones de voz de IA, se fazem passar por suporte ao cliente e enganam vítimas para revelar códigos de

2FA (autenticação de dois fatores) ou frases-semente. Golpes de voz de engenharia social têm sido um dos maiores impulsionadores de perdas em 2025.

• Pop-ups/sobreposições falsas: Pop-ups maliciosos em sites com erros de digitação ou infectados pedem aos usuários para "reinserir" senhas da carteira ou realizar verificações de segurança falsas para coletar dados sensíveis.

• Envenenamento de endereço/transferências de valor zero: Atacantes enviam transações de valor zero de endereços de carteira parecidos, esperando que você copie o errado mais tarde; uma vítima perdeu cerca de $91 milhões em BTC para essa tática.

• Imitação de app/IM: Golpistas criam contas falsas no WhatsApp ou Telegram com marca oficial para pedir fundos ou chaves privadas, mesmo que plataformas legítimas avisem publicamente que nunca enviarão DM aos usuários com oportunidades de investimento.

Quais São Alguns Tipos Comuns de Golpes de Phishing de Cripto?

Os golpes de phishing em cripto estão se tornando mais avançados a cada ano. Chainalysis e CertiK relataram perdas recordes de phishing no início de 2025, com mais de $2,17 bilhões roubados apenas no primeiro semestre do ano através de uma mistura de armadilhas de e-mail, sites falsos, chamadas geradas por IA, e ataques de envenenamento de carteira. Todos esses golpes visam roubar suas credenciais de login, frase-semente, ou aprovações de assinatura on-chain.

Abaixo estão exemplos de alguns dos ataques de phishing mais comuns e como eles operam.

1. E-mails Falsos: Phishing por E-mail

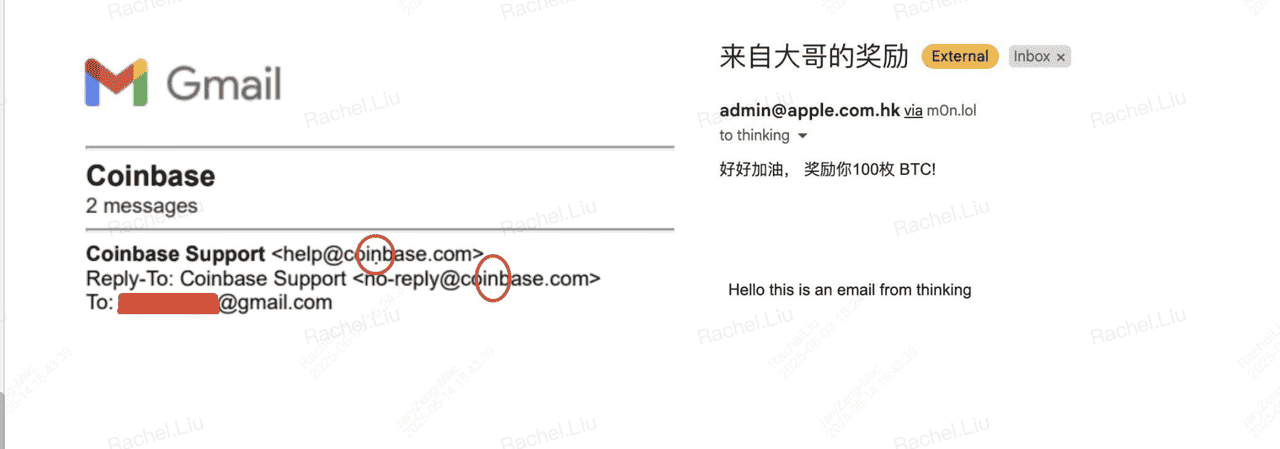

Exemplo de uma tentativa de phishing por e-mail

O e-mail continua sendo uma das ferramentas de phishing mais eficazes porque golpistas podem facilmente fazer mensagens parecerem oficiais. Eles copiam logotipos, cores e estilos de escrita de plataformas confiáveis, às vezes até falsificando o nome do remetente.

Você pode receber um e-mail dizendo:

• "Login suspeito detectado"

• "Sua retirada está em espera"

• "Verifique sua conta para evitar suspensão"

O e-mail inclui um link para uma página de login falsa. Depois que você insere sua senha ou código 2FA, o atacante rouba e imediatamente drena sua conta.

Verificação de dados: CertiK relatou que phishing foi o vetor de ataque nº 1 em 2024, representando mais de $1,05 bilhão em perdas até novembro de 2025, e phishing por e-mail permanece como o principal ponto de entrada.

Dica de Segurança: Sempre verifique o endereço de e-mail completo do remetente e procure por erros de ortografia. Se estiver em dúvida, vá diretamente ao site oficial em vez de clicar em links de e-mail.

2. Sites Falsos: Sites Copiados e Falsificação de URL

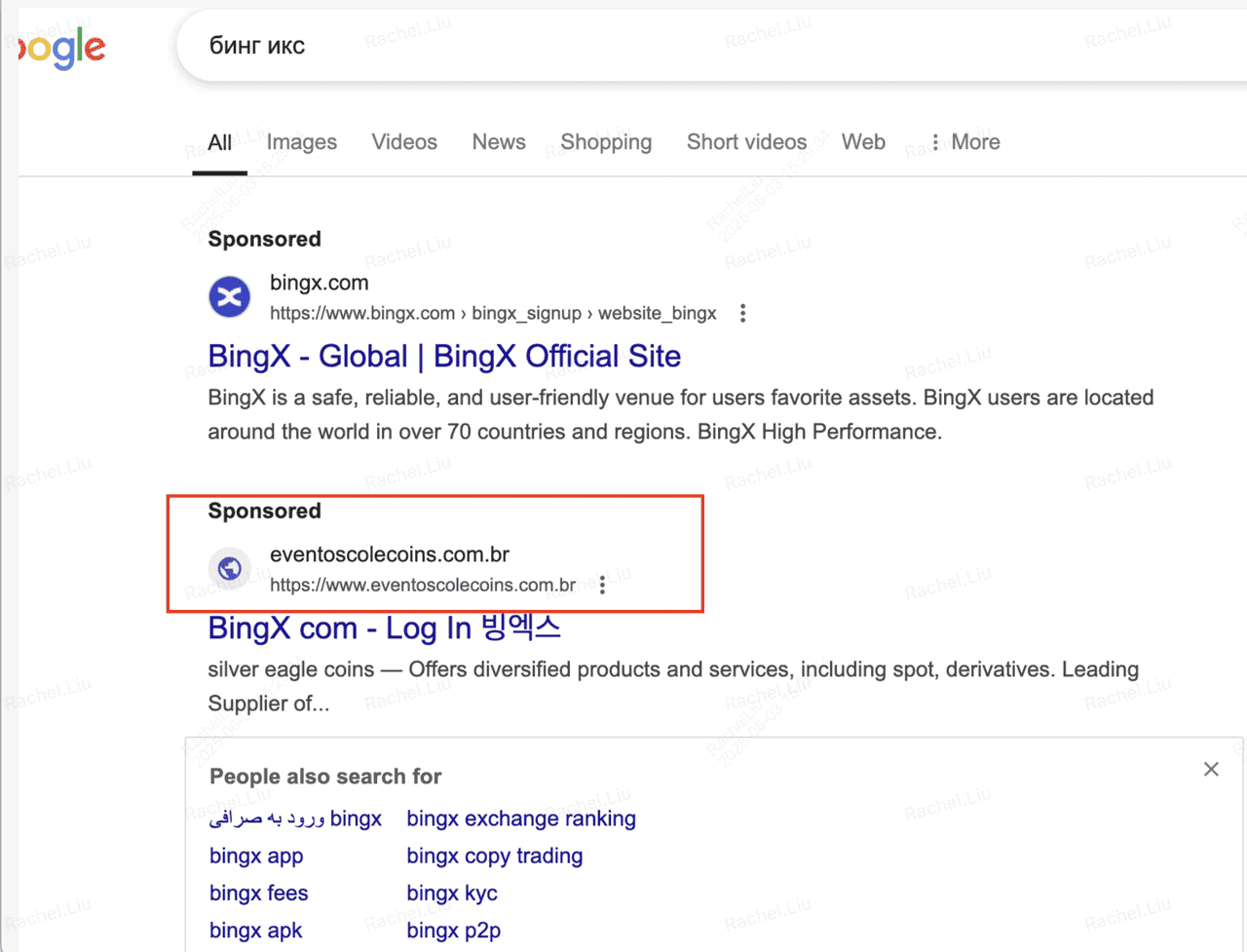

Exemplo de ataque de phishing com falsificação de URL

Golpistas constroem páginas de login falsas que parecem quase idênticas às exchanges reais. Eles frequentemente usam URLs que diferem por um ou dois caracteres do domínio real; por exemplo:

• bingx-secure.com

• bıngx.com (usando um caractere diferente)

• bingx-app.help

Se você inserir seus detalhes de login, frase-semente, ou código 2FA, atacantes obtêm acesso total à sua carteira ou conta da exchange.

Exemplo real: Um estudo de 2025 publicado no arXiv por pesquisadores da The Hong Kong Polytechnic University e UC San Diego analisou mais de 6.600 incidentes de envenenamento de endereço nas redes Ethereum e BNB Chain, estimando mais de $83,8 milhões em perdas ligadas a URLs parecidas e interfaces de carteira falsas.

Dica de Segurança: Marque como favorito o site oficial da BingX e faça login apenas através dos favoritos salvos. Verifique duas vezes cada URL antes de inserir credenciais.

3. Smishing ou Phishing por SMS

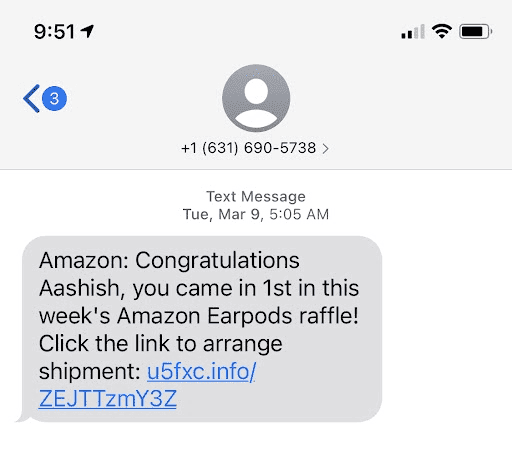

Exemplo de um ataque de smishing (phishing por SMS) | Fonte: Berkeley IT Lab

Smishing acontece através de mensagens de texto projetadas para te assustar a uma ação urgente. Essas mensagens podem alegar:

• Sua conta está bloqueada

• Sua retirada falhou

• Você se qualifica para um airdrop gratuito

O SMS inclui uma URL curta (como links bit.ly ou tinyurl) levando a um site malicioso.

Por que ataques de smishing funcionam: As pessoas confiam mais em alertas móveis do que e-mail, então reagem rapidamente, e golpistas jogam com essa urgência.

Dica de Segurança: Nunca clique em links de SMS alegando corrigir problemas de conta. Em vez disso, abra o aplicativo ou site da BingX diretamente e verifique as notificações lá.

4. Vishing ou Phishing por Voz

Golpes de vishing vêm através de chamadas telefônicas de alguém se fazendo passar por "Suporte BingX", "Equipe de Segurança da Exchange", ou até mesmo seu banco. Eles alegam que há um problema com sua conta e pedem por:

• Códigos 2FA

• Senhas

• Frases-semente da carteira

• Acesso remoto ao dispositivo

Graças à IA, golpistas agora usam clonagem de voz para soar como agentes de suporte reais—ou até mesmo como alguém que você conhece.

Ponto de dados: De acordo com o relatório de segurança de 2025 da WhiteBIT, golpes de engenharia social (incluindo vishing) representaram 40,8% dos incidentes de segurança de cripto neste ano.

Aviso: A BingX nunca ligará para você solicitando uma senha, código de verificação, ou frase-semente. Se alguém ligar pedindo por eles, desligue imediatamente.

5. Transferências de Valor Zero e Envenenamento de Endereço

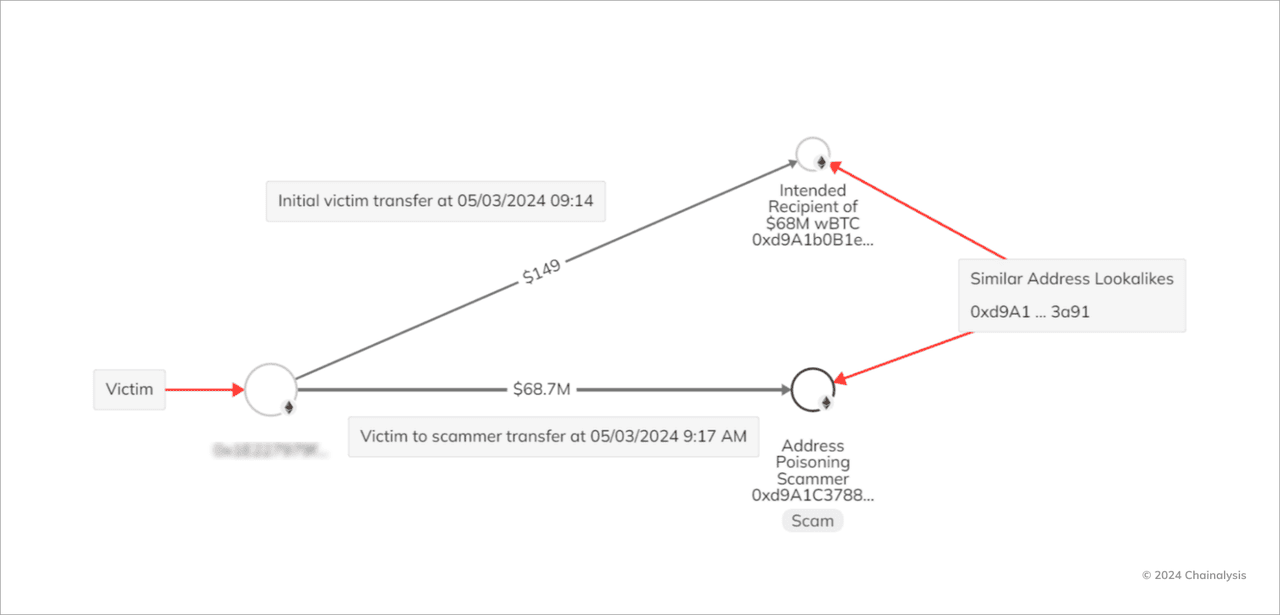

Como funciona um golpe de envenenamento de endereço | Fonte: Chainalysis

Este golpe visa seu histórico de transações, não sua caixa de entrada. Atacantes enviam uma transação de valor zero para sua carteira de um endereço que parece quase idêntico a um em que você confia. Mais tarde, quando você copia um endereço anterior para enviar fundos, você pode acidentalmente escolher o falso do golpista.

Exemplo Real: Uma vítima perdeu $91M em Bitcoin (783 BTC) em agosto de 2025 depois de cair nesse truque duas vezes durante grandes transferências. Analistas de blockchain confirmaram que o atacante explorou envenenamento de endereço para interceptar fundos.

Dica de Segurança: Nunca confie apenas nos primeiros e últimos caracteres de um endereço de carteira. Use um livro de endereços confiável ou verifique manualmente o endereço completo antes de enviar.

6. Ataques de Phishing Alimentados por IA

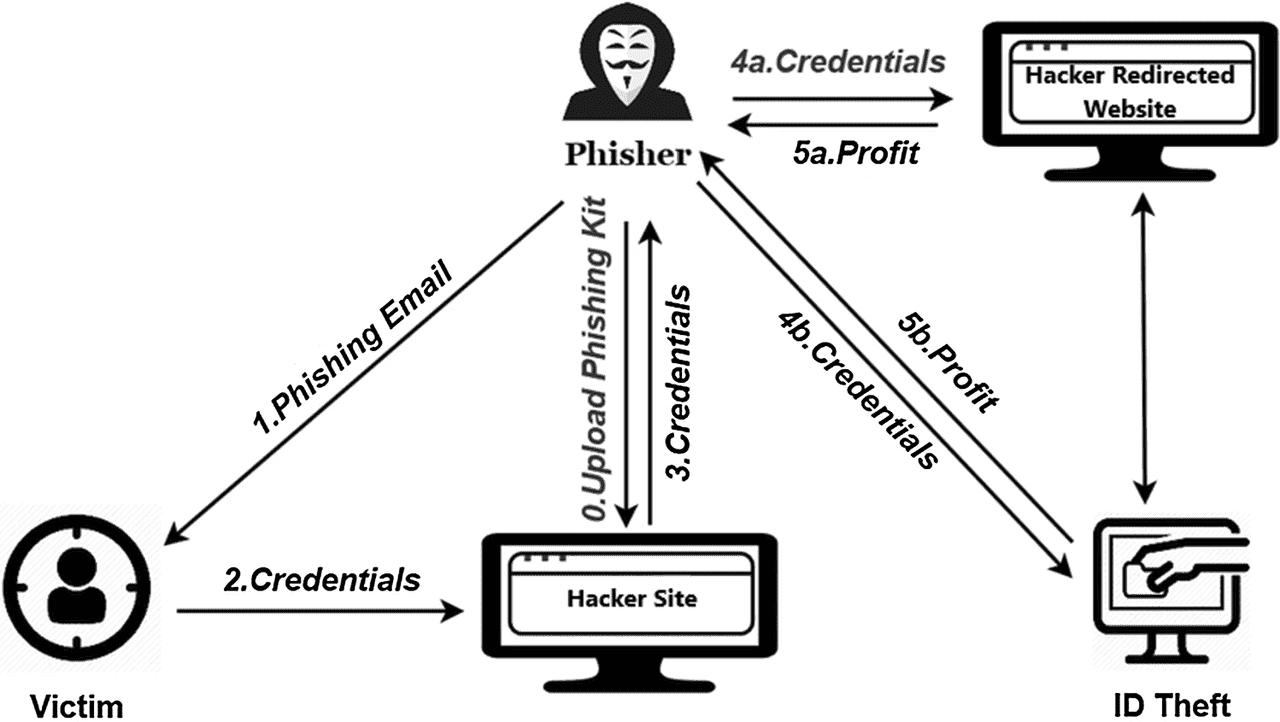

Como opera um golpe de phishing alimentado por IA | Fonte: WeSecureApp

A Inteligência Artificial mudou o panorama do phishing. Atacantes agora usam chatbots de IA, clones de voz, e vídeos deepfake para tornar golpes mais realistas e mais difíceis de detectar. De acordo com o Relatório de Crime Cripto 2025 da Chainalysis,

phishing orientado por IA ajudou a empurrar receitas de golpes cripto para pelo menos $9,9 bilhões em 2024, e analistas relatam um aumento acentuado em 2025 conforme golpistas escalam ataques mais rápido do que antes.

Ferramentas de IA permitem que golpistas:

• Gerem chats realistas de suporte ao cliente que copiam tom oficial e formatação

• Criem chamadas deepfake de voz que soam como agentes reais da exchange ou até amigos

• Personalizem e-mails de phishing usando dados vazados como nomes, regiões, ou histórico de login

Esses ataques parecem "legítimos" porque parecem humanos, respondem em tempo real, e imitam como equipes de suporte reais falam. Alguns até incluem códigos anti-phishing falsos e avisos sobre "atividade suspeita na conta" para pressionar usuários a clicar em links maliciosos.

Lembrete de Segurança: Se uma mensagem parece inusualmente personalizada, solicita verificação urgente, ou te pressiona a clicar rapidamente, pause. Sempre verifique através do aplicativo oficial ou site em vez de responder a e-mails, pop-ups, DMs, ou chamadas.

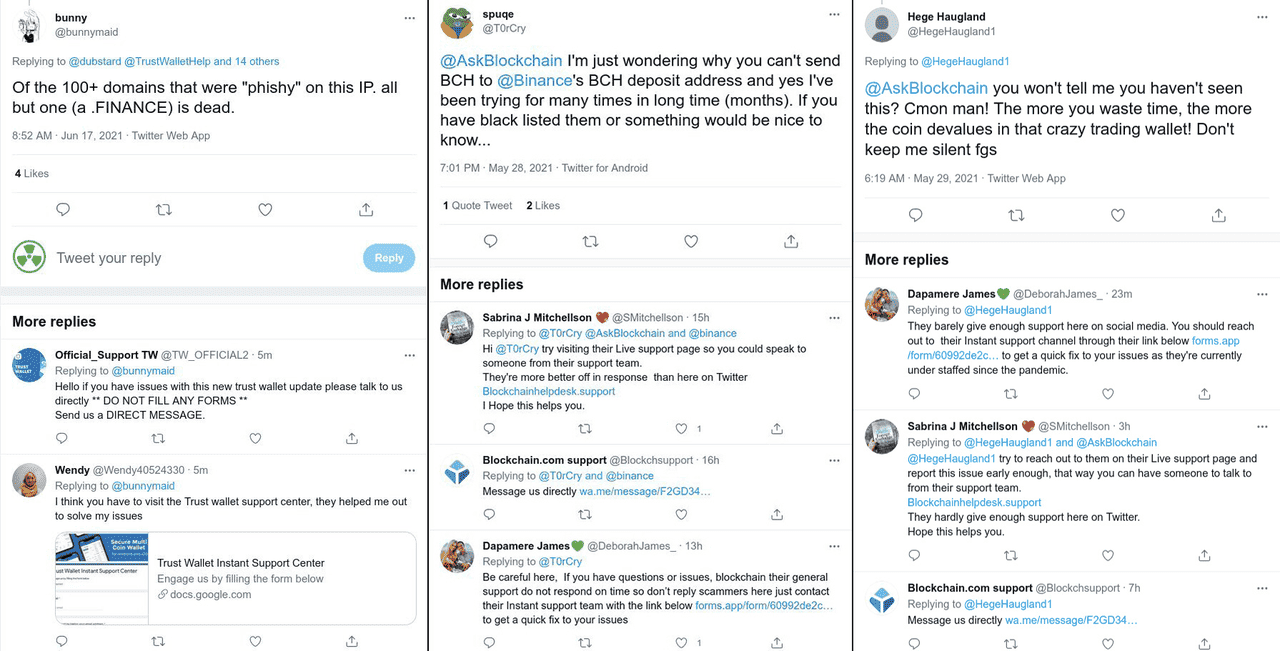

7. Phishing no Telegram via Bots Falsos e Admins

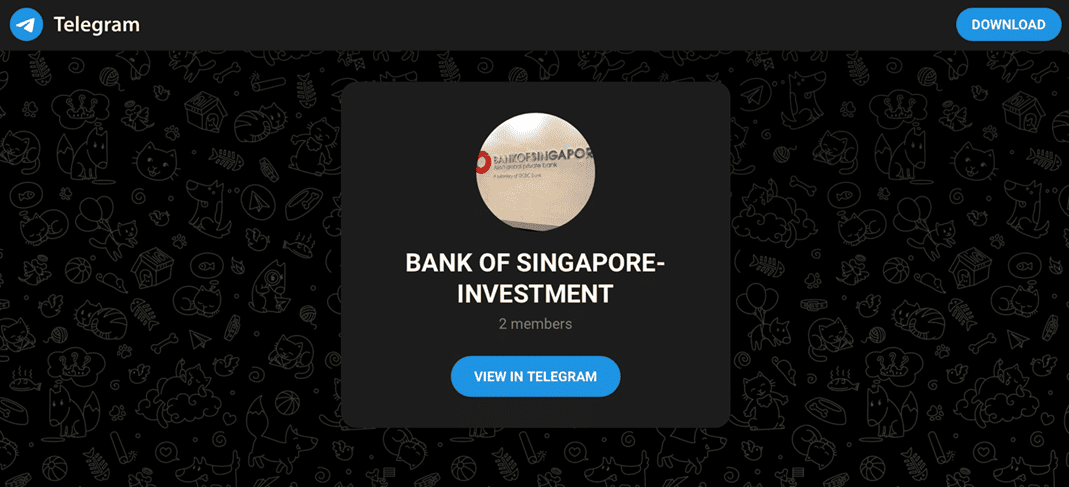

Exemplo de ataque de phishing no Telegram | Fonte: Bank of Singapore

O Telegram é um grande hub para comunidades cripto, mas também um grande alvo para phishing. Golpistas frequentemente criam "bots de suporte" falsos ou se fazem passar por administradores de projetos para atrair usuários a compartilhar credenciais de carteira. De acordo com o relatório de segurança de 2025 da WhiteBIT, golpes de plataformas de mensagem, especialmente no Telegram, representaram mais de 10% de todos os incidentes de phishing cripto, com atacantes fingindo corrigir "erros de depósito" ou "falhas de retirada".

Um golpe típico parece assim:

• Um bot falso te envia DM depois que você entra em um grupo cripto

• Ele alega que houve um erro de processamento com seu depósito ou KYC

• Ele pede sua frase-semente ou te direciona para um "portal de suporte" falso

Uma vez que uma frase-semente ou chave privada é inserida, fundos são tipicamente roubados em minutos.

Dica de Segurança: Nenhuma exchange ou equipe de suporte te enviará DM primeiro. Funcionários reais nunca pedem frases-semente ou exportações de carteira. Sempre verifique administradores checando o canal oficial do grupo.

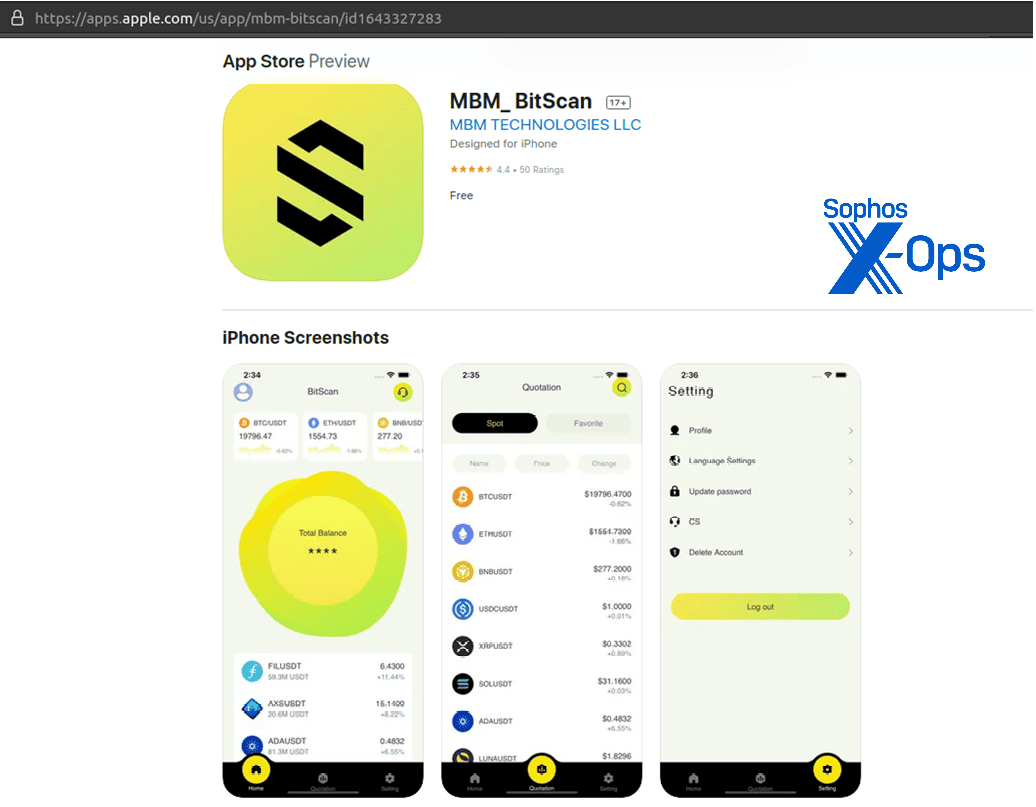

8. Phishing da App Store: Apps Falsos

Listagem de aplicativo cripto falso em uma app store | Fonte: Sophos

Fraudadores também disfarçam malware como "apps de carteira", "rastreadores de portfólio", ou versões falsas de plataformas de trading reais. Alguns aparecem em lojas Android de terceiros, enquanto outros temporariamente escapam para lojas oficiais de aplicativos antes de serem reportados. Esses apps capturam credenciais de login, registram toques de tecla, ou imitam interfaces de carteira para aprovar transferências não autorizadas.

A empresa de cibersegurança Sophos reportou múltiplos casos de 2025 onde apps de carteira falsos coletaram chaves privadas e as enviaram diretamente para servidores controlados por atacantes. Em muitos incidentes, usuários acreditavam estar usando o app oficial, porque a interface parecia idêntica.

Dica de Segurança: Sempre baixe apps de fontes confiáveis como o site oficial, Apple App Store, ou Google Play Store. Verifique duas vezes o nome do desenvolvedor e avaliações antes de instalar.

9. Phishing de Redes Sociais: Contas Falsas do X/Twitter e Sorteios

Exemplo de um golpe de phishing no Twitter/X | Fonte: Kaspersky

X (anteriormente Twitter) é amplamente usado para anúncios cripto, mas golpistas o exploram para promover airdrops e sorteios falsos. Atacantes se fazem passar por exchanges, fundadores, ou influenciadores e postam links que solicitam conexões de carteira, chaves privadas, ou assinaturas de transação.

Esses golpes frequentemente incluem:

• Perfis falsos com aparência verificada

• Capturas de tela mostrando "recompensas bem-sucedidas"

• Códigos QR ou links de phishing para páginas de eventos falsificadas

Uma vez que uma carteira se conecta ou assina um contrato malicioso, atacantes podem drenar fundos ou tomar aprovações de token. Chainalysis e pesquisadores de cibersegurança alertam que golpes de engenharia social, especialmente links de sorteios falsos, continuam sendo um driver principal de perdas de wallet-drainer em 2025.

Dica de Segurança: Nunca confie em links de sorteios em respostas ou DMs. Sempre confirme notícias no site oficial de uma exchange ou perfil de rede social verificado.

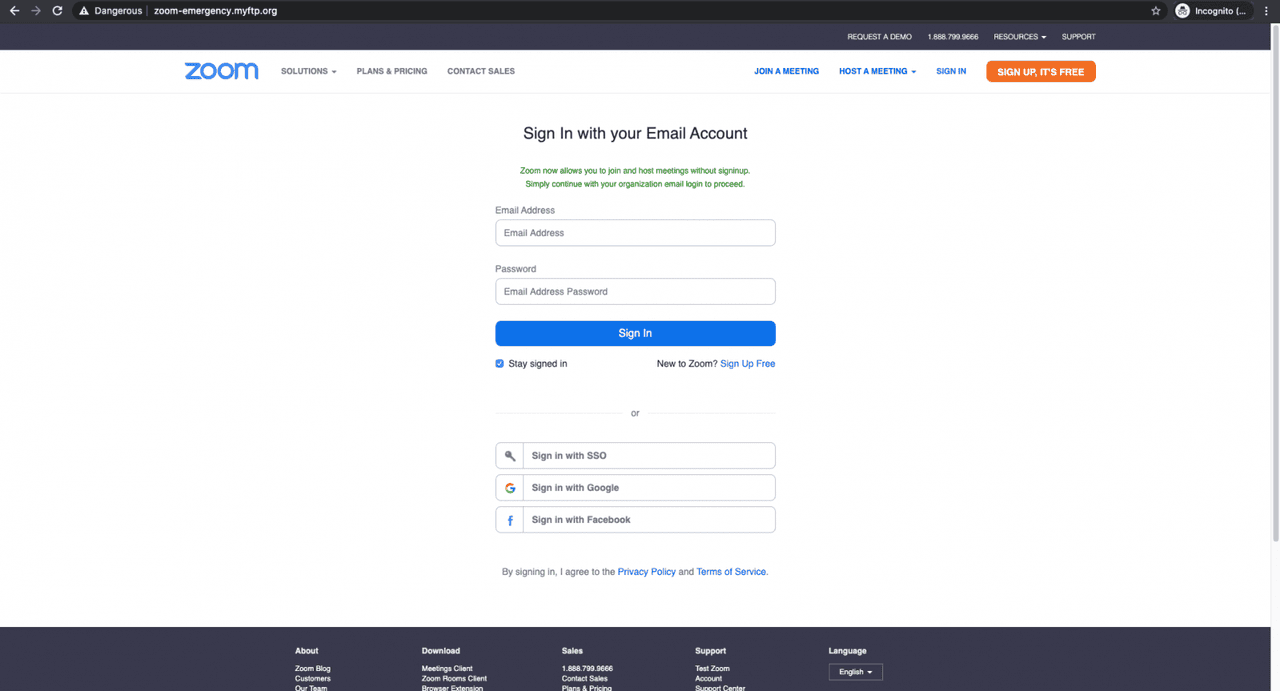

10. Phishing de App de Chat Falso: Imitação do Zoom ou WhatsApp

Exemplo de um golpe de phishing do Zoom | Fonte: BleepingComputer

Golpistas cada vez mais usam Zoom, WhatsApp, e outros apps de chat para se fazer passar por suporte ou consultores de investimento. Eles podem enviar um convite de calendário ou mensagem oferecendo "revisões de portfólio" ou alegar que sua conta tem um problema que precisa de atenção urgente.

Uma tática comum:

• Atacante convida um usuário para uma chamada do Zoom

• Finge resolver um problema da conta

• Pede ao usuário para fazer login na tela ou compartilhar um código 2FA

• Fundos são roubados minutos após o login

Pesquisadores de segurança alertam que ferramentas de vídeo e voz deepfake tornam esses golpes mais convincentes em 2025.

Dica de Segurança: Exchanges não agendam recuperação de conta ou chamadas de

verificação KYC através do Zoom, WhatsApp, ou apps de chat privados. Se alguém pedir para compartilhar tela ou solicitar códigos durante uma chamada, desconecte e reporte imediatamente.

Por Que Ataques de Phishing Têm Sucesso?

Phishing funciona porque atacantes visam a psicologia humana, não apenas tecnologia. Chainalysis nota que golpes de engenharia social foram a ameaça cripto de crescimento mais rápido em 2025, impulsionados por medo, urgência, e familiaridade falsa. Golpistas fazem usuários acreditarem que algo ruim vai acontecer, como suspensão de conta ou fundos congelados, a menos que ajam imediatamente. Quando o pânico se instala, pessoas clicam antes de pensar.

Em cripto, phishing tem uma vantagem extra: transações são irreversíveis. Uma vez que uma frase-semente, código 2FA, ou assinatura de carteira é vazada, fundos podem ser movidos através de mixers ou pontes cross-chain em segundos, tornando recuperação quase impossível. É por isso que golpistas preferem phishing ao invés de hacking, roubar credenciais é mais fácil e barato do que explorar código.

Outro fator chave é o realismo. IA agora ajuda golpistas a gerar e-mails, chamadas telefônicas, e mensagens de chat que parecem e soam exatamente como um agente de suporte legítimo. Alguns ataques até espelham seu estilo de escrita ou usam detalhes pessoais vazados de violações anteriores. De acordo com o Relatório de Crime Cripto 2025 da Chainalysis, essas táticas assistidas por IA ajudaram a empurrar receitas de golpes para pelo menos $9,9 bilhões em 2024, continuando para cima em 2025.

A boa notícia: uma vez que você sabe como phishing funciona, as armadilhas se tornam mais fáceis de detectar. A próxima seção mostra exatamente o que procurar, para que você possa pausar, verificar, e proteger seus ativos.

Como Detectar um Golpe de Phishing: Principais Dicas

Mesmo mensagens altamente convincentes revelam pistas se você desacelerar e verificar os detalhes. Aqui estão as bandeiras vermelhas mais comuns:

1. Saudações Genéricas e Linguagem Urgente: Mensagens de phishing frequentemente começam com "Caro usuário", "Portador da conta", ou nenhuma saudação. Elas tentam criar pânico com frases como:

• "Sua conta será bloqueada"

• "Verificação imediata necessária"

• "Login incomum detectado"

Essa sensação de urgência é intencional. Pesquisadores de segurança notam que a maioria dos golpes de phishing cripto bem-sucedidos começam com um gatilho de pressão de tempo, empurrando vítimas a reagir antes de pensar.

Se uma mensagem demanda ação instantânea, pare e verifique através do aplicativo oficial ou site.

2. Erros de Gramática ou Formatação: Exchanges profissionais revisam tudo. Mensagens de golpe frequentemente contêm:

• Erros de ortografia

• Pontuação estranha

• Estrutura de frase estranha

• Fontes ou espaçamento inconsistentes

Esses erros aparecem porque muitas operações de phishing são automatizadas ou traduzidas mal.

Se a redação parece "estranha", trate a mensagem como suspeita.

3. Links Incompatíveis, URLs Curtas, ou Domínios Parecidos: Antes de clicar, sempre inspecione um link. Golpistas frequentemente usam:

• Encurtadores de URL (bit.ly, tinyurl)

• Caracteres extras (bingx-service.com, bıngx.com)

• Domínios mal escritos que parecem próximos ao real

Uma revisão acadêmica de 2025 sobre ataques de envenenamento de carteira descobriu que URLs falsas e falsificação de interface contribuíram para dezenas de milhões em cripto roubado, frequentemente porque usuários clicaram sem verificar.

Passe o mouse para visualizar links. Se não for bingx.com, não abra.

4. Remetentes Falsos ou IDs Falsificados: Phishers enviam e-mails de endereços que parecem oficiais à primeira vista, como:

• support@bingx-helpdesk.com

• service@bıngx.com

• bingx-security@outlook.com

Eles também falsificam nomes de remetentes de SMS para que mensagens apareçam vindas de uma plataforma confiável.

Sempre verifique o endereço de e-mail completo, e não apenas o nome de exibição. Se não tiver certeza, abra o aplicativo oficial em vez da mensagem.

Como Evitar Golpes de Phishing Cripto como Usuário da BingX

Manter-se seguro em cripto se resume a duas coisas: hábitos inteligentes e usar as ferramentas de segurança integradas na BingX. Ataques de phishing se tornaram mais avançados, especialmente com golpes alimentados por IA, mas alguns passos práticos reduzem dramaticamente o risco.

1. Manter Vigilância Pessoal

• Marcar Sites Oficiais como Favorito: Sempre acesse a BingX do domínio oficial: https://www.bingx.com. Chainalysis nota que milhares de vítimas por mês perdem fundos após clicar em links de phishing disfarçados como páginas de login ou airdrops. Marcar como favorito remove esse risco.

• Usar Senhas Fortes e Únicas: Muitas violações cripto começam quando atacantes reutilizam senhas vazadas de sites não relacionados. Pesquisadores de segurança alertam que senhas reutilizadas são uma causa principal de tomadas de conta de exchange. Use um gerenciador de senhas para gerar e armazenar senhas complexas.

• Habilitar Autenticação de Dois Fatores (2FA): Ativar 2FA bloqueia a maioria dos logins não autorizados, especialmente ataques automatizados de bots e stuffing de credenciais. Relatórios da indústria mostram que contas com 2FA são mais de 90% menos propensas a serem comprometidas.

• Manter Dispositivos Atualizados: Telefones, navegadores, e apps desatualizados são mais fáceis de explorar. Atualizações de software frequentemente incluem patches de segurança que fecham novos malwares e ferramentas de phishing.

• Evitar Wi-Fi Público ou Usar uma VPN: Redes públicas são fáceis de monitorar, e atacantes podem interceptar dados de login. Se você deve usar Wi-Fi público, use uma VPN confiável para criptografar o tráfego.

2. Usar Recursos de Segurança Específicos da BingX

A BingX fornece múltiplas camadas de proteção para ajudar a parar ataques de phishing, mesmo se golpistas obtiverem sua senha.

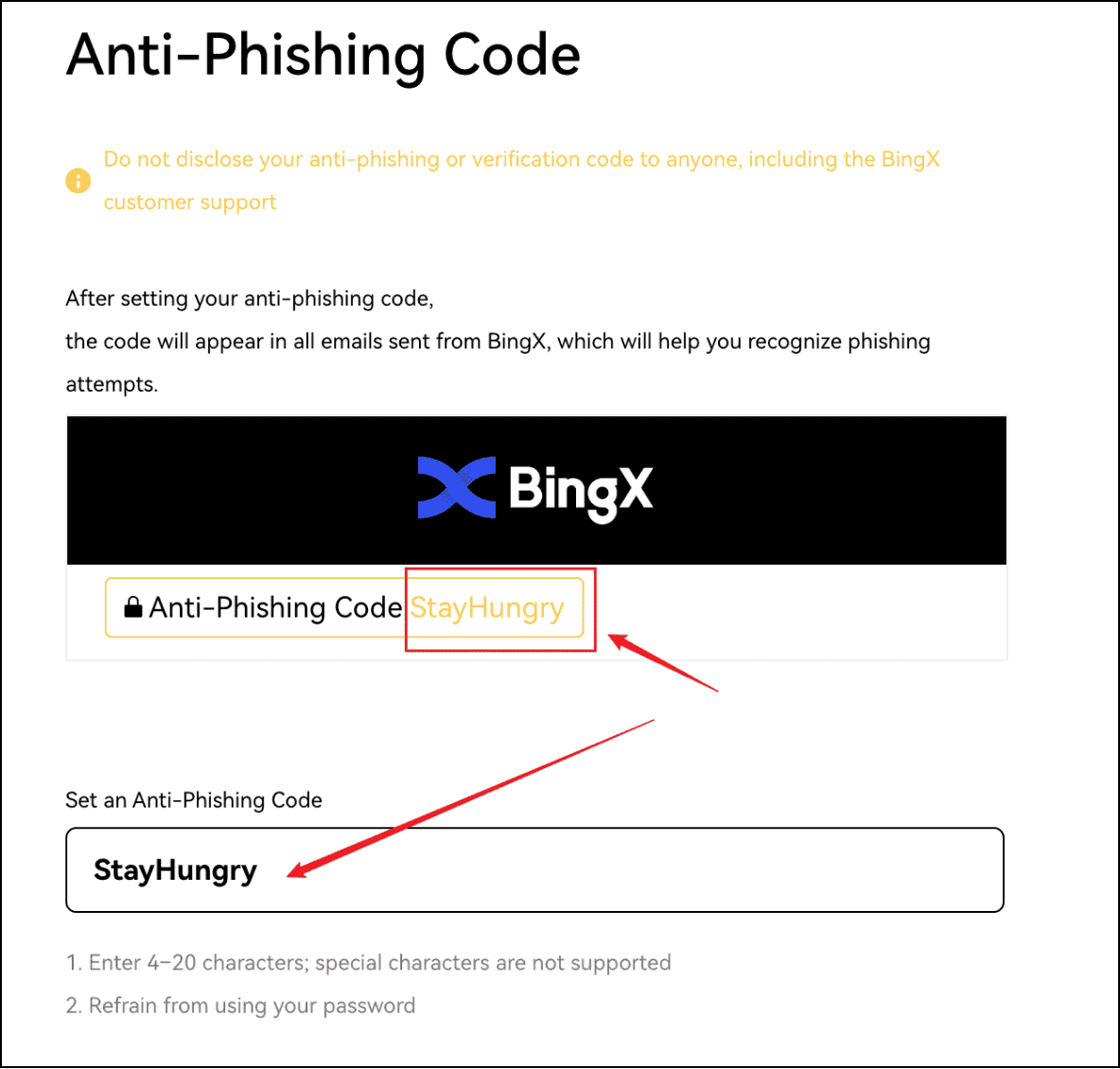

Código anti-phishing da BingX

1. Configurar um Código Anti-Phishing: Quando habilitado, um código personalizado aparece em todos os e-mails oficiais da BingX. Se um e-mail estiver faltando o código, é provável que seja falso. Você pode ativar isso em Conta & Segurança → Código Anti-Phishing.

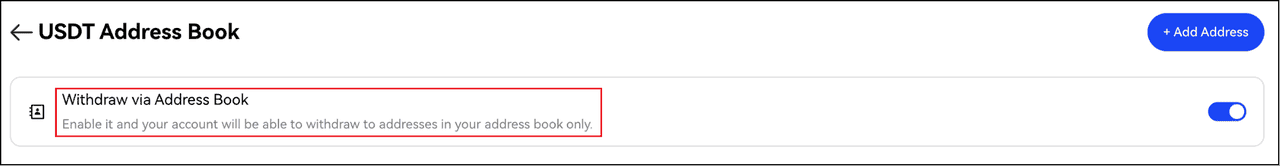

Whitelist de retirada na BingX

2. Habilitar Whitelist de Retirada: Este recurso permite pré-aprovar endereços de carteira seguros. Mesmo se alguém entrar na sua conta, eles não podem retirar para um endereço novo ou desconhecido. Vá para Conta & Segurança → Whitelist de Retirada para ativá-lo.

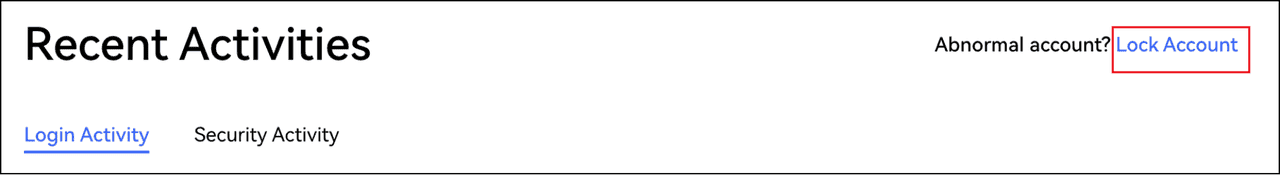

Como bloquear sua conta BingX em atividade suspeita

3. Bloqueio de Conta com Um Clique: Se você notar tentativas estranhas de login ou ações não autorizadas, a BingX permite congelar sua conta instantaneamente. Isso para retiradas, uso de API, e sessões ativas.

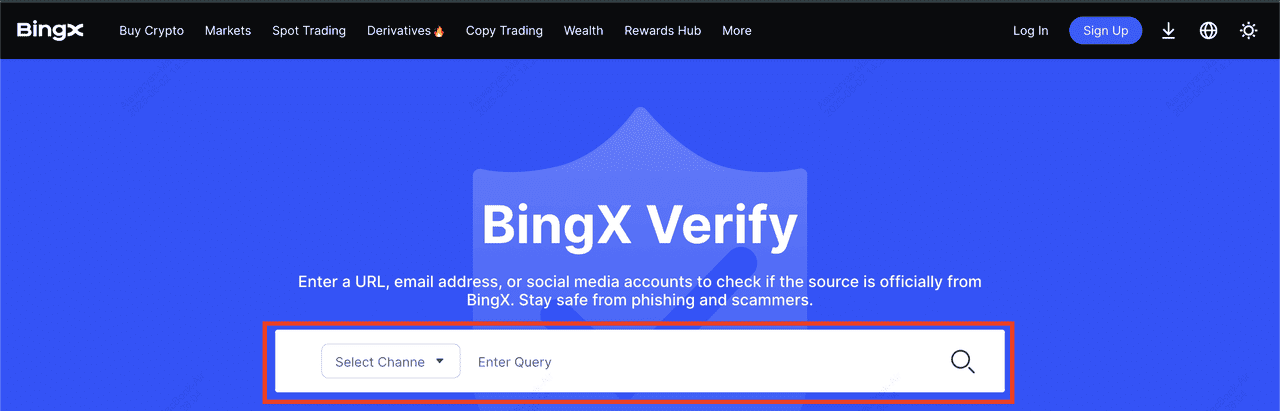

BingX Verify

4. Verificar Canais Oficiais: Baixe apenas o app da BingX da Apple App Store, Google Play, ou do site oficial. Se você precisar confirmar se uma página, domínio, ou conta social é real, use o BingX Verify, uma ferramenta projetada para identificar URLs oficiais e portais de suporte.

3. Aproveitar a Autenticação de Nível de Plataforma da BingX

Nos bastidores, a BingX usa protocolos avançados de segurança de e-mail incluindo DKIM, SPF, e DMARC. Esses padrões ajudam a prevenir golpistas de falsificar e-mails @bingx.com e garantem que mensagens oficiais realmente venham da plataforma.

No entanto, tecnologia sozinha não é suficiente; sua consciência ainda desempenha o maior papel. Sempre verifique duas vezes URLs, nunca compartilhe frases-semente, e seja cauteloso com DMs ou "alertas urgentes de conta".

O Que Fazer Se Você Suspeitar de um Golpe de Phishing

Se algo parecer errado, aja imediatamente. Resposta rápida pode impedir atacantes de mover fundos.

1. Desconectar Imediatamente: Mude suas senhas começando com BingX e seu e-mail. Revogue sessões de login em outros dispositivos e escaneie por malware antes de usar esse dispositivo novamente.

2. Contatar o Suporte da BingX: Use support@bingx.com ou o chat de suporte no app. Se você não conseguir acessar sua conta, explique a situação para que a equipe de segurança possa ajudar a bloqueá-la e prevenir retiradas não autorizadas.

3. Transferir Ativos para uma Carteira Segura: Se sua carteira estiver exposta, mova fundos para uma carteira segura—preferencialmente uma carteira de hardware ou uma nova carteira de software que nunca foi usada em um dispositivo comprometido.

4. Reportar o Golpe: Reporte o incidente ao Suporte da BingX, autoridade de cibercrime do seu país, como o FTC nos EUA, e comunidades confiáveis de segurança cripto. Reportar rapidamente pode ajudar a bloquear endereços do golpista ou alertar outros usuários antes que percam fundos.

Conclusão: Mantenha-se Informado, Mantenha-se Seguro

Golpes de phishing estão evoluindo rapidamente. Chainalysis relata que golpes cripto assistidos por IA ajudaram a empurrar receitas globais de golpes para pelo menos $9,9 bilhões em 2024, com 2025 mostrando crescimento contínuo conforme atacantes escalam campanhas de phishing através de e-mail, SMS, chamadas deepfake, e apps falsos. As ameaças são reais, mas as defesas também são.

Manter-se seguro começa com consciência e termina com ação. Siga fontes confiáveis de inteligência de ameaças como Chainalysis, CertiK, e Scam Sniffer, que publicam alertas em tempo real sobre carteiras de golpe, domínios falsos, campanhas de phishing alimentadas por IA, e atividade de wallet drainer.

A BingX também fornece atualizações de segurança, guias, e dicas de segurança da plataforma através do Blog BingX, Academia BingX, e canais oficiais de mídia social. Verificar regularmente te dá aviso antecipado sobre golpes em alta e novos recursos de proteção.

Segurança cripto não é apenas pessoal; compartilhar conhecimento protege toda a comunidade. Muitas vítimas de phishing dizem que "não sabiam o que procurar" até que fosse tarde demais. Ensinar amigos e família como detectar mensagens falsas, pop-ups, e imitadores de suporte reduz as chances de que alguém que você conhece se torne o próximo alvo.

Resumo Rápido: Como Se Proteger

• Mantenha-se cético de alertas urgentes, sorteios, e links desconhecidos

• Marque sites oficiais como favorito e evite clicar em links de login em mensagens

• Use senhas fortes, 2FA, e habilite seu código anti-phishing da BingX

• Ative a whitelist de retirada e bloqueie sua conta se algo parecer suspeito

• Mantenha seu telefone, navegador, e apps atualizados para bloquear malware

Sua conta BingX, e seus ativos cripto, são valiosos. Alguns hábitos inteligentes e as ferramentas de segurança certas fazem uma grande diferença. Mantenha-se informado. Mantenha-se alerta. Mantenha-se no controle.