A engenharia social emergiu como uma das ameaças mais perigosas no universo cripto atualmente. Em 2024, vítimas relataram perdas superiores a 6,5 bilhões de dólares com fraudes de investimento — mais do que qualquer outra categoria de crime cibernético, segundo o Centro de Reclamações de Crimes na Internet do FBI. E apenas em uma semana de maio de 2025, o investigador on-chain ZachXBT descobriu mais 45 milhões de dólares roubados de usuários da Coinbase por meio de golpes de engenharia social. Ao mesmo tempo, os atacantes estão usando inteligência artificial (IA) para automatizar phishing em grande escala, gerar áudios deepfake para se passarem por agentes de suporte e criar sites falsos extremamente convincentes — tornando a engenharia social mais traiçoeira do que nunca. Diferente de explorações técnicas, a engenharia social se aproveita da confiança e das emoções humanas, o que a torna assustadoramente eficaz.

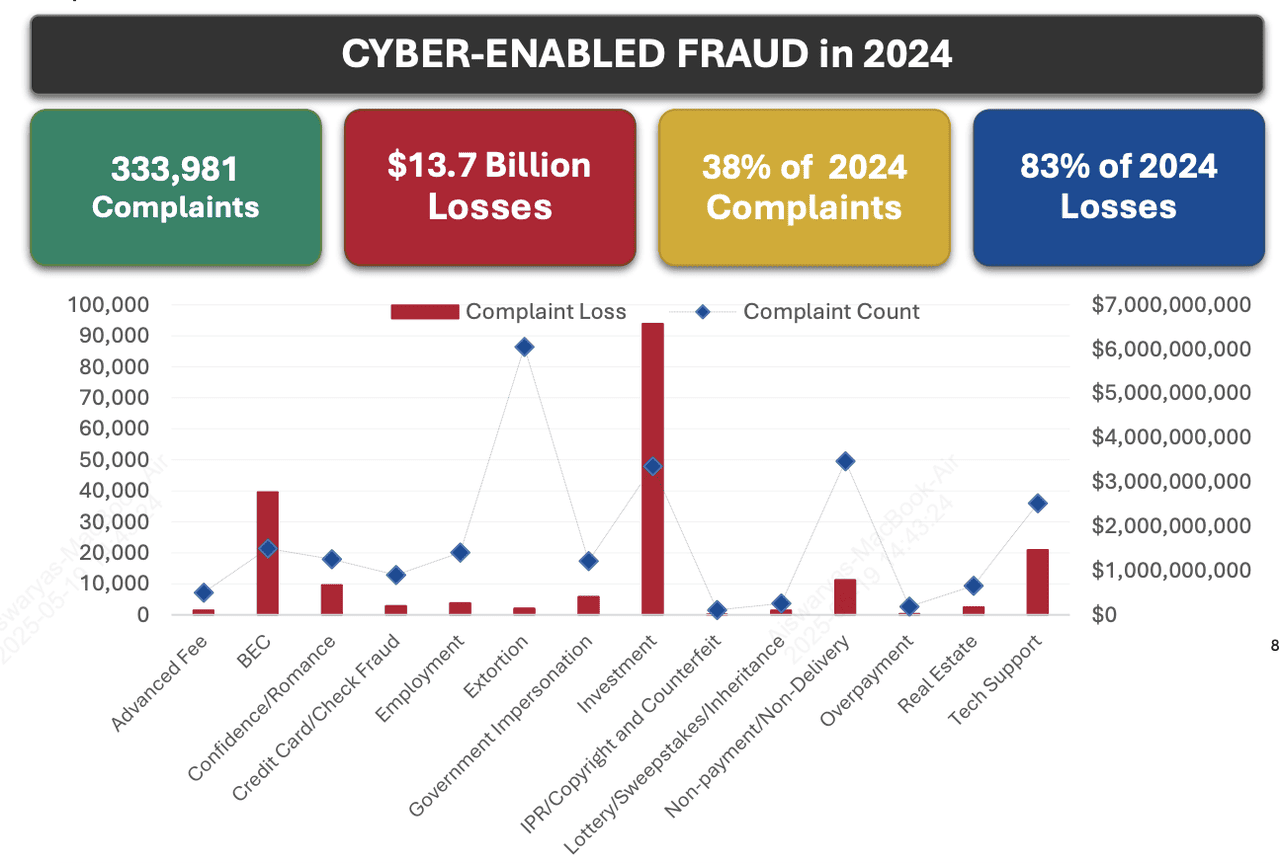

Fraudes cibernéticas em 2024 | Fonte: FBI

O que torna esses ataques especialmente perigosos no mundo cripto é a natureza irreversível das transações em blockchain. Uma vez que você aprova uma transação ou revela sua frase-semente (seed phrase), não há autoridade central para reverter os danos. Isso coloca toda a responsabilidade em você: vigilância e ceticismo saudável são suas melhores defesas contra golpistas que usam medo, urgência, personalização por IA e promessas de lucros fáceis para enganar você e tomar o controle dos seus ativos.

O Que É Engenharia Social?

Essencialmente, engenharia social é “publicar conteúdo que engana usuários a realizar ações que normalmente fariam apenas com uma entidade confiável, como revelar informações confidenciais, baixar software indesejado ou malicioso, phishing ou iscas (baiting)”. Em outras palavras, é uma forma de manipular a psicologia humana em vez de explorar falhas de código.

Ataques tradicionais de hackers visam falhas de software, como buffer overflow, servidores mal configurados ou bugs zero-day. A engenharia social, por outro lado, transforma o elemento humano no elo mais fraco. Os atacantes se passam por figuras confiáveis, criam mensagens urgentes e exploram vieses cognitivos como medo e ganância para burlar até mesmo as defesas técnicas mais sólidas. Entender essa distinção é essencial: nenhuma análise de código ou firewall pode impedir um golpe bem planejado que convence você a entregar suas chaves ou ativos.

Exemplos Reais Recentes de Ataques de Engenharia Social em Cripto

Antes de abordarmos dicas de prevenção, vamos analisar alguns exemplos reais que mostram o quão caro e disseminado pode ser o impacto da engenharia social no mundo cripto. Esses incidentes revelam as táticas ousadas usadas por golpistas e os prejuízos enormes sofridos por usuários desavisados.

1. Golpes na Coinbase: Mais de 45 Milhões de Dólares em Uma Semana

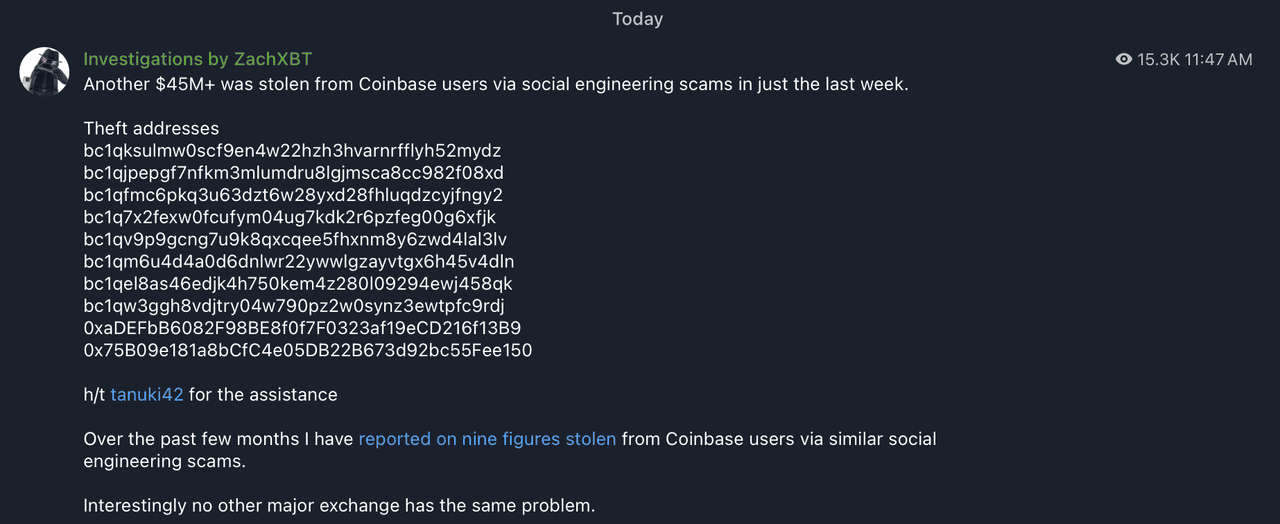

No início de maio de 2025, o investigador blockchain ZachXBT identificou 45 milhões de dólares roubados de usuários da Coinbase em apenas sete dias, por meio de táticas de engenharia social como links de phishing e mensagens falsas de suporte. Ele compartilhou suas descobertas em seu canal no Telegram. Essas perdas se somaram a um total anual de mais de 300 milhões de dólares atribuídos a esquemas semelhantes na plataforma.

ZachXBT revela mais de $45M perdidos por usuários da Coinbase | Fonte: Cointelegraph

2. O Roubo da Bybit: 1,5 Bilhão em Uma Única Transação

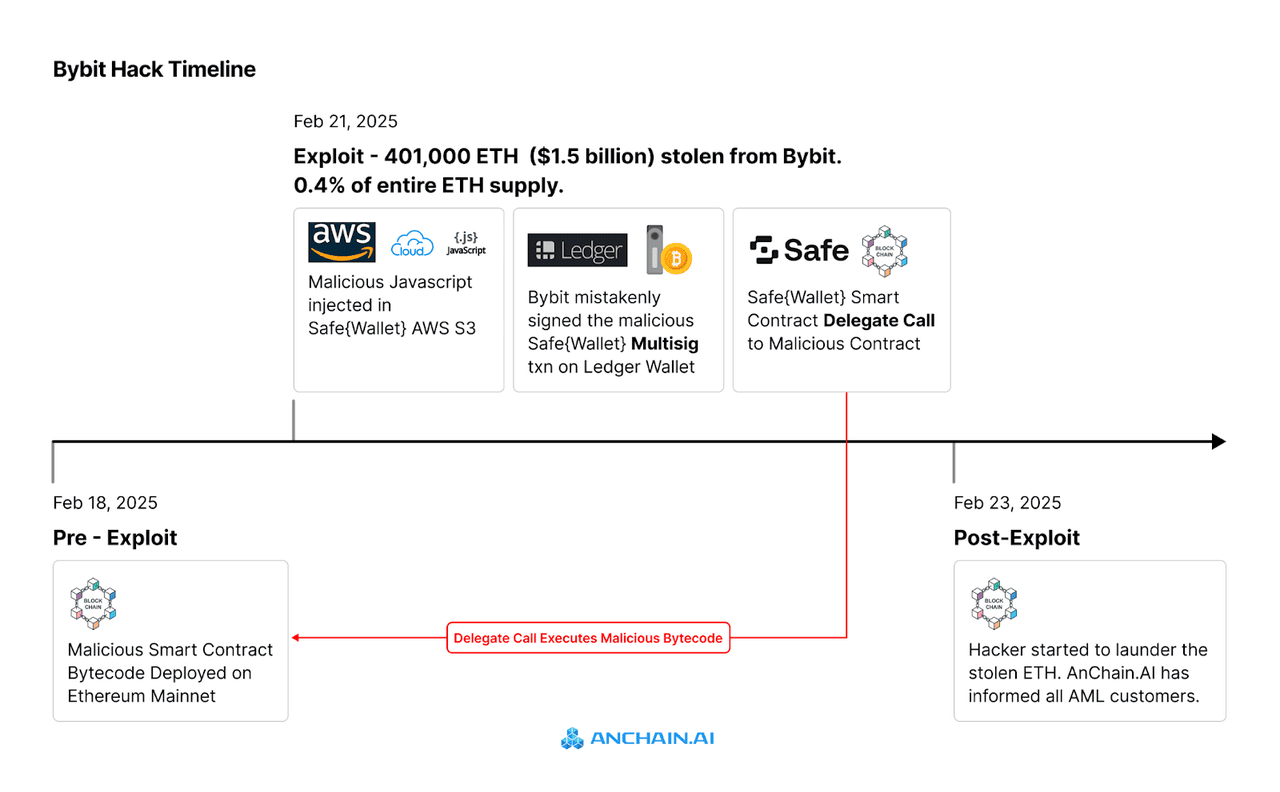

Em 21 de fevereiro de 2025, a Bybit foi vítima do maior roubo cripto da história quando hackers desviaram cerca de 401.000 ETH (avaliados em cerca de 1,5 bilhão de dólares na época) durante uma transferência de rotina da carteira fria para a carteira quente. Em vez de explorar código, os invasores utilizaram phishing sofisticado e engenharia social para enganar os assinantes multisig (multisignature) e convencê-los a aprovar uma transação maliciosa. Essa violação mostra que nem mesmo o armazenamento "frio" ou com múltiplas assinaturas está a salvo quando os processos humanos são alvo.

Visão geral do ataque à Bybit | Fonte: Anchain.ai

3. Explosão do Golpe “Pig-Butchering”: 9,9 Bilhões em 2024

Os golpes do tipo “pig-butchering”, em que os golpistas constroem uma relação de confiança com a vítima antes de convencê-la a investir em esquemas falsos, geraram pelo menos 9,9 bilhões de dólares em receitas on-chain fraudulentas em 2024 — um aumento de 40% em relação ao ano anterior, segundo a Chainalysis. Os fraudadores estão usando IA e táticas altamente profissionalizadas para escalar essas operações.

4. Alertas do FBI: 6,5 Bilhões Perdidos com Fraudes de Investimento Cripto

O Relatório de Crimes Cibernéticos de 2024 do FBI mostra que vítimas de fraudes de investimento, principalmente envolvendo criptomoedas, relataram perdas superiores a 6,5 bilhões de dólares — mais do que qualquer outra categoria de crime cibernético. Phishing e spoofing foram os tipos de queixa mais comuns, confirmando que a engenharia social continua sendo a principal ameaça contra usuários de criptoativos.

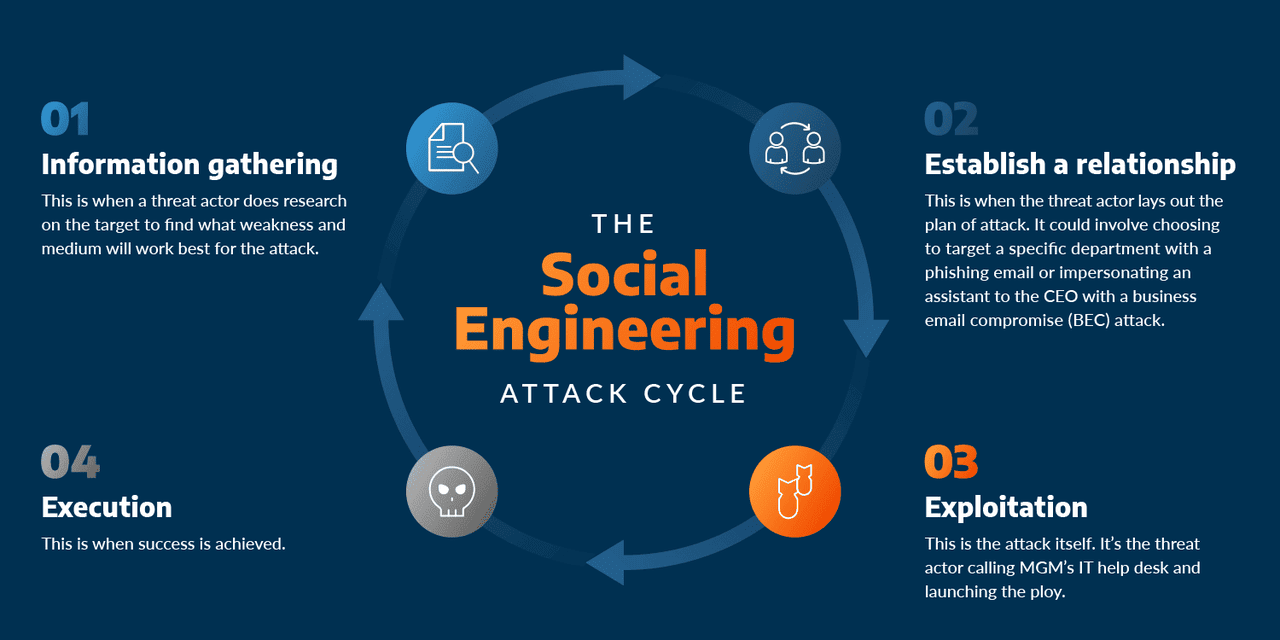

Como Funciona um Golpe de Engenharia Social?

Como funciona um ataque de engenharia social | Fonte: ArcticWolf

Golpes de engenharia social no cripto quase sempre seguem um roteiro previsível. Entendendo cada fase, você pode identificar sinais de alerta antes que os golpistas coloquem o plano em prática.

1. Preparação: Escolha do Alvo

Golpistas vasculham X, Telegram, Discord e outras redes sociais em busca de vítimas promissoras. Eles procuram novatos pedindo ajuda, usuários exibindo lucros, participantes de airdrops e pessoas que compartilham, mesmo sem querer, um endereço de carteira (wallet) ou e-mail. Quanto mais informações públicas eles reunirem, mais convincente será a abordagem.

2. Abordagem: Ganhar Confiança

Em seguida, entram em contato fingindo ser agentes de suporte da MetaMask ou da BingX, influenciadores famosos ou até moderadores de comunidade. Eles clonam fotos de perfil, ajustam nomes de usuário e adicionam selos de verificação falsos para diminuir sua desconfiança. Nesse ponto, você acredita estar falando com alguém legítimo.

3. Armadilha: Criar Urgência ou Medo

Com a confiança estabelecida, os golpistas apelam para as emoções. Você pode receber mensagens como: “Sua carteira será congelada em 10 minutos!” ou “Airdrop exclusivo termina em 5 minutos — atue agora!” O medo da perda e o FOMO (medo de ficar de fora) fazem com que você aja antes de pensar.

4. Pedido: Obtenção de Segredos

Esse é o ponto decisivo. Você será solicitado a compartilhar sua frase-semente ou chave privada (private key) “para verificação”, clicar em um link parecido com um site de exchange ou aprovar um contrato inteligente (smart contract) aparentemente inofensivo. Uma ação pequena pode entregar o controle total da sua carteira.

5. Roubo: Vazamento e Lavagem

Assim que os golpistas obtêm suas credenciais ou aprovação, eles esvaziam sua carteira rapidamente. Os fundos geralmente são convertidos em criptomoedas com foco em privacidade como Monero e passam por mixers ou exchanges pouco conhecidas, tornando-os quase impossíveis de rastrear. As vítimas geralmente percebem o golpe quando já é tarde demais.

Ao reconhecer essas etapas, você pode identificar sinais precoces e impedir um ataque de engenharia social antes que ele seja concluído.

Por Que Usuários de Criptomoedas São Alvos Principais de Ataques de Engenharia Social?

Com o crescimento acelerado das criptomoedas, o Bitcoin atingindo novas máximas históricas e a capitalização total do mercado ultrapassando US$ 3,25 trilhões, somas gigantescas de dinheiro estão fluindo pelas redes blockchain. Golpistas também estão aproveitando esse boom (e a falta de experiência de muitos usuários) explorando vulnerabilidades críticas das seguintes formas:

1. Transações Irreversíveis na Rede Blockchain: Na maioria das blockchains, uma vez que você aprova uma transação, ela não pode ser desfeita. Isso significa que um único clique errado — como aprovar um contrato malicioso ou enviar fundos para um endereço de golpe — pode custar tudo. Não há “estorno” ou banco central para recorrer.

2. Natureza Descentralizada da Blockchain: O design descentralizado das criptos é uma faca de dois gumes. Sem uma autoridade central, ninguém pode congelar ou recuperar ativos roubados. Golpistas sabem disso e exploram o fato de que, uma vez que os fundos saem da sua carteira, você está por conta própria.

3. Altas Expectativas e Ganância: A possibilidade de lucros enormes e rápidos atrai muitas pessoas para o mercado cripto. Engenheiros sociais exploram essa ganância e o FOMO (medo de perder oportunidades), oferecendo ofertas exclusivas ou oportunidades “privilegiadas”. Quando se busca ganhos rápidos, é fácil ignorar sinais de alerta.

4. Falta de Conhecimento: Muitos novatos não entendem o básico sobre segurança. Eles podem não saber o que são frases-semente, URLs de phishing ou a importância da autenticação em dois fatores (2FA). Golpistas se aproveitam dessa ignorância e atacam usuários que não adotam práticas simples de vigilância.

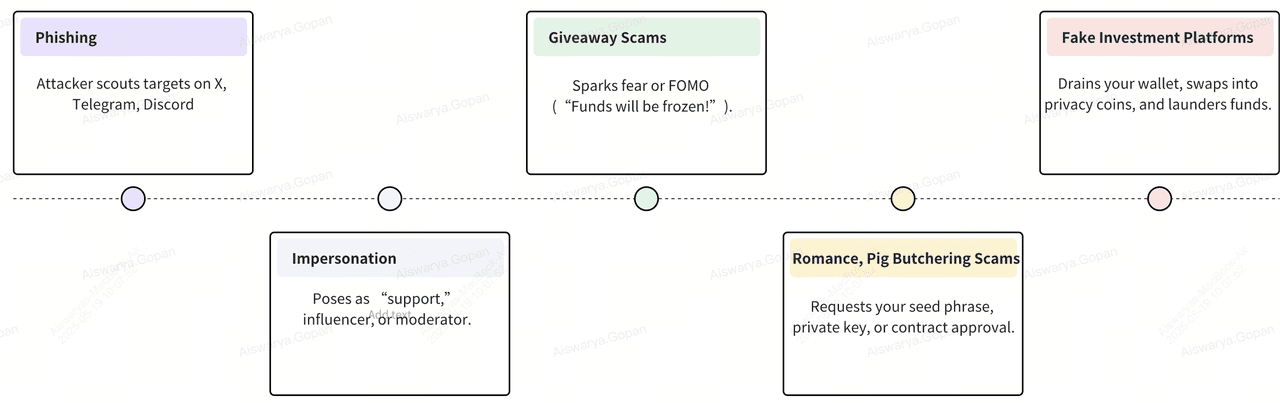

Quais São os Tipos Mais Comuns de Golpes de Engenharia Social no Mundo Cripto?

A seguir, vamos explorar os principais fatores que tornam você vulnerável e as táticas mais comuns que os golpistas usam para explorar essas fraquezas.

1. Phishing: Golpistas criam aplicativos de carteira ou sites de exchange falsos que parecem idênticos aos reais. Você insere sua frase-semente ou chave privada e entrega todo o seu saldo. Por exemplo, um pop-up falso da MetaMask pode enganá-lo a revelar sua frase de recuperação.

2. Personificação: Os atacantes se passam por agentes de suporte, influenciadores ou até mesmo amigos. Eles copiam fotos de perfil e nomes de usuário e enviam mensagens urgentes. Um “suporte da BingX” falso pode alegar que sua conta foi comprometida e pedir suas credenciais.

3. Golpes de “Sorteio”: “Envie 1 ETH e receba 2 ETH de volta!” Esses clássicos golpes rug pull atraem com promessas de dinheiro grátis. Depois que você envia seu ETH para reivindicar o “presente”, o golpista desaparece e seus fundos somem para sempre.

4. Romance e “Abate do Porco”: Nestes golpes de longo prazo, os atacantes passam semanas ou meses ganhando sua confiança. Fingem romance ou amizade e, depois, apresentam uma “oportunidade imperdível de investimento”. As vítimas costumam enviar grandes quantias antes de perceberem que foram enganadas.

5. Plataformas de Investimento Falsas: Golpistas clonam painéis de DeFi ou lançam sites falsos de staking, prometendo retornos absurdos. Você faz staking dos seus tokens, vê seu “saldo” crescer na tela, mas quando tenta sacar, não consegue retirar nem um satoshi.

Todos esses golpes dependem de manipulação psicológica. Ao entender como eles funcionam, você pode identificar os sinais de alerta e manter seus criptoativos seguros.

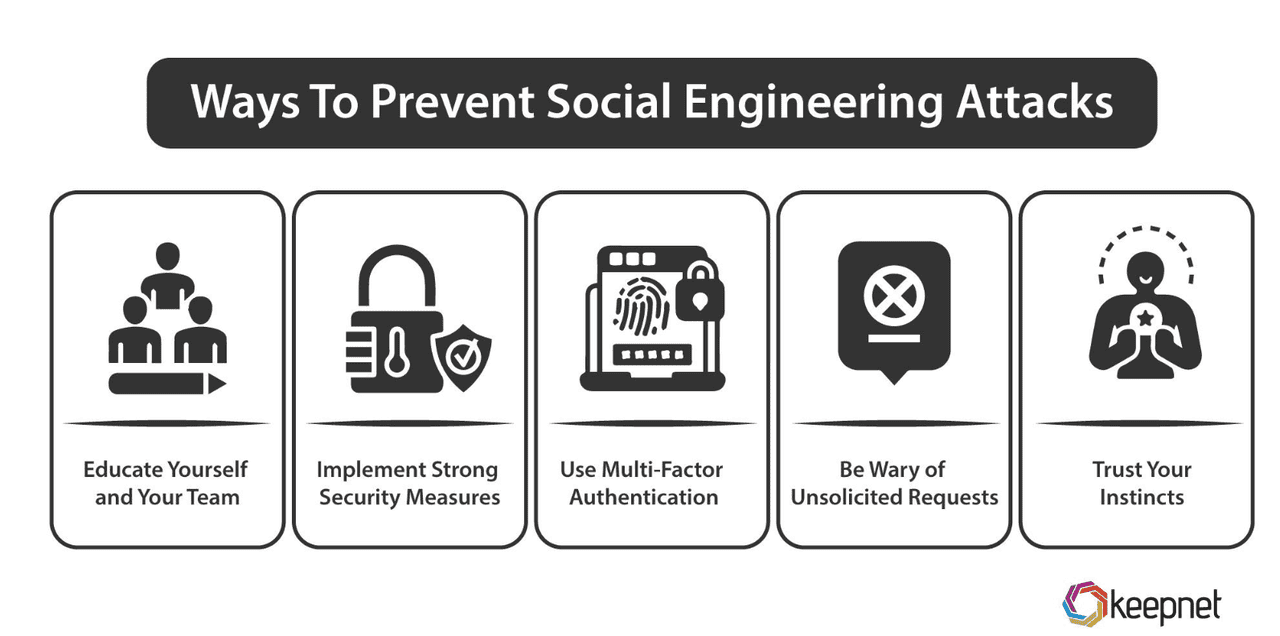

Como Se Proteger de Ataques de Engenharia Social

Como prevenir ataques de engenharia social | Fonte: keepnet

Proteger-se contra ataques de engenharia social não exige conhecimentos técnicos avançados; hábitos simples e consistentes podem impedir a maioria dos golpes. Veja abaixo cinco passos práticos que você pode tomar hoje para manter sua segurança cripto:

1. Desconfie de Contatos Não Solicitados: Trate com cautela qualquer mensagem inesperada, seja no X, Telegram, e-mail ou SMS. Se alguém dizendo ser do “Suporte BingX” entrar em contato sobre um “problema de segurança”, não clique no link. Em vez disso, acesse diretamente o site ou aplicativo oficial da BingX para verificar.

2. Ative a Autenticação em Dois Fatores (2FA): Sempre ative o 2FA nas suas contas de exchange e carteiras, preferencialmente com uma chave física (como YubiKey) ou um app autenticador (Google Authenticator, Authy). Assim, mesmo que sua senha seja roubada, os invasores não conseguirão acessar sem o segundo fator.

3. Verifique URLs e Links Antes de Clicar: Passe o mouse sobre o link para ver a URL real antes de clicar. Salve nos favoritos as páginas oficiais de login das suas carteiras e exchanges para evitar clones de phishing. Por exemplo, um site falso da MetaMask pode usar “metamask-login[.]com” em vez de “metamask[.]io”. Sempre procure por erros sutis de digitação.

4. Use Carteiras Físicas para Armazenar Seus Criptoativos: Guarde a maior parte dos seus ativos em uma carteira fria (hardware wallet) (Ledger, Trezor, etc.) que mantém suas chaves privadas offline. Transfira pequenas quantias para carteiras de software somente quando necessário. Mesmo que você aprove um contrato malicioso acidentalmente, o invasor não poderá acessar ativos mantidos em um dispositivo offline.

5. Atualize Regularmente Softwares e Firmwares: Mantenha suas carteiras, aplicativos e dispositivos atualizados com os últimos patches de segurança. Desenvolvedores frequentemente lançam correções para vulnerabilidades recém-descobertas — ignorá-las é como deixar a porta da frente aberta.

6. Eduque-se Constantemente: Siga blogs de segurança confiáveis (como Krebs on Security, atualizações da NIST) e alertas oficiais das exchanges. Revise guias básicos sobre como identificar phishing, iscas e outras fraudes. Você também pode acompanhar a Academia BingX para se manter atualizado sobre as últimas tendências de golpes e boas práticas preventivas.

Ao incorporar esses hábitos simples à sua rotina, você reduzirá drasticamente o risco de cair em golpes de engenharia social. Vigilância e educação são suas maiores defesas no universo descentralizado das criptomoedas.

Considerações Finais

No mundo descentralizado das criptomoedas, seu “firewall humano” é seu maior ativo. Mantenha-se atento questionando solicitações inesperadas, verificando todos os links e páginas de login, e aprendendo continuamente sobre as últimas táticas de golpe. Sempre lembre-se: se parece bom demais para ser verdade, provavelmente é golpe. Combine esses hábitos com proteções técnicas como 2FA, carteiras frias e atualizações constantes, e você estará muito mais preparado para navegar com segurança no espaço cripto.

Leitura Relacionada

1. Golpes e Hacks em Cripto: Como Evitá-los

2. Guia Antifraude | Como Identificar, Denunciar e Prevenir Golpes de Conhecidos

3. Você Está se Protegendo de Golpes Potenciais?

4. Criptomoedas e Fraudes: Como a Educação Financeira Pode Fazer Diferença

5. Invasões Cripto: Como Impedir Hackers de Roubarem Seus Ativos